Übertragen Sie Ihren Dienst Holen Sie sich ein Gerät zum Aktivieren. Net10-Telefon oder ein entsperrtes GSM-fähiges Telefon mit einer Net10-SIM-Karte. Kennen Sie Ihre Telefonnummer. Net10 Telefonnummer, die Sie auf das neue Gerät übertragen möchten. Starten Sie Ihren Prozess. Zuletzt bearbeitet: 2025-01-22 17:01

Stay Safe[Bearbeiten] Als kleinere Stadt hat Flagstaff kein großes Problem mit Kriminalität, aber es gibt bestimmte Bereiche, die vor allem nachts vermieden werden sollten. Zuletzt bearbeitet: 2025-01-22 17:01

Der Garbage Collector wird immer dann ausgelöst, wenn sich derzeit 10.000 mögliche zyklische Objekte oder Arrays im Speicher befinden und eines davon aus dem Gültigkeitsbereich fällt. Der Collector ist standardmäßig in jeder Anfrage aktiviert. Und das ist im Allgemeinen eine gute Sache. Zuletzt bearbeitet: 2025-01-22 17:01

Viele Serverabstürze werden durch beschädigte Datendateien oder Indexdateien verursacht. MySQL aktualisiert die Dateien auf der Festplatte mit dem Systemaufruf write() nach jeder SQL-Anweisung und bevor der Client über das Ergebnis benachrichtigt wird. Zuletzt bearbeitet: 2025-06-01 05:06

2 GB sind für leichte Benutzer in Ordnung, aber 4 GB wären in den meisten Fällen besser geeignet. Wenn Sie Ihr Tablet jedoch auch als primären PC verwenden, sollten Sie es mit dem RAM ausstatten, den Sie für jeden anderen Desktop oder Laptop benötigen. Im Allgemeinen bedeutet dies mindestens 4 GB, wobei 8 GB für die meisten Benutzer ideal sind. Zuletzt bearbeitet: 2025-01-22 17:01

Thema Exchange Bei diesem Exchange-Typ werden Nachrichten basierend auf dem Routing-Schlüssel an Warteschlangen gesendet. Dies bedeutet, dass Nachrichten, die an einen Themenaustausch gesendet werden, einen bestimmten Routing-Schlüssel haben müssen, der eine Liste von Wörtern sein muss, die durch Punkte getrennt sind (z. Zuletzt bearbeitet: 2025-06-01 05:06

Es mag widersinnig klingen, aber schließen Sie die USV nicht an ein Verlängerungskabel, einen Überspannungsschutz oder einen Überspannungsschutz an die USV (oder einen Überspannungsschutz an einen anderen Überspannungsschutz) an. Zuletzt bearbeitet: 2025-01-22 17:01

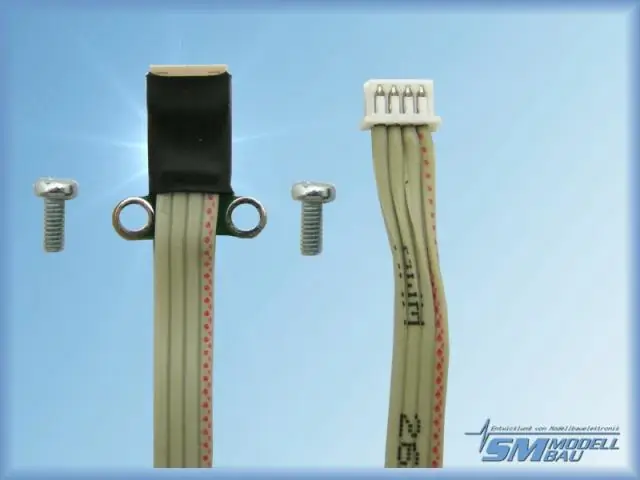

6-poliger RJ11-, RJ14-, RJ25-Stecker am Kabel (Stecker). Der Stecker und die Buchse mit sechs Positionen, die üblicherweise für Telefonleitungsverbindungen verwendet werden, können für RJ11, RJ14 oder sogar RJ25 verwendet werden, die alle eigentlich Namen von Schnittstellenstandards sind, die diesen physischen Anschluss verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Fünfzehn Jahre lang benötigte jede Version von Windows – Windows 3.1, Windows 98, Windows XP, Windows Vista – neue Hardware und mehr Leistung als die vorherige Version. Zuletzt bearbeitet: 2025-06-01 05:06

Java ist keine führende Programmiersprache in dieser Domäne, aber mit Hilfe von Open-Source-Bibliotheken von Drittanbietern kann jeder Java-Entwickler Machine Learning implementieren und in Data Science einsteigen. Sehen wir uns im Folgenden die beliebtesten Bibliotheken an, die für Machine Learning in Java verwendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

So verwenden Sie Kamerafilter mit dem iPhone 11 und iPhone11Pro Öffnen Sie die Kamera-App. Tippen Sie oben in der Mitte Ihres Bildschirms auf ^ oder streichen Sie im Sucher nach oben, um die Kamerasymbolleiste anzuzeigen. Tippen Sie auf das Filtersymbol (drei Kreise) Schieben Sie, um einen Filter auszuwählen. Mach dein Foto. Zuletzt bearbeitet: 2025-01-22 17:01

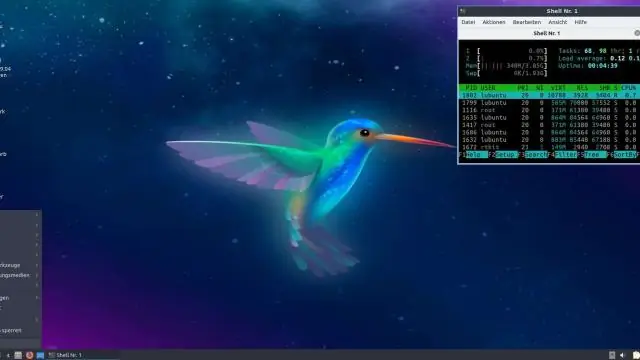

Nmap, oder Network Mapper, ist ein Open-Source-Linux-Befehlszeilentool für die Netzwerkexploration und Sicherheitsprüfung. Mit Nmap können Serveradministratoren Hosts und Dienste schnell aufdecken, nach Sicherheitsproblemen suchen und nach offenen Ports suchen. Zuletzt bearbeitet: 2025-06-01 05:06

Nur eine globale. asax-Datei pro Antrag wird akzeptiert. (Dateien in Unterverzeichnissen werden einfach ignoriert.) ASP.NET global. Zuletzt bearbeitet: 2025-01-22 17:01

So erstellen Sie eine Referenz in Excel Klicken Sie auf die Zelle, in die Sie die Formel eingeben möchten. Geben Sie das Gleichheitszeichen (=) ein. Führen Sie einen der folgenden Schritte aus: Geben Sie den Verweis direkt in die Zelle oder in die Bearbeitungsleiste ein, oder. Klicken Sie auf die Zelle, auf die Sie verweisen möchten. Geben Sie den Rest der Formel ein und drücken Sie die Eingabetaste, um sie zu vervollständigen. Zuletzt bearbeitet: 2025-01-22 17:01

Einige gängige Backend-Sprachen sind Ruby, PHP, Java,. Net und Python. Diese Programmiersprachen laufen oft auf Frameworks, die den Webentwicklungsprozess vereinfachen. Rails zum Beispiel ist ein in Ruby geschriebenes Framework. Zuletzt bearbeitet: 2025-01-22 17:01

Beverly Evans Smith. Zuletzt bearbeitet: 2025-01-22 17:01

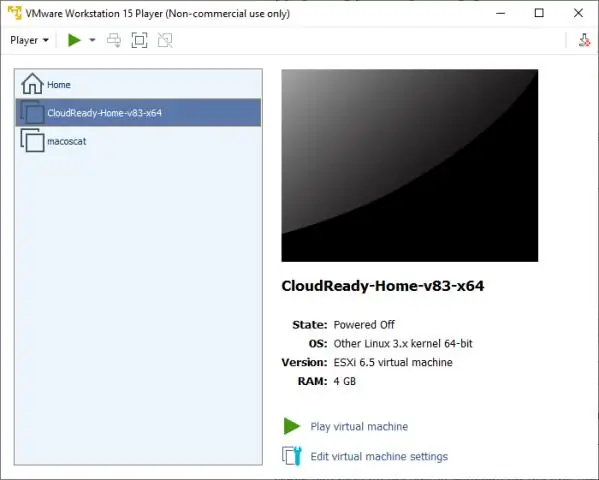

Wählen Sie unter Schutzziel aus, was Sie migrieren möchten. VMware: Wählen Sie Zu Azure > Ja, mit VMware vSphere Hypervisor aus. Physischer Computer: Wählen Sie Zu Azure > Nicht virtualisiert/Andere aus. Hyper-V: Wählen Sie Zu Azure > Ja, mit Hyper-V aus. Wenn Hyper-V-VMs von VMM verwaltet werden, wählen Sie Ja. Zuletzt bearbeitet: 2025-01-22 17:01

Festlegen Ihrer Privat- oder Arbeitsadresse Öffnen Sie auf Ihrem Computer Google Maps und vergewissern Sie sich, dass Sie sich angemeldet haben. Klicken Sie auf Menü Ihre Orte mit Labels versehen. Wählen Sie Zuhause oder Arbeit. Geben Sie Ihre Privat- oder Arbeitsadresse ein und klicken Sie dann auf Speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Der erste Schritt beim Erstellen Ihres eigenen Power Query-Skripts besteht darin, Power BI Desktop eine leere Abfrage hinzuzufügen. Um die Abfrage hinzuzufügen, klicken Sie im Hauptfenster im Menüband Home auf Daten abrufen, navigieren Sie zum Abschnitt Andere, und doppelklicken Sie auf Leere Abfrage. Dadurch wird der Abfrage-Editor mit einer neuen Abfrage gestartet, die im Bereich Abfragen aufgeführt ist. Zuletzt bearbeitet: 2025-01-22 17:01

Objektmodell (OM) • Es gibt vier Hauptelemente von OM – Abstraktion – Kapselung – Modularität – Hierarchie • Mit Haupt meinen wir, dass ein Modell ohne eines dieser Elemente nicht objektorientiert ist. Zuletzt bearbeitet: 2025-06-01 05:06

Temporale oder systemversionierte Tabellen wurden als Datenbankfeature in SQL Server 2016 eingeführt. Dadurch erhalten wir eine Art von Tabelle, die Informationen über die Daten bereitstellen kann, die zu einem bestimmten Zeitpunkt gespeichert wurden, und nicht nur über die aktuellen Daten. Zuletzt bearbeitet: 2025-01-22 17:01

Das Format eines HTTP POST besteht darin, die HTTP-Header, gefolgt von einer Leerzeile, gefolgt vom Hauptteil der Anfrage zu haben. Die POST-Variablen werden als Schlüssel-Wert-Paare im Hauptteil gespeichert. Sie können dies mit einem Tool wie Fiddler sehen, mit dem Sie die rohen HTTP-Anforderungs- und Antwortnutzlasten beobachten können, die über das Kabel gesendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

IPhone ist schneller als Android-basierte Telefone In Tests übernimmt das iPhone die Führung, sobald es beginnt, im Hintergrund gespeicherte Apps zu öffnen. Und das schnellere iPhone 8 wird noch schneller. Apples iPhone ist führend aufgrund der besseren Hardware- und Softwareintegration und der Kontrolle beider Seiten der Gleichung. Zuletzt bearbeitet: 2025-01-22 17:01

[Datenbank] Grafana benötigt eine Datenbank, um Benutzer und Dashboards (und andere Dinge) zu speichern. Standardmäßig ist es für die Verwendung von sqlite3 konfiguriert, einer eingebetteten Datenbank (in der Hauptbinärdatei von Grafana enthalten). Zuletzt bearbeitet: 2025-01-22 17:01

Konfigurieren des Outlook 2007-IMAP- oder POP-Kontos Wechseln Sie in Outlook zu Tools und Kontoeinstellungen. Wählen Sie den E-Mail-Dienst aus, den Sie konfigurieren möchten: POP3 oder IMAP. Aktivieren Sie das Kontrollkästchen Servereinstellungen manuell konfigurieren oder zusätzliche Servertypen. Weiter klicken. Klicken Sie auf die Internet-E-Mail-Blase. Weiter klicken. Geben Sie die folgenden Informationen ein:. Zuletzt bearbeitet: 2025-01-22 17:01

In einem Cisco-Router gibt es mindestens zwei Hauptbestandteile des nichtflüchtigen Speichers. Die Konfigurationsinformationen des Routers werden in einem Gerät namens Non-Volatile RAM (NVRAM) gespeichert und die IOS-Images werden in einem Gerät namens Flash gespeichert (Kleinbuchstaben). Zuletzt bearbeitet: 2025-01-22 17:01

FLIR-Ausrüstungsverleih Wir führen eine große Auswahl an FLIR-Modellen und anderen Wärmebildkameras zum Mieten und können in der Regel Anfragen für Modelle außerhalb unseres aktuellen Mietpools berücksichtigen. Rufen Sie uns an oder fordern Sie noch heute ein Angebot an, um weitere Informationen zu Mietservices und unserem FLIR-Kameraverleihbestand zu erhalten. Zuletzt bearbeitet: 2025-01-22 17:01

Es schützt elektrische Installationen vor direkten Blitzeinschlägen. Es kann den Rückstrom von Blitzen entladen, die sich vom Erdleiter auf die Netzleiter ausbreiten. Zuletzt bearbeitet: 2025-01-22 17:01

WinRAR 64-bit5.71. RARLab(Testversion) DownloadNeueste Version(3.15 MB) WinRAR ist ein Archivierungsdienstprogramm, das RAR- und ZIP-Archive vollständig unterstützt und CAB,ARJ, LZH, TAR, GZ, ACE, UUE, BZ2, JAR, ISO, 7Z, Zarchives entpacken kann. Zuletzt bearbeitet: 2025-01-22 17:01

Einführung in REF-CURSORs Die Verwendung von REF-CURSORs ist eine der leistungsfähigsten, flexibelsten und skalierbarsten Möglichkeiten, Abfrageergebnisse aus einer Oracle-Datenbank an eine Clientanwendung zurückzugeben. Ein REF CURSOR ist ein PL/SQL-Datentyp, dessen Wert die Speicheradresse eines Abfragearbeitsbereichs in der Datenbank ist. Zuletzt bearbeitet: 2025-01-22 17:01

Foto hinzufügen oder ändern Klicken Sie im Skype for Business-Hauptfenster auf Ihr Bild (oder den Avatar, falls Sie keinen haben), um das Feld Optionen zu öffnen. Klicken Sie auf die Schaltfläche Bild bearbeiten oder entfernen. Klicken Sie auf der Seite Mein Konto in Ihrem Office 365-Konto auf den Link Foto hochladen, und navigieren Sie zu dem Foto, das Sie verwenden möchten. Wählen Sie Ihr Foto aus und klicken Sie auf Speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Beziehung in Access hilft Ihnen, Daten aus zwei verschiedenen Tabellen zu kombinieren. Jede Beziehung besteht aus Feldern in zwei Tabellen mit entsprechenden Daten. Wenn Sie verknüpfte Tabellen in einer Abfrage verwenden, kann Access anhand der Beziehung bestimmen, welche Datensätze aus jeder Tabelle in der Ergebnismenge kombiniert werden sollen. Zuletzt bearbeitet: 2025-01-22 17:01

Um zu überprüfen, ob Ihr NTP-Server korrekt funktioniert, müssen Sie lediglich die Uhrzeit auf Ihrem NTP-Server ändern und dann prüfen, ob sich auch die Uhrzeit des Client-Computers ändert. Klicken Sie auf Starten. Geben Sie 'cmd' in das Textfeld ein und drücken Sie 'Enter'. Das Befehlsdienstprogramm wird angezeigt. Zuletzt bearbeitet: 2025-06-01 05:06

In diesem Blogbeitrag gebe ich hilfreiche Tipps zum Unit-Testen in Java. Verwenden Sie ein Framework für Unit-Tests. Setzen Sie Testgetriebene Entwicklung mit Bedacht ein! Codeabdeckung messen. Externalisieren Sie Testdaten, wo immer dies möglich ist. Verwenden Sie Assertionen anstelle von Print-Statements. Erstellen Sie Tests mit deterministischen Ergebnissen. Zuletzt bearbeitet: 2025-01-22 17:01

Software-Engineering-Praxis. ? Software Engineering (SE) beschäftigt sich mit der Entwicklung und Wartung von Softwaresystemen, die sich zuverlässig und effizient verhalten, kostengünstig zu entwickeln und zu warten sind und alle Anforderungen erfüllen, die Kunden an sie gestellt haben. Zuletzt bearbeitet: 2025-06-01 05:06

Wie viel kostet die USPS-Mailweiterleitung? Die persönliche Weiterleitung Ihrer Post bei der Post ist kostenlos. Wenn Sie Ihre Anfrage online einreichen, ist jedoch eine Gebühr von 1 USD zu Identifizierungszwecken erforderlich. Zuletzt bearbeitet: 2025-01-22 17:01

Offiziell bedeutet die IP68-Einstufung, dass die Gear S2 bis zu 30 Minuten lang einer Wassertiefe von 1,5 Metern standhalten kann. In jeder Hinsicht sind jedoch sowohl die Gear S als auch die neuere Gear S2 „wasserdicht“genug, damit Sie sie tragen können, wenn Sie baden, schwimmen oder sogar schnorcheln. Zuletzt bearbeitet: 2025-01-22 17:01

Die gebräuchlichste Lösung, um das Laden Ihres Renderblocking-CSS zu verschieben und Renderblocking-Roundtrips zu reduzieren, wird von Filament Group als loadCSS bezeichnet. Die neueste Version nutzt das noch nicht vollständig unterstützte rel='preload'-Attribut, das das asynchrone Laden von CSS ermöglicht. Zuletzt bearbeitet: 2025-01-22 17:01

Es ist eher so, dass Internet Explorer AdBlock nicht unterstützt. AdBlock ist eine JavaScript-Erweiterung, andIE unterstützt keine JavaScript-Erweiterungen. Zuletzt bearbeitet: 2025-06-01 05:06

Azure Monitor speichert Protokolldaten in einem Log Analytics-Arbeitsbereich. Ein Arbeitsbereich ist ein Container, der Daten und Konfigurationsinformationen enthält. Benutzer, die Zugriff auf Protokolldaten von bestimmten Ressourcen benötigen, die die rollenbasierte Zugriffssteuerung (RBAC) von Azure verwenden. Zuletzt bearbeitet: 2025-01-22 17:01