Azure Repos ist eine Reihe von Versionskontrolltools, mit denen Sie Ihren Code verwalten können. Unabhängig davon, ob Ihr Softwareprojekt groß oder klein ist, ist es eine gute Idee, die Versionskontrolle so schnell wie möglich zu nutzen. Zuletzt bearbeitet: 2025-01-22 17:01

Avira Free Antivirus - Beste Antivirus-Technologie insgesamt. Panda Free Antivirus - Bestfor Internet Protection. Sophos Home Free - Am besten für Familien. AVG AntiVirus Free – Am besten für Phishing-Schutz. Avast Free Antivirus – Am besten für zusätzliche Funktionen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine makroaktivierte PowerPoint-Präsentation ist eine Präsentation, die Makros verwendet. Microsoft Office 2007 begann mit der Implementierung von Sicherheitsverbesserungen zum Schutz vor bösartigen Bedrohungen, einschließlich der Bereitstellung von zwei Dateitypen in PowerPoint-Präsentationen:. pptx und. pptm. Zuletzt bearbeitet: 2025-01-22 17:01

50 Wie viel können 2 TB hierin aufnehmen? EIN 2 TB Fahrt hält ungefähr 2 Billionen Bytes. Um dies ins rechte Licht zu rücken, könnten Sie 100.000 Songs, 150 Filme und eine Reihe anderer persönlicher Gegenstände auf einem 2 TB driveand immer noch Platz für viele Ordner voller geschäftlicher Wordfiles.. Zuletzt bearbeitet: 2025-01-22 17:01

USB Disk Security ist eine Software, die das Virusinfektionsrisiko von USB, mobilen Festplatten, Speicherkarten, die für Ihren Computer schädlich sind, sowie Datenverlust verhindert. Schützen Sie und vor bösartigen Viren, die über USB-Laufwerke verbreitet werden. Die beste Lösung zum Schutz von Offline-Computern. Zuletzt bearbeitet: 2025-01-22 17:01

Steht für „Digital-to-Analog Converter“und wird oft „dac“ausgesprochen. Da Computer nur digitale Informationen erkennen, liegt die von Computern erzeugte Ausgabe typischerweise in digitalem Format vor. Einige Ausgabegeräte akzeptieren jedoch nur analoge Eingaben, was bedeutet, dass ein Digital-Analog-Wandler oder DAC verwendet werden muss. Zuletzt bearbeitet: 2025-01-22 17:01

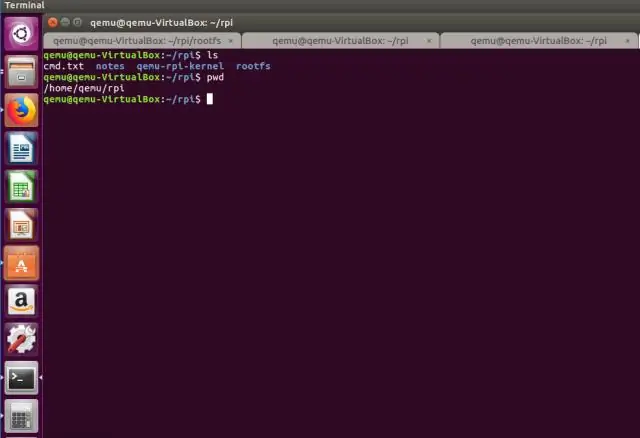

Datei- und Verzeichnisbefehle Um in das Stammverzeichnis zu navigieren, verwenden Sie 'cd /' Um zu Ihrem Home-Verzeichnis zu navigieren, verwenden Sie 'cd' oder 'cd ~' Um eine Verzeichnisebene nach oben zu navigieren, verwenden Sie 'cd.' Verzeichnis (oder zurück), verwenden Sie 'cd-. Zuletzt bearbeitet: 2025-01-22 17:01

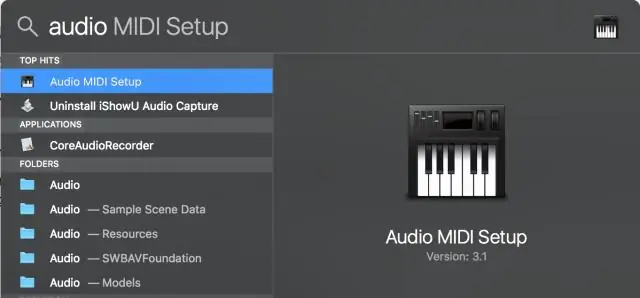

Öffnen Sie Spotlight, indem Sie Befehl + Leertaste drücken oder auf die Lupe in der oberen rechten Ecke Ihres Desktops klicken. Geben Sie Audio-MIDI-Setup ein. Drücken Sie Enter oder wählen Sie Audio MIDI Setup aus der Liste. Zwei Fenster sollten die Audiogeräte und MIDI Studio öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

#1) PyCharm-Plattformunterstützung: WINDOWS, LINUX, MAC usw. PyCharm ist eine der weit verbreiteten Python-IDEs, die von Jet Brains entwickelt wurde. Es ist eine der besten IDEs für Python. PyCharm ist alles, was ein Entwickler für eine produktive Python-Entwicklung braucht. Zuletzt bearbeitet: 2025-06-01 05:06

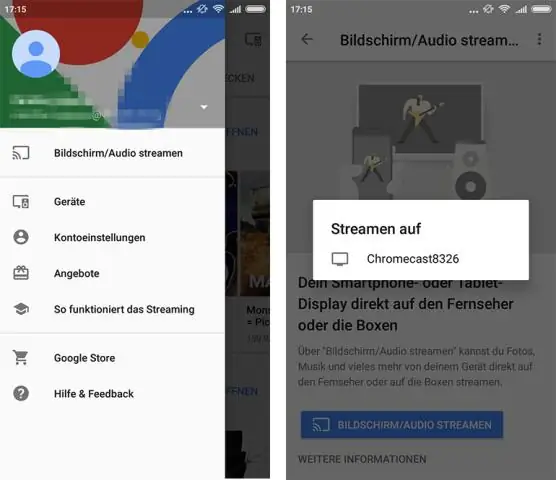

Musik und Videos von Ihrem Computer streamen Öffnen Sie Chrome auf Ihrem Computer. Klicken Sie rechts oben auf Mehr Besetzung. Klicken Sie oben neben "Cast to" auf den Abwärtspfeil. Klicken Sie unter "Video- oder Audiodatei streamen" auf Castfile. Wählen Sie eine Datei aus. Wählen Sie Ihr Chromecast-Gerät aus, auf dem die Datei wiedergegeben werden soll. Zuletzt bearbeitet: 2025-01-22 17:01

Die CISSP-Prüfung von (ISC)² umfasst 8 Domänen im Jahr 2018: Sicherheit und Risikomanagement. Sicherheitstechnik. Kommunikation & Netzwerksicherheit. Identitäts- und Zugriffsverwaltung. Zuletzt bearbeitet: 2025-06-01 05:06

Medienkompetenz ist die Fähigkeit, auf Medien in verschiedenen Formen zuzugreifen, sie zu analysieren, zu bewerten und zu erstellen. Die Definitionen entwickeln sich jedoch im Laufe der Zeit, und es ist nun eine robustere Definition erforderlich, um Medienkompetenz im Kontext ihrer Bedeutung für die Ausbildung von Schülern in einer Medienkultur des 21. Zuletzt bearbeitet: 2025-01-22 17:01

So zeigen Sie den Inhalt einer Datenbank an: Hängen Sie die Datenbank im Objekt-Explorer an. Wählen Sie im Objekt-Explorer die angehängte Datenbank aus und erweitern Sie deren Inhalt. Wählen Sie aus der Kategorie Tabellen die Tabelle aus, die Sie anzeigen möchten. Klicken Sie mit der rechten Maustaste auf den Tabellennamen und wählen Sie Top 200 Zeilen bearbeiten aus dem Kontextmenü. Zuletzt bearbeitet: 2025-01-22 17:01

Sekundärdaten sind die bereits vorhandenen Daten, die von den Ermittlungsbehörden und Organisationen früher erhoben wurden. Primärdaten sind Echtzeitdaten, während Sekundärdaten Daten sind, die sich auf die Vergangenheit beziehen. Zu den primären Datenerhebungsquellen gehören Umfragen, Beobachtungen, Experimente, Fragebögen, persönliche Interviews usw. Zuletzt bearbeitet: 2025-01-22 17:01

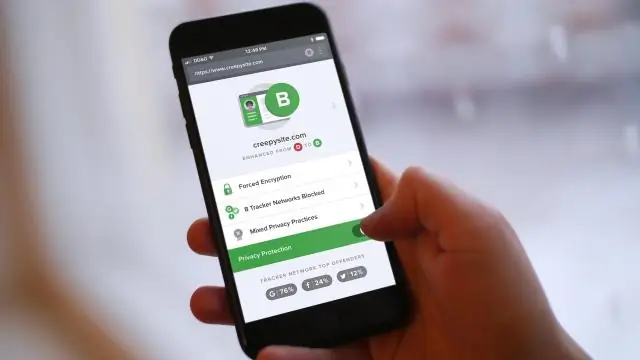

DuckDuckGo - Deaktivieren Sie die sichere Suche. Gehen Sie zu den allgemeinen Einstellungen. Deaktivieren Sie die sichere Suche. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Index für eine Spalte verlangsamt die Leistung von Einfügungen, Aktualisierungen und Löschungen. Eine Datenbank, die häufig aktualisiert wird, sollte weniger Indizes haben als eine schreibgeschützte. Überlegungen zum Speicherplatz Indizes belegen Speicherplatz innerhalb der Datenbank. Wenn die Datenbankgröße ein Hauptanliegen ist, sollten Sie Indizes sparsam erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Normalerweise bedeutet das orange Licht nur, dass der Akku geladen wird und der Akku noch nicht voll ist. Wenn er voll ist, wird das Licht grün. Wenn Ihre Ladeanzeige orange bleibt und nie grün wird, könnte dies auf ein Problem mit einem Akku hinweisen, der keine Ladung halten kann. Zuletzt bearbeitet: 2025-01-22 17:01

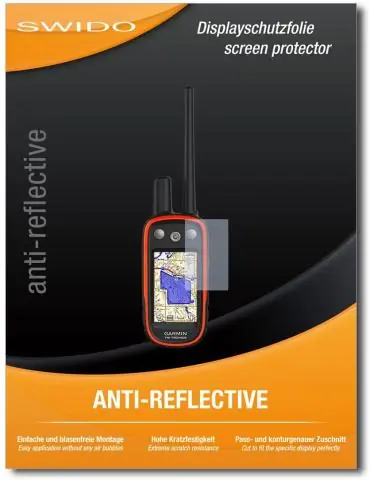

Der flüssige Displayschutz bietet keinen spürbaren Kratzschutz. Es füllt auch keine Risse oder Kratzer auf. Aber es trägt zum Aufprallschutz Ihres Smartphones bei. Das ist bei flüssigen Displayschutzfolien nicht dasselbe, da Kratzer dauerhaft sind und rissige Displays dauerhaft sind. Zuletzt bearbeitet: 2025-06-01 05:06

Im Juli 2017 sagte Roger Dingledine, einer der drei Gründer des Tor-Projekts, dass Facebook der größte versteckte Dienst sei. Das Dark Web umfasst nur 3% des Datenverkehrs im Tor-Netzwerk. Zuletzt bearbeitet: 2025-01-22 17:01

Campus Cash Dies umfasst alle Wohn-Esszimmer, die meisten Computerlabore der CU Boulder-Bibliothek, die OIT-Computerlabore, die meisten Waschküchen und die meisten CU Boulder-Kopierzentren. Wenn Sie mit Ihrer Buff OneCard mit Campus Cash einkaufen, wird der Kaufbetrag elektronisch von Ihrem Konto abgebucht. Zuletzt bearbeitet: 2025-01-22 17:01

ForName() Der gebräuchlichste Ansatz zum Registrieren eines Treibers ist die Verwendung der Java-Klasse. forName()-Methode, um die Klassendatei des Treibers dynamisch in den Speicher zu laden, der sie automatisch registriert. Diese Methode ist vorzuziehen, da Sie damit die Fahrerregistrierung konfigurierbar und portabel machen können. Zuletzt bearbeitet: 2025-01-22 17:01

Microsoft Word wird für die Textverarbeitung verwendet und ist Teil der Microsoft Office-Suite von Anwendungen. Es wird hauptsächlich zum Erstellen und Korrekturlesen von Dokumenten wie Briefen, Manuskripten, Berichten, Tests und Aufgaben verwendet. So können Bewerber im Rahmen ihrer Bewerbung auf ihre Word-Kenntnisse getestet werden. Zuletzt bearbeitet: 2025-06-01 05:06

Samsung DeX ist eine native Anwendung, mit der Sie Ihr Samsung-Telefongerät auf einer "desktopähnlichen" Oberfläche verwenden können. Es ist auf ihren neuesten Geräten implementiert und ermöglicht es jedem Besitzer von S8/S9 oder Note 8 (z. B.), sein Telefon mit einer Dockingstation zu verbinden und Android als PC zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

InputStream wird für viele Dinge verwendet, aus denen Sie lesen. OutputStream wird für viele Dinge verwendet, in die Sie schreiben. InputStream wird zum Lesen verwendet, OutputStream zum Schreiben. Sie sind als Dekoratoren miteinander verbunden, sodass Sie alle unterschiedlichen Arten von Daten aus unterschiedlichen Quellen lesen/schreiben können. Zuletzt bearbeitet: 2025-01-22 17:01

Hortonworks DataFlow (HDF) bietet eine End-to-End-Plattform, die Daten in Echtzeit, vor Ort oder in der Cloud mit einer visuellen Drag-and-Drop-Oberfläche sammelt, kuratiert, analysiert und darauf reagiert. Diese Plattform umfasst Flow Management, Stream Processing und Management Services. Zuletzt bearbeitet: 2025-06-01 05:06

Festlegen der Schrift- oder Textfarbe für gesendete Nachrichten Klicken Sie auf Datei > Optionen > Mail. Klicken Sie unter Nachrichten verfassen auf Briefpapier und Schriftarten. Klicken Sie auf der Registerkarte Persönliches Briefpapier unter Neue E-Mail-Nachrichten auf Schriftart. Klicken Sie auf der Registerkarte Schriftart unter Schriftart auf die Schriftart, die Sie verwenden möchten. Sie können auch einen Schriftstil und eine Schriftgröße auswählen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie eine Testmethode ignorieren möchten, verwenden Sie @Ignore zusammen mit der Annotation @Test. Wenn Sie alle Tests der Klasse ignorieren möchten, verwenden Sie die Annotation @Ignore auf Klassenebene. Zuletzt bearbeitet: 2025-01-22 17:01

Laienhaft ausgedrückt ermöglicht der Selbstaufmerksamkeitsmechanismus den Eingaben, miteinander zu interagieren („Selbst“) und herauszufinden, wem sie mehr Aufmerksamkeit schenken sollten („Aufmerksamkeit“). Die Ergebnisse sind Aggregate dieser Interaktionen und Aufmerksamkeitswerte. Zuletzt bearbeitet: 2025-01-22 17:01

Arten der nonverbalen Kommunikation Augenkontakt. Gesichtsausdrücke. Gesten. Haltung und Körperorientierung. Körpersprache. Raum und Distanz. Räumliche Nähe. Paralinguistisch. Zuletzt bearbeitet: 2025-01-22 17:01

PL/SQL stellt das Paket DBMS_SQL bereit, mit dem Sie mit dynamischem SQL arbeiten können. Der Prozess zum Erstellen und Ausführen des dynamischen SQL umfasst den folgenden Prozess. CURSOR ÖFFNEN: Die dynamische SQL wird wie ein Cursor ausgeführt. Um die SQL-Anweisung auszuführen, müssen wir also den Cursor öffnen. Zuletzt bearbeitet: 2025-01-22 17:01

Descriptive Analytics verwendet Datenaggregations- und Data-Mining-Techniken, um Ihnen ein Wissen über die Vergangenheit zu geben, während Predictive Analytics statistische Analyse- und Prognosetechniken verwendet, um die Zukunft zu kennen. In einem Vorhersagemodell identifiziert es Muster in Vergangenheits- und Transaktionsdaten, um Risiken und zukünftige Ergebnisse zu ermitteln. Zuletzt bearbeitet: 2025-01-22 17:01

Die. NET Framework ist erforderlich, um viele Anwendungen unter Windows auszuführen. Zuletzt bearbeitet: 2025-06-01 05:06

In Logik und Mathematik ist die Umkehrung einer kategorialen oder impliziten Aussage das Ergebnis der Umkehrung ihrer beiden konstituierenden Aussagen. Für die Implikation P → Q ist die Umkehrung Q → P. Für den kategorialen Satz Alle S sind P, ist die Umkehrung Alle P sind S. Zuletzt bearbeitet: 2025-01-22 17:01

Angular wird in öffentlich zugänglichen Anwendungen und Websites wie der Google Cloud Platform und AdWords sowie in vielen internen Tools verwendet. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden von jquery in Lightning-Komponenten Schritt 1: Laden Sie die Jquery-Javascript-Datei herunter. Laden Sie die neueste jquery-Version von https://jquery.com/download/ herunter. Schritt 2: Laden Sie in die statische Ressource hoch. Schritt 3: Zeit zum Codieren! Hier ist der einfache Code, der das gesamte verbleibende Zeichen aus dem Eingabetextbereich anzeigt. <ltng:require scripts='{!$. Zuletzt bearbeitet: 2025-01-22 17:01

Registered Jack 45 (RJ45) ist ein standardmäßiger physischer Stecker für Netzwerkkabel. RJ45-Anschlüsse werden am häufigsten bei Ethernet-Kabeln und -Netzwerken verwendet. Moderne Ethernet-Kabel verfügen an jedem Ende über kleine Kunststoffstecker, die in die RJ45-Buchsen von Ethernet-Geräten gesteckt werden. Zuletzt bearbeitet: 2025-06-01 05:06

Mo Li Hua Meter/Tempo/Rhythm - IB Musikpräsentation. Mo Li Hua ist in 4/4 komponiert. Es soll mit „Schönheit und Anmut“gespielt werden. Das Tempo reicht von 68 bis 76 im Song. Zuletzt bearbeitet: 2025-01-22 17:01

Reactor Pattern ist eine Idee von nicht blockierenden I/O-Operationen in Node. js. Dieses Muster stellt einen Handler bereit (im Fall von Node. js eine Rückruffunktion), der jeder E/A-Operation zugeordnet ist. Wenn eine E/A-Anforderung generiert wird, wird sie an einen Demultiplexer gesendet. Zuletzt bearbeitet: 2025-01-22 17:01

Standardschriftart für Fußnoten. Meine Standardeinstellung ist Times New Roman, aber Word setzt manchmal Fußnoten in Calibri. Zuletzt bearbeitet: 2025-01-22 17:01

Nein, das können Sie eigentlich nicht. Sie können sich jedoch über die Bedrohung an Twitter wenden. Sie werden den Account sperren.. Um die IP-Adresse von jemandem zu verfolgen, sind einige Computerkenntnisse und die Software erforderlich, um dies zu tun, aber über Twitter hält Twitter die IP-Adressen privat. Zuletzt bearbeitet: 2025-01-22 17:01