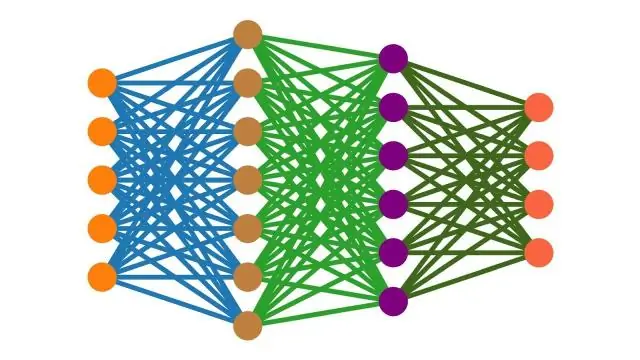

Maschinelles Lernen ist eine Anwendung künstlicher Intelligenz (KI), die Systemen die Möglichkeit bietet, automatisch aus Erfahrungen zu lernen und sich zu verbessern, ohne explizit programmiert zu werden. Machine Learning konzentriert sich auf die Entwicklung von Computerprogrammen, die auf Daten zugreifen und diese für sich selbst lernen können. Zuletzt bearbeitet: 2025-06-01 05:06

Ein Proxy-Fehler ist ein Serverproblem. Die Fehlermeldung ist normalerweise eine Nachricht, die vom großen Internet-Hauptnetzwerk über einen Proxy-Server an Ihren Computer gesendet wird. Proxy-Fehler werden durch den Fehlercode 502 angezeigt. Zuletzt bearbeitet: 2025-06-01 05:06

Herunterfahren eines Knotens Führen Sie die Windows-Eingabeaufforderung als Administrator aus. Navigieren Sie zum Verzeichnis bin im Ordner RelativityDataGrid. C:RelativityDataGridelasticsearch-mainin. Stoppen Sie den Elasticsearch-Dienst, indem Sie den folgenden Befehl ausführen:. kservice. Fledermaus halt. Zuletzt bearbeitet: 2025-01-22 17:01

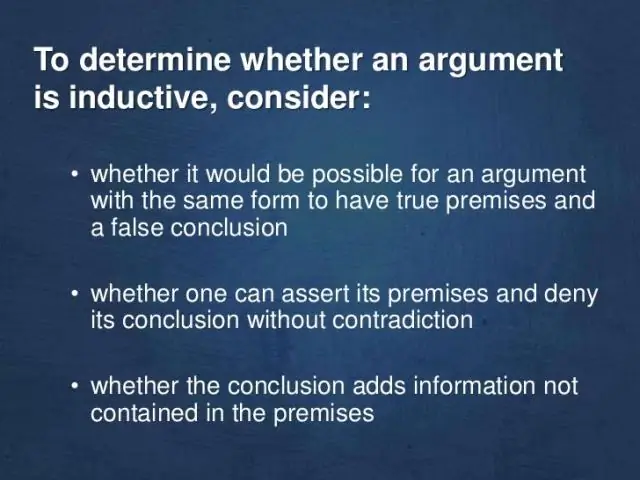

Ein starkes statistisches Argument kann wahre Prämissen und eine falsche Schlussfolgerung haben. Statistische Argumente basieren auf Beobachtungen oder einer Stichprobe. Statistische (induktive) Argumente umfassen Argumente, die aus bestimmten Fällen eine allgemeine Regel ableiten. Zuletzt bearbeitet: 2025-01-22 17:01

Standard-Webbanner Größe Stil Gif Gewicht 468 x 60 Full Banner 20 KB 728 x 90 Leaderboard 25 KB 336 x 280 Quadratisch 25 KB 300 x 250 Quadratisch 25 KB. Zuletzt bearbeitet: 2025-01-22 17:01

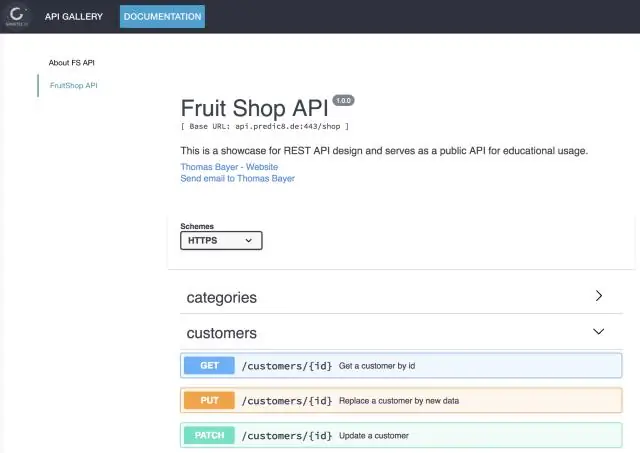

So schreiben Sie eine großartige API-Dokumentation Behalten Sie eine klare Struktur bei. Der Klebstoff, der Ihre Dokumentation zusammenhält, ist die Struktur, die sich normalerweise mit der Entwicklung neuer Funktionen weiterentwickelt. Schreiben Sie ausführliche Beispiele. Die meisten APIs enthalten in der Regel viele komplexe API-Endpunkte. Konsistenz und Zugänglichkeit. Denken Sie während der Entwicklung an Ihre Dokumentation. Abschluss. Zuletzt bearbeitet: 2025-01-22 17:01

Sie erstellen sie, indem Sie Bilder mit einer Kamera aufnehmen, einen Desktop-Screenshot aufnehmen oder eine Datei in einem Bildbearbeitungsprogramm speichern. Die meisten Bildbearbeitungsprogramme haben eine Option zum Speichern von Dateien im BMP-Format, einem verlustfreien Komprimierungsformat ähnlich dem TIFF und geeignet für detailreiche Offline-Arbeiten. Ein Fotograf macht ein Foto. Zuletzt bearbeitet: 2025-01-22 17:01

Methode 5 Safari Öffnen Sie Safari. Diese blaue, kompassförmige App sollte sich im Dock Ihres Mac am unteren Bildschirmrand befinden. Klicken Sie auf Safari. Klicken Sie auf Einstellungen…. Klicken Sie auf die Registerkarte Erweiterungen. Klicken Sie neben der Symbolleiste auf Deinstallieren. Klicken Sie auf Deinstallieren, wenn Sie dazu aufgefordert werden. Schließen und öffnen Sie Safari. Zuletzt bearbeitet: 2025-01-22 17:01

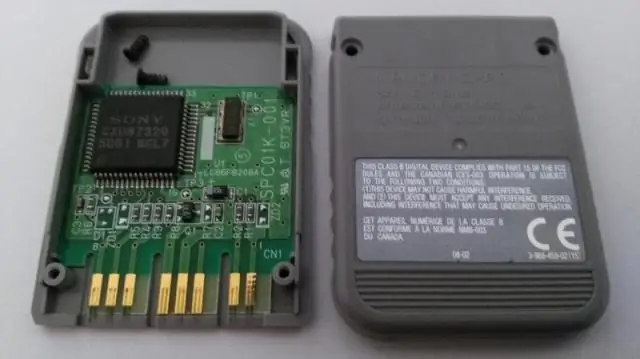

Die IP (oder IPX)-Einstufung ist die Kennzeichnung, die den Schutzgrad (vom Gehäuse des Geräts bereitgestellt) gegen Staub, Wasser und das Eindringen anderer Partikel oder Flüssigkeiten beschreibt. Die allgemeine Form der IP-Einstufung sehen Sie im Bild unten. Zuletzt bearbeitet: 2025-01-22 17:01

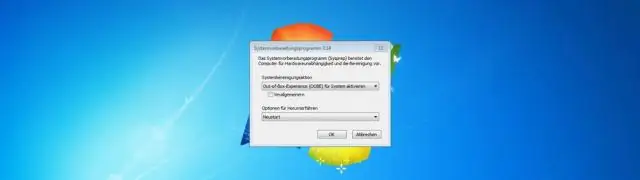

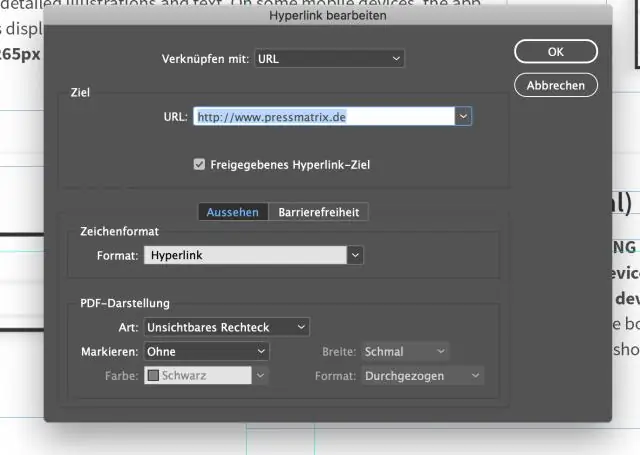

Ein Dialogfeld ist ein temporäres Fenster, das eine Anwendung erstellt, um Benutzereingaben abzurufen. Eine Anwendung verwendet normalerweise Dialogfelder, um den Benutzer zur Eingabe zusätzlicher Informationen für Menüelemente aufzufordern. Zuletzt bearbeitet: 2025-01-22 17:01

5 Antworten Verbinden Sie den Pi mit einem normalen Ethernet-Kabel mit dem Ethernet-Port des PCs. Gehen Sie auf dem Windows-PC zu „Netzwerkverbindungen“und wählen Sie „Drahtlose Netzwerkverbindung“. Klicken Sie mit der rechten Maustaste und wählen Sie Eigenschaften. Starten Sie Ihren PC neu. Jetzt erhält Ihr Pi eine IP-Adresse von Ihrem PC und kann über Ihren PC auf das Internet zugreifen. Zuletzt bearbeitet: 2025-01-22 17:01

Cat6-Netzwerk-RJ45-Ethernet-Patchkabel für PS4 und andere Konsolen. Dieses Ethernet-Kabel für PS4 kann Netzwerkgeschwindigkeiten von bis zu 1000 Mbit/s in einer Entfernung von 100 Metern bieten, wobei die Geschwindigkeit über Entfernungen von weniger als 100 Metern zunimmt. Zuletzt bearbeitet: 2025-01-22 17:01

SHA-256 ist jetzt der branchenübliche Signatur-Hash-Algorithmus für SSL-Zertifikate. SHA-256 bietet eine höhere Sicherheit und hat SHA-1 als empfohlenen Algorithmus ersetzt. Für die Verwendung von SHA-256 fallen keine zusätzlichen Kosten an. SHA-1 wird im Rahmen des SHA-256-Migrationsplans eingestellt. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen eines privaten Netzwerks zwischen Host und guestVM Öffnen Sie Hyper-V (Ausführen –> virtmgmt.msc) Wählen Sie im rechten Menü Virtual Switch Manager. Wählen Sie Neuer virtueller Netzwerk-Switch und wählen Sie Intern als Typ. Öffnen Sie nun die VM-Einstellungen. Als nächstes müssen wir den beiden Netzwerkadaptern statische IP-Adressen zuweisen. Zuletzt bearbeitet: 2025-06-01 05:06

Verwenden Sie einen MOBI-Konverter zum Konvertieren von ePubtoMOBI Mehrere Desktop-MOBI-Konverter stehen als kostenloser Download zur Verfügung. Ein Favorit ist Calibre. Calibre konvertiert nicht nur ePub in MOBI, sondern konvertiert auch jedes Buchformat in jedes gewünschte eBook-Format. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden Sie Photo Sharing Plus, um Fotos, Videos und Songs auf Ihrem Bravia-Fernseher anzuzeigen. Mit PhotoSharing Plus können Sie Ihre Lieblingsfotos, -videos und -lieder auf Ihrem Fernseher mit Geräten wie Smartphones oder Tablets verbinden, anzeigen und speichern. Bis zu 10 Smartphones oder Tablets können gleichzeitig mit dem Fernseher verbunden werden. Zuletzt bearbeitet: 2025-01-22 17:01

Quelle: U.S. Census Bureau, 2015 AmericanCommunity Survey. Von allen Haushalten verfügten 78 Prozent über einen Desktop oder Laptop, 75 Prozent über einen Handheld-Computer wie ein Smartphone oder einen anderen drahtlosen Handheld-Computer und 77 Prozent über ein Breitband-Internet-Abonnement. Zuletzt bearbeitet: 2025-01-22 17:01

Die Sicherheitsregel. Die Sicherheitsregel erfordert angemessene administrative, physische und technische Sicherheitsvorkehrungen, um die Vertraulichkeit, Integrität und Sicherheit elektronischer geschützter Gesundheitsinformationen zu gewährleisten. Zuletzt bearbeitet: 2025-01-22 17:01

Grundlegendes Kopieren Drücken Sie die Registerkarte Kopieren, um sicherzustellen, dass Sie sich in der Kopierfunktion des Druckers befinden. Legen Sie die Originale in den Einzug (mit der bedruckten Seite nach oben) oder auf die Glasscheibe (mit der bedruckten Seite nach unten). Drücken Sie zum Kopieren auf Start. Drücken Sie Fertig. Sie können jetzt mit dem Kopieren eines anderen Originals beginnen, während der vorherige Auftrag gedruckt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf die Microsoft Office-Schaltfläche, und klicken Sie dann auf Speichern unter. Geben Sie im Feld Dateiname den Namen ein, den Sie für die Vorlage verwenden möchten. Klicken Sie im Feld Dateityp auf ExcelTemplate, oder klicken Sie auf Excel-Makroaktivierte Vorlage, wenn die Arbeitsmappe Makros enthält, die Sie in der Vorlage verfügbar machen möchten. Klicken Sie auf Speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Um doppelte Werte in einer Spalte einer Tabelle zu finden, gehen Sie folgendermaßen vor: Verwenden Sie zunächst die GROUP BY-Klausel, um alle Zeilen nach der Zielspalte zu gruppieren, dh der Spalte, die Sie auf Duplikate überprüfen möchten. Verwenden Sie dann die Funktion COUNT() in der HAVING-Klausel, um zu überprüfen, ob eine Gruppe mehr als 1 Element enthält. Zuletzt bearbeitet: 2025-01-22 17:01

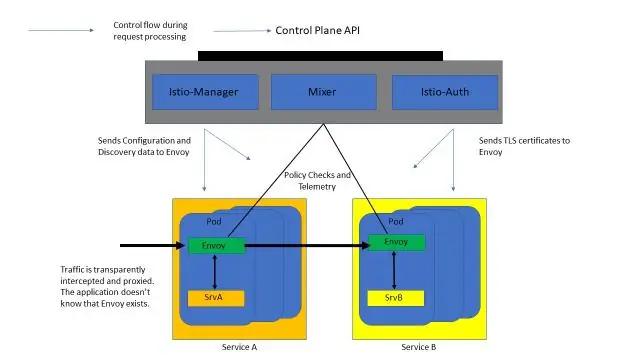

Ein Istio Service Mesh ist logisch in eine Datenebene und eine Steuerungsebene aufgeteilt. Die Datenebene besteht aus einer Reihe von intelligenten Proxys (Envoy), die als Sidecars bereitgestellt werden. Diese Proxys vermitteln und kontrollieren die gesamte Netzwerkkommunikation zwischen Microservices zusammen mit Mixer, einem universellen Richtlinien- und Telemetrie-Hub. Zuletzt bearbeitet: 2025-01-22 17:01

Anwendungspaket (Softwarepaket) Eine Sammlung von Programmen oder Modulen, die auf eine generische Anwendung ausgerichtet ist und (vielleicht mit einigen Ergänzungen) auf die Bedürfnisse einer bestimmten Instanz dieser Anwendung zugeschnitten werden kann. Ein Wörterbuch der Informatik. ×'Anwendungspaket.. Zuletzt bearbeitet: 2025-01-22 17:01

Flammpunkte werden experimentell bestimmt, indem die Flüssigkeit in einem Behälter erhitzt und dann eine kleine Flamme direkt über der Flüssigkeitsoberfläche eingeführt wird. Als Flammpunkt wird die Temperatur aufgezeichnet, bei der eine Flamme/Zündung auftritt. Zwei allgemeine Methoden werden als Closed-Cup und Open-Cup bezeichnet. Zuletzt bearbeitet: 2025-06-01 05:06

Definition: Das Adaptermuster wandelt die Schnittstelle einer Klasse in eine andere Schnittstelle um, die Clients erwarten. Adapter lässt Klassen zusammenarbeiten, die aufgrund inkompatibler Schnittstellen sonst nicht möglich wären. Zuletzt bearbeitet: 2025-01-22 17:01

AWS CloudFormation-Vorlagen. AWS CloudFormation vereinfacht die Bereitstellung und Verwaltung auf AWS. Sie können Vorlagen für die gewünschten Service- oder Anwendungsarchitekturen erstellen und AWS CloudFormation diese Vorlagen für die schnelle und zuverlässige Bereitstellung der Services oder Anwendungen (sogenannte „Stacks“) verwenden lassen. Zuletzt bearbeitet: 2025-01-22 17:01

Die drei Hauptformen der Gedächtnisspeicherung sind das sensorische Gedächtnis, das Kurzzeitgedächtnis und das Langzeitgedächtnis. Zuletzt bearbeitet: 2025-01-22 17:01

Klinische Informatik, auch Gesundheitsinformatik genannt, befasst sich mit der Frage, wie Technologie und Datenanalyse zur Verbesserung der Patientenversorgungspläne eingesetzt werden können. Klinische Informatik, auch Angewandte Klinische Informatik genannt, konzentriert sich im Kern auf eine bessere Patientenversorgung durch Technologie. Zuletzt bearbeitet: 2025-01-22 17:01

Live Photos ist eine lustige iPhone-Funktion, die ein "lebendiges" Foto erstellt, indem ein kurzer Videoclip an ein Foto angehängt wird. Das Galaxy S8 hat eine ähnliche Funktion namens Motion Photos, aber Sie müssen sie einschalten. Zuletzt bearbeitet: 2025-01-22 17:01

Um eine bestimmte Nodejs-Version zu installieren, besuchen Sie unser Tutorial Spezifische Nodejs-Version mit NVM installieren. Schritt 1 – Knoten hinzufügen. js-PPA. Knoten. Schritt 2 – Node installieren. js auf Ubuntu. Sie können Node erfolgreich hinzufügen. Schritt 3 – Knoten prüfen. js und NPM-Version. Schritt 4 – Demo-Webserver erstellen (optional) Dies ist ein optionaler Schritt. Zuletzt bearbeitet: 2025-06-01 05:06

James H. Clark Marc Andreessen. Zuletzt bearbeitet: 2025-06-01 05:06

Öffnen Sie die Active Directory-Konsole über die Eingabeaufforderung Der Befehl dsa. msc wird verwendet, um Active Directory auch über die Eingabeaufforderung zu öffnen. Zuletzt bearbeitet: 2025-06-01 05:06

Diese Gruppen von 4 Bits verwenden eine andere Art von Nummerierungssystem, die auch häufig in Computer- und Digitalsystemen verwendet wird, die als Hexadezimalzahlen bezeichnet wird. Als Basis-16-System verwendet das hexadezimale Zahlensystem daher 16 (sechzehn) verschiedene Ziffern mit einer Zahlenkombination von 0 bis 15. Zuletzt bearbeitet: 2025-01-22 17:01

Benutzersteuerelemente werden verwendet, um Code zu haben, der in einer Anwendung mehrfach verwendet wird. Das Benutzersteuerelement kann dann in der gesamten Anwendung wiederverwendet werden. Das Benutzersteuerelement muss auf der ASP.Net-Seite registriert werden, bevor es verwendet werden kann. Um die Benutzersteuerung auf allen Seiten einer Anwendung zu verwenden, registrieren Sie sie im Web. Zuletzt bearbeitet: 2025-01-22 17:01

Sysprep ist nicht erforderlich, solange Sie die SID und den Computernamen ändern. Es ist auch eine gute Idee, wenn die Hardware, auf der Sie bereitstellen, gleich oder ähnlich ist. Es gibt Tools, mit denen Sie die SID ändern können, damit Sie sysprep nicht ausführen müssen. Ghost hat ein Dienstprogramm namens Ghostwalker. Zuletzt bearbeitet: 2025-01-22 17:01

SNI steht für Server Name Indication und ist eine Erweiterung des TLS-Protokolls. Es zeigt an, welcher Hostname vom Browser zu Beginn des Handshake-Prozesses kontaktiert wird. Diese Technologie ermöglicht es einem Server, mehrere SSL-Zertifikate mit einer IP-Adresse und einem Gate zu verbinden. Zuletzt bearbeitet: 2025-01-22 17:01

Hyperlinks löschen Wenn Sie einen Hyperlink entfernen, bleibt der Quelltext oder die Grafik erhalten. Wählen Sie das Element oder die Elemente aus, die Sie im Bedienfeld „Hyperlinks“entfernen möchten, und klicken Sie dann unten im Bedienfeld auf die Schaltfläche „Löschen“. Zuletzt bearbeitet: 2025-01-22 17:01

Betreff: Wiederherstellen einer beschädigten PSD-Datei GEHEN SIE ZU IHREM ORDNER mit der beschädigten PSD-Datei und klicken Sie mit der rechten Maustaste auf die "Eigenschaften", suchen Sie nach "Vorherige Versionen". an diesem bestimmten Wiederherstellungsdatum sein. Probieren Sie es aus, ich hoffe, Sie können es wiederherstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Führen Sie für Windows diese Schritte aus. Gehen Sie zum Bedienfeld. Wählen Sie „Region und Sprache“. Öffnen Sie die Registerkarte „Tastaturen und Sprachen“. Klicken Sie auf „Tastatur ändern“. Eine Liste aller verfügbaren Sprachen für Ihren Computer wird angezeigt. Wählen Sie einfach Ihre bevorzugte arabische Sprache und kehren Sie zum Anfang der Liste zurück. Zuletzt bearbeitet: 2025-06-01 05:06

UDP-Scan. Während TCP-Scans die gängigsten Arten von Port-Scans sind, ist das Ignorieren des UDP-Protokolls ein häufiger Fehler von Sicherheitsforschern, der sensible Informationen über exponierte Netzwerkdienste bereitstellen kann, die ebenso wie die TCP-Dienste ausgenutzt werden können. Zuletzt bearbeitet: 2025-01-22 17:01