Google Cloud IoT ist ein vollständiger Satz von Tools zum Verbinden, Verarbeiten, Speichern und Analysieren von Daten sowohl am Edge als auch in der Cloud. Die Plattform besteht aus skalierbaren, vollständig verwalteten Cloud-Diensten; ein integrierter Software-Stack für Edge-/On-Premises-Computing mit Machine-Learning-Funktionen für alle Ihre IoT-Anforderungen. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Anleitung zu Nur-SIM- oder BYO-Telefonplänen. Das bedeutet, dass Sie, anstatt einen Vertrag abzuschließen und ein neues Telefon im Rahmen des Deals zu erhalten, nur eine SIM-Karte erhalten, die mit dem Netz Ihres Providers verbunden ist, die Sie dann in das Telefon Ihrer Wahl einlegen können, um es mit Ihrem neuen Tarif zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Verwenden von Access-Abfragen zum Archivieren alter Daten Öffnen Sie die Datenbank mit den Mitarbeiterdatensätzen. Klicken Sie im Datenbankfenster mit der rechten Maustaste auf die Mitarbeitertabelle und wählen Sie Exportieren. Navigieren Sie zur Mitarbeiterdatenbankdatei und klicken Sie auf Exportieren. Geben Sie im Feld Mitarbeiter exportieren nach Mitarbeiterarchiv ein. Klicken Sie auf Nur Definition und dann auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

Gute Nachrichten - Sie können Ihre BT(www.bt.com)-E-Mail-Adresse behalten, wenn Sie BTbroadband kündigen. Dazu müssen Sie sich bei BTPremium Mail anmelden. Alle zusätzlichen E-Mail-Adressen, die mit Ihrem Konto verknüpft sind, werden ebenfalls auf den neuen Dienst übertragen, sodass Sie nichts verlieren. Zuletzt bearbeitet: 2025-01-22 17:01

Benennen, denominieren(Verb) einen Namen oder Titel zuweisen. Synonyme: deputieren, bestimmen, delegieren, zuweisen, angeben, Schicksal, zeigen, Untergang, aufzeigen, angeben, benennen, beabsichtigen. Zuletzt bearbeitet: 2025-01-22 17:01

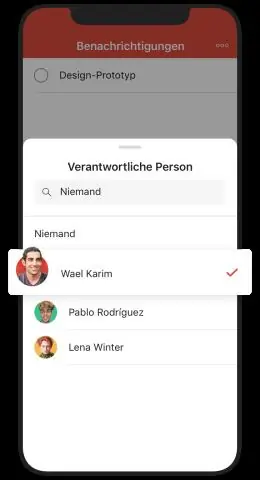

Um Ihr Gedächtnis über Benachrichtigungen aufzufrischen, schauen Sie hier. Schritt 1: Die Zertifikatsignierungsanforderung. Schritt 2: Erstellen Sie eine App-ID. Schritt 3: Konfigurieren Sie die App-ID für Push-Benachrichtigungen. Schritt 4: Registrieren Sie Ihr Gerät. Schritt 5: Erstellen Sie ein Bereitstellungsprofil für die Entwicklung. Schritt 6: Konfigurieren Sie das Projekt. Zuletzt bearbeitet: 2025-01-22 17:01

So setzen Sie Ihr Roadrunner-E-Mail-Passwort zurück oder ändern es. Wählen Sie „Ich kenne mein E-Mail-Passwort und möchte es ändern“. Geben Sie Ihre Kontodaten in alle Felder auf der Seite „Abonnenten-Self-Care“ein. Klicken Sie auf „Anmelden“. Klicken Sie neben Ihrer E-Mail auf „Passwort ändern“. Geben Sie Ihr neues Passwort zweimal ein. Klicken Sie auf Passwort ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Cloud Foundry bietet einen Marktplatz für Dienste, über den Benutzer reservierte Ressourcen bei Bedarf bereitstellen können. Beispiele für Ressourcendienste, die bereitgestellt werden, umfassen Datenbanken auf einem gemeinsam genutzten oder dedizierten Server oder Konten in einer SaaS-App. Stellen Sie sich einen Service als eine Fabrik vor, die Serviceinstanzen bereitstellt. Zuletzt bearbeitet: 2025-01-22 17:01

Die Versionsnummer von Office 2010 SP2 ist größer oder gleich 14.0. 7015.1000. Die Versionsnummer von Office 2010 SP1 ist größer oder gleich 14.0.6029.1000 aber kleiner als 14.0. Zuletzt bearbeitet: 2025-01-22 17:01

Textverarbeitung: Textverarbeitung bezieht sich auf die Verwendung eines Computers zum Erstellen, Bearbeiten, Speichern und Drucken von Dokumenten. Zeilenumbruch: Zeilenumbruch bezieht sich auf die Funktion eines Textverarbeitungsprogramms, das Text automatisch in eine neue Zeile zwingt, wenn der rechte Rand beim Tippen erreicht wird. Zuletzt bearbeitet: 2025-01-22 17:01

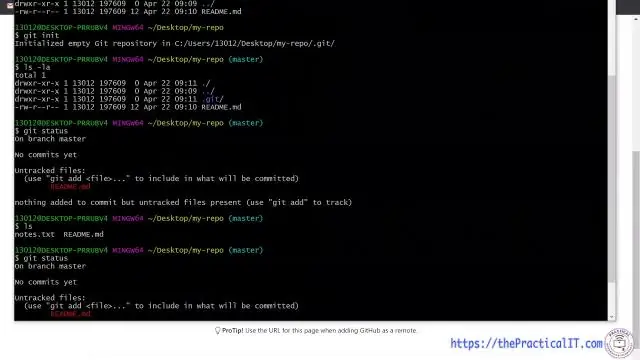

Starten Sie ein neues Git-Repository Erstellen Sie ein Verzeichnis, das das Projekt enthält. Gehen Sie in das neue Verzeichnis. Geben Sie git init ein. Schreiben Sie einen Code. Geben Sie git add ein, um die Dateien hinzuzufügen (siehe Seite zur typischen Verwendung). Geben Sie git commit ein. Zuletzt bearbeitet: 2025-01-22 17:01

TL;DR: „lvalue“bedeutet entweder „Ausdruck, der auf der linken Seite des Zuweisungsoperators platziert werden kann“oder bedeutet „Ausdruck, der eine Speicheradresse hat“. „rvalue“ist definiert als „alle anderen Ausdrücke“. Zuletzt bearbeitet: 2025-01-22 17:01

Ein schlüsselfertiger Vertrag ist eine Art Vertrag oder Vereinbarung zwischen Öl- und Gasorganisationen und Auftragnehmern, die besagt, dass bei der Auftragsvergabe an einen bestimmten Auftragnehmer auf der Grundlage des Ausschreibungsverfahrens dieser Auftragnehmer alle Anforderungen des Projekts erfüllen, in Auftrag geben und Übergeben Sie das Projekt in a. Zuletzt bearbeitet: 2025-01-22 17:01

Um Ihre vorherige Frage zu beantworten: Ja, Turnitin kann das Kopieren und Einfügen definitiv erkennen. Wenn Ihre Arbeit von anderen kopierten Inhalten enthält, auf die nicht richtig verwiesen wurde, wird Turnitin sie finden. Turnitin kann veröffentlichte Bücher so schnell erkennen, wie Sie "Plagiate" sagen können. Zuletzt bearbeitet: 2025-01-22 17:01

Jetzt ist Black Friday, und selbst ein bisschen Ersparnis bei diesem 700-Dollar-Smartphone ist eine gute Sache. eBay nimmt den Anruf entgegen und bietet das Basis-iPhone 11 für 699,99 US-Dollar mit 64 GB Speicherplatz für 694 US-Dollar mit kostenlosem Versand an. Und ja, das sind freigeschaltete Modelle, die in Weiß, Schwarz, Grün, Gelb, Lila und Rot erhältlich sind. Zuletzt bearbeitet: 2025-01-22 17:01

Java JButton-Beispiel import javax.swing.*; öffentliche Klasse ButtonExample {öffentliche statische void main(String[] args) {JFrame f=new JFrame('Button Example'); JButton b=neu JButton('Hier klicken'); b.setBounds(50,100,95,30); f.add(b); f.setSize(400,400);. Zuletzt bearbeitet: 2025-01-22 17:01

ITIL v3 umfasst 26 Prozesse, die in fünf Prozessbereiche unterteilt wurden: Servicestrategie, Servicedesign, Serviceübergang, Servicebetrieb, kontinuierliche Serviceverbesserung. Der Prozess ist eine Abfolge von Aktivitäten, die einige Inputs, Trigger, Outputs hat und dem Kunden spezifische Ergebnisse liefert. Zuletzt bearbeitet: 2025-01-22 17:01

Das Hinzufügen eines Fire TV-Sticks oder Chromecast zu einem RokuTV ist einfach. Sie können dem Fernseher so ziemlich alles hinzufügen, was über einen HDMI-Anschluss verfügt, und ihm ein unverwechselbares Logo verleihen. Zuletzt bearbeitet: 2025-01-22 17:01

Zuul ist ein Edge-Dienst, der Anfragen an mehrere Backing-Dienste weiterleitet. Es bietet eine einheitliche „Eingangstür“zu Ihrem System, die es einem Browser, einer mobilen App oder einer anderen Benutzeroberfläche ermöglicht, Dienste von mehreren Hosts zu nutzen, ohne die ursprungsübergreifende Ressourcenfreigabe (CORS) und die Authentifizierung für jeden einzelnen zu verwalten. Zuletzt bearbeitet: 2025-01-22 17:01

7 Antworten. Klicken Sie auf die Startschaltfläche > Geben Sie 'Maus' ein. Gehen Sie nun zur Registerkarte "Zeiger", klicken Sie auf den Pfeil unter "Schemas" und wenden Sie "Windows Aero (Systemschema)" an. Deaktivieren Sie schließlich das Kontrollkästchen vor 'Themen können den Mauszeiger ändern. Zuletzt bearbeitet: 2025-01-22 17:01

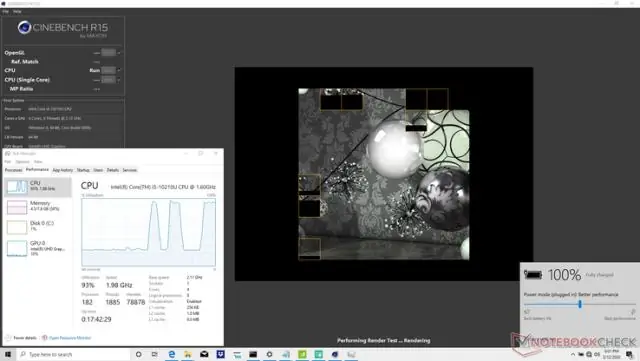

Wie wird die Gesamt-CPU-Auslastung für einen Linux-Servermonitor berechnet? Die CPU-Auslastung wird mit dem Befehl 'top' berechnet. CPU-Auslastung = 100 - Leerlaufzeit. Leerlaufwert = 93,1. CPU-Auslastung = (100 - 93,1) = 6,9 % Wenn der Server eine AWS-Instanz ist, wird die CPU-Auslastung anhand der Formel berechnet:. Zuletzt bearbeitet: 2025-01-22 17:01

Ein On-Camera-Blitz, markenmäßig auch als „Speedlight“oder „Speedlite“bekannt, ist für viele Fotografen ein unverzichtbares Zubehör; Es bietet zusätzliches Licht, wenn die Bedingungen zu dunkel werden, um Ihre Kamera bequem in der Hand zu halten, ermöglicht Ihnen eine ausgewogenere Belichtung bei Tageslicht, ermöglicht das Einfrieren von schnellen Bewegungen. Zuletzt bearbeitet: 2025-01-22 17:01

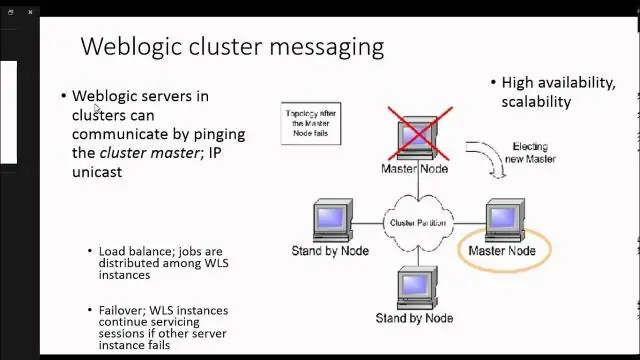

Vorgehensweise Öffnen Sie die WebLogic Server-Konsole. Gehen Sie zu Dienste > Datenquellen und wählen Sie die Datenquelle aus, deren Poolgröße Sie ändern möchten. Gehen Sie zu Konfiguration > Verbindungspool. Ändern Sie die maximale Kapazität auf die für Ihre Umgebung erforderliche Anzahl. Zuletzt bearbeitet: 2025-01-22 17:01

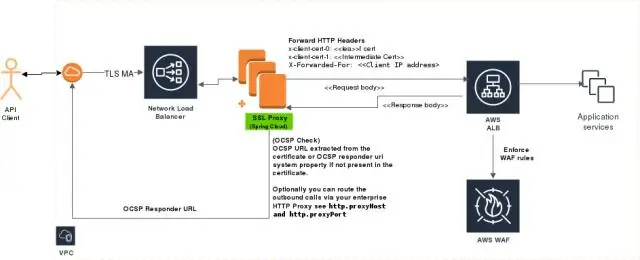

Sie können nur 1 Internet-Gateway pro VPC haben. Testen Sie und Sie werden sehen. Sie können jedoch 5 Internet-Gateways pro REGION haben. Wenn Sie dies im AWS VPC-Abschnitt testen, werden Sie feststellen, dass Sie mehrere IGWs erstellen können, es jedoch nur mit einer VPC VERBINDEN können. Zuletzt bearbeitet: 2025-01-22 17:01

Sharing einer SQL Server-Datenbank. Im Kern besteht Sharding darin, eine einzelne große Datenbank in mehrere kleinere, in sich geschlossene aufzuteilen. Dies wird normalerweise von Unternehmen durchgeführt, die die Daten logisch aufteilen müssen, zum Beispiel ein SaaS-Anbieter, der Kundendaten trennt. Zuletzt bearbeitet: 2025-01-22 17:01

Grundlegendes zu Authentifizierungsmethoden.Authentifizierung ist ein Prozess zum Identifizieren eines Benutzers durch einen gültigen Benutzernamen und ein gültiges Kennwort. 802.1X-Authentifizierung – 802.1X ist eine Methode zur Authentifizierung der Identität eines Benutzers, bevor dem Benutzer der Netzwerkzugriff gewährt wird. Zuletzt bearbeitet: 2025-06-01 05:06

Schließen der Verbindung Sequelize hält die Verbindung standardmäßig geöffnet und verwendet dieselbe Verbindung für alle Abfragen. Wenn Sie die Verbindung beenden müssen, rufen Sie Sequelize auf. close() (was asynchron ist und ein Promise zurückgibt). Zuletzt bearbeitet: 2025-01-22 17:01

10 ms Was ist hier eine gute durchschnittliche Reaktionszeit für eine Festplatte? Ich habe mir den Task-Manager und resourcemon angesehen; Wenn das passiert, mein durchschnittliche Reaktionszeit wird irgendwo zwischen 150 und über 100kMS liegen;. Zuletzt bearbeitet: 2025-01-22 17:01

Um dies zu tun: Tippen Sie auf. oben auf dem Bildschirm (dies kann stattdessen ein Textfeld sein). Geben Sie einen Autor, einen Titel oder ein Stichwort in das Suchfeld ein. Wählen Sie ein Buch aus, indem Sie darauf tippen. Tippen Sie auf KOSTENLOSE PROBE, um eine Probe des Buches herunterzuladen, oder tippen Sie auf den Preis des Buches, um das Buch zu kaufen. Bestätigen Sie den Kauf und geben Sie alle erforderlichen Zahlungsdetails ein. Zuletzt bearbeitet: 2025-01-22 17:01

Gesichtserkennung kann gefährlich werden. In der Praxis sehen wir, dass es gehackt oder gefälscht werden kann, Datenbanken verletzt oder verkauft werden können und manchmal ist es einfach nicht effektiv. Daher sollten wir die Gesichtserkennung auf praktikable Anwendungsfälle wie Flughafen- und Grenzsicherheit beschränken. Zuletzt bearbeitet: 2025-01-22 17:01

Aktivieren oder Deaktivieren der Anrufaufzeichnung bei Bedarf Gehen Sie zu Telefonsystem > Anrufaufzeichnung für automatische Empfangsmitarbeiter. Die Funktion zur Aufzeichnung von Anrufen auf Abruf ist standardmäßig aktiviert. Zuletzt bearbeitet: 2025-01-22 17:01

Klicke oben rechts auf deinem Todoist auf das Zahnradsymbol und wähle Aktivitätsprotokoll anzeigen aus. Klicken Sie beim Anzeigen des Aktivitätsprotokolls auf Alle Aktionen. Wählen Sie als Nächstes Abgeschlossene Aufgaben. Zuletzt bearbeitet: 2025-06-01 05:06

Sie können einen Alias pro AWS-Konto haben. F: Auf welche AWS-Sites können IAM-Benutzer zugreifen? IAM-Benutzer können sich bei den folgenden AWS-Sites anmelden: AWS Management Console. Zuletzt bearbeitet: 2025-01-22 17:01

Die EventSource-Schnittstelle ist die Schnittstelle von Webinhalten zu vom Server gesendeten Ereignissen. Im Gegensatz zu WebSockets sind vom Server gesendete Ereignisse unidirektional; das heißt, Datennachrichten werden in eine Richtung vom Server an den Client (z. B. den Webbrowser eines Benutzers) übermittelt. Zuletzt bearbeitet: 2025-01-22 17:01

Anschließen und Einrichten Ihres BT Hub Connect. Stecken Sie das Breitbandkabel (graue Enden) in Ihren Hub und das andere Ende in Ihre Haupttelefonbuchse. Einstecken. Schieben Sie die beiden Teile des Netzsteckers des Hubs zusammen, bis sie einrasten. Positionieren Sie Ihren Hub. Schalten Sie Hub ein. Verbinden Sie Ihre Geräte. Verbinden Sie Ihre Wi-Fi-Disc. Verbinden. Einstecken. Zuletzt bearbeitet: 2025-01-22 17:01

Die relationale Rahmentheorie (RFT) ist eine Verhaltenstheorie der menschlichen Sprache. Es wurzelt im funktionalen Kontextualismus und konzentriert sich auf die Vorhersage und Beeinflussung des verbalen Verhaltens mit Präzision, Umfang und Tiefe. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt keine offizielle WhatsApp-App für das iPad, aber es gibt einen Workaround. So installieren und verwenden Sie WhatsApp auf einem iPad. WhatsApp ist eine unglaublich beliebte App für das iPhone, die täglich über eine Milliarde aktive Mitglieder auf der ganzen Welt verbindet. Es gibt keinen für iPad oder iPod touch. Zuletzt bearbeitet: 2025-01-22 17:01

Copy-on-Write findet seine Hauptanwendung in virtuellen Speicherbetriebssystemen; Wenn ein Prozess eine Kopie von sich selbst erstellt, werden die Seiten im Speicher, die entweder durch den Prozess oder seine Kopie geändert werden könnten, als „Copy-on-Write“gekennzeichnet. Zuletzt bearbeitet: 2025-01-22 17:01

Der Datentyp DATE speichert Datums- und Uhrzeitinformationen. Obwohl Datums- und Uhrzeitinformationen sowohl in Zeichen- als auch in Zahlendatentypen dargestellt werden können, hat der DATE-Datentyp spezielle zugehörige Eigenschaften. Für jeden DATE-Wert speichert Oracle die folgenden Informationen: Jahrhundert, Jahr, Monat, Datum, Stunde, Minute und Sekunde. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Ihr TracFone gestohlen wird oder verloren geht, wenden Sie sich bitte an unser Kundendienstzentrum unter 1-800-867-7183, um mit einem Vertreter zu sprechen, der Ihnen weiterhelfen kann. Zuletzt bearbeitet: 2025-01-22 17:01