Das Testen Ihrer App umfasst die folgenden Aufgaben: Konfigurieren Sie Ihre App für die Verteilung. Testen Sie Ihre App lokal. Registrieren Sie alle Geräte-IDs der Testeinheit. Erstellen Sie ein Ad-hoc-Bereitstellungsprofil. Erstellen Sie ein iOS App Store-Paket. Installieren Sie das Ad-hoc-Bereitstellungsprofil und die App auf Testgeräten. Absturzberichte an Entwickler senden. Zuletzt bearbeitet: 2025-01-22 17:01

Der Hauptunterschied zwischen DSL- und Kabelmodems liegt in den unterschiedlichen Mitteln, die jedes zur Verbindung mit dem Internet verwendet. Sie können kein DSL-Modem für eine Kabel-Internetverbindung verwenden, da es für Telefonleitungen anstelle von Kabelleitungen ausgelegt ist und umgekehrt. Zuletzt bearbeitet: 2025-01-22 17:01

Mit Azure Sentinel ist Microsoft nun offiziell in den SIEM-Markt eingestiegen. SIEM steht für Security Information and Event Management (SIEM) und ist eine Art Software, die von Cyber-Sicherheitsteams verwendet wird. SIEM-Produkte können Cloud-basierte Systeme oder lokal ausgeführte Apps sein. Zuletzt bearbeitet: 2025-01-22 17:01

An einen Software-Ingenieur gestellt, würde man die Frage so interpretieren: „Was ist Ihr bevorzugter Technologie-Stack, um ein Projekt zu erstellen“. Der Stack besteht aus einer Sammlung von Software, die zum Erstellen Ihres Projekts verwendet wird. Es umfasst: das Linux-Betriebssystem, den Apache-Webserver, die PHP-Anwendungssoftware und die MySQL-Datenbank. Zuletzt bearbeitet: 2025-01-22 17:01

S3 ist ein sehr lässiges System. Es gibt keine formale Definition von Klassen. S4 funktioniert ähnlich wie S3, ist jedoch formaler. Es gibt zwei wesentliche Unterschiede zu S3. S4 hat formale Klassendefinitionen, die die Repräsentation und Vererbung für jede Klasse beschreiben, und hat spezielle Hilfsfunktionen zum Definieren von Generika und Methoden. Zuletzt bearbeitet: 2025-01-22 17:01

Der HyperText Transfer Protocol (HTTP) 202 Akzeptierte Antwortstatuscode zeigt an, dass die Anforderung empfangen, aber noch nicht bearbeitet wurde. Es ist unverbindlich, d. h. HTTP kann später keine asynchrone Antwort senden, die das Ergebnis der Verarbeitung der Anfrage angibt. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen Sie mithilfe des HTML-Tags einen Link, um die Datei auf der Webseite herunterzuladen. Empfehlen Sie dem Webseitenbetrachter dann, mit der rechten Maustaste auf den Link zu klicken und die Option zum Speichern oder Speichern als Datei auszuwählen. Zuschauer können die Datei dann herunterladen und auf ihrem Computer speichern. Zuletzt bearbeitet: 2025-01-22 17:01

Js vs. PHP: Leistung. PHP bietet im Vergleich zum Javascript-Framework eine stabile und zuverlässige Leistung in der Webentwicklung. Vergleicht man jedoch beide Umgebungen, werden Sie feststellen, dass NodeJs aufgrund der folgenden USPs viel schneller als PHP ist: Geschwindigkeit freundlicher V8-Motor. Zuletzt bearbeitet: 2025-06-01 05:06

Die 65-Zoll-Version wird für unglaubliche 7.996 US-Dollar (ca. 6.370 GBP oder 10.590 AUD) verkauft, während die 77-Zoll-Version zu einem Verkaufspreis von 19.996 US-Dollar (ca 26.500 $). Warum sind sie so teuer?. Zuletzt bearbeitet: 2025-06-01 05:06

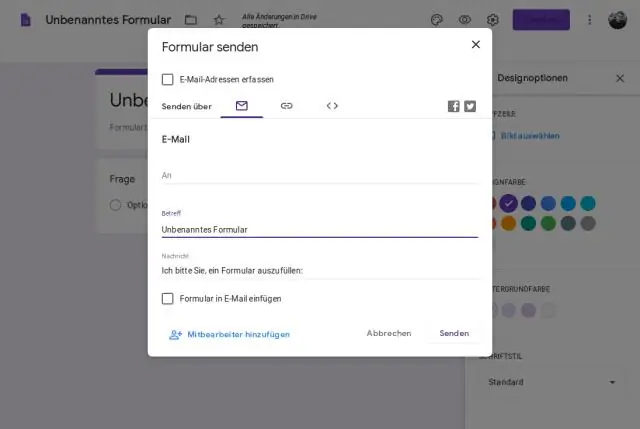

Um den Namen Ihres Formulars zu bearbeiten, klicken Sie auf , um das Formular von Ihrer Hauptregisterkarte Formulare aus zu öffnen. Klicken Sie dann einfach auf das Bleistiftsymbol neben dem Formularnamen und geben Sie einen neuen Namen ein. Nachdem Sie den Namen eingegeben haben, klicken Sie auf das Speichern-Symbol rechts neben dem Textfeld und es wird Ihr neuer Formularname gespeichert. Zuletzt bearbeitet: 2025-01-22 17:01

Rhyhorn ist ein Pokémon vom Typ Boden/Felsen. Er entwickelt sich auf Stufe 42 zu Rhydon, der sich weiter zu Rhyperior entwickelt, wenn er gehandelt wird, während er einen Beschützer hält. Rhyhorn läuft geradlinig und zerschmettert alles, was sich ihm in den Weg stellt. Zuletzt bearbeitet: 2025-01-22 17:01

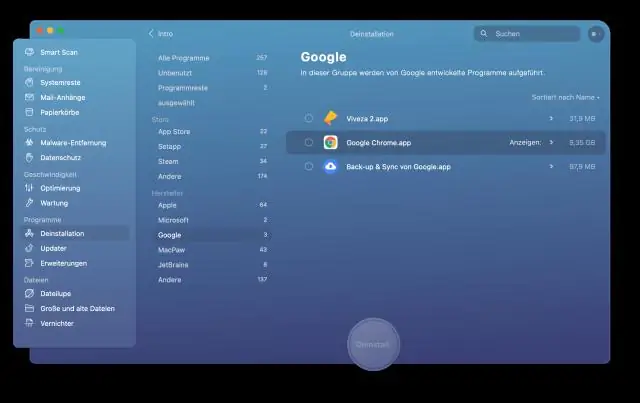

Öffnen Sie den Finder → gehen Sie zu Macintosh HD → Library → Application Support → Microsoft und entfernen Sie die PlayReady- und Silverlight-Ordner von dort. Gehen Sie dann zum Ordner Internet Plug-Ins und entfernen Sie Silverlight. Plugin-Datei. Zuletzt bearbeitet: 2025-01-22 17:01

VIDEO Wie installiere ich dementsprechend Apache NetBeans Ubuntu? Schritt 1: Laden Sie die NetBeans 11.0-Binärdatei herunter. sudo apt -y install wget wget entpacken Schritt 2: Entpacken Sie die heruntergeladene Datei. Schritt 3:. Zuletzt bearbeitet: 2025-01-22 17:01

Erstellen einer neuen Datenbank mit Code First in Entity Framework Schritt 1 – Erstellen Sie ein Windows Form-Projekt. Schritt 2 – Fügen Sie mithilfe des NuGet-Pakets Entitätsframework zu einem neu erstellten Projekt hinzu. Schritt 3 - Modell im Projekt erstellen. Schritt 4 – Erstellen Sie eine Kontextklasse im Projekt. Schritt 5 – Offengelegtes typisiertes DbSet für jede Modellklasse. Schritt 6 – Eingabebereich erstellen. Zuletzt bearbeitet: 2025-06-01 05:06

Wählen Sie Tools aus der Firefox-Menüleiste und dann Optionen. Wählen Sie das Symbol Webfunktionen aus und stellen Sie sicher, dass das Kontrollkästchen Java aktivieren aktiviert ist. Klicken Sie auf die Schaltfläche OK. Zuletzt bearbeitet: 2025-01-22 17:01

Beste Samsung-Handys der J-Serie, die Sie in 2019 kaufen sollten Samsung Galaxy j4 + Samsung Galaxy J6. Samsung Galaxy j7max. Samsung Galaxy J7-Duo. Samsung Galaxy J5 Prime. Samsung-Galaxy j4. Samsung Galaxy J7 Plus. Abschluss. Zuletzt bearbeitet: 2025-01-22 17:01

Die Visual Studio-Shell steht als kostenloser Download zur Verfügung. Nach der Veröffentlichung von Visual Studio 2008 erstellte Microsoft die Visual Studio Gallery. Zuletzt bearbeitet: 2025-01-22 17:01

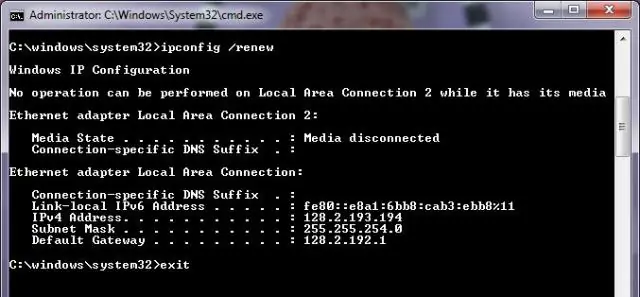

Ipconfig /renew ist der Befehl, der verwendet wird, um dem DHCP-Server mitzuteilen, dass Ihr Computer dem Netzwerk beitreten möchte und mit einer IP-Adresse konfiguriert werden muss, um mit den anderen Geräten im Netzwerk zu kommunizieren. Zuletzt bearbeitet: 2025-01-22 17:01

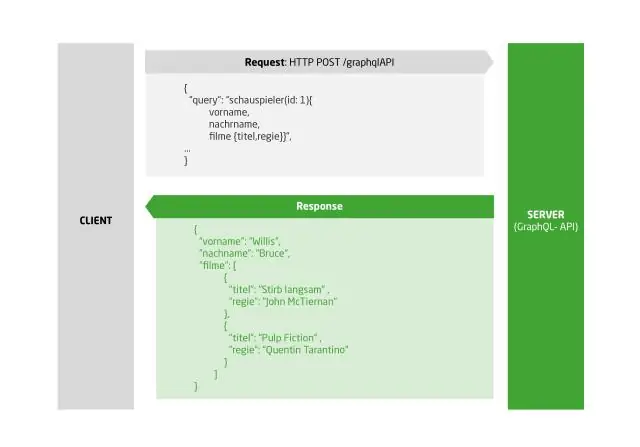

So erstellen Sie einen GraphQL-Server mit Nodejs Schritt 1 − Überprüfen Sie die Node- und Npm-Versionen. Schritt 2 − Erstellen Sie einen Projektordner und öffnen Sie ihn in VSCode. Schritt 3 − Paket erstellen. Schritt 4 − Erstellen Sie eine Flatfile-Datenbank im Datenordner. Schritt 5 – Erstellen Sie eine Datenzugriffsschicht. Schritt 6 – Schemadatei erstellen, schema.graphql. Zuletzt bearbeitet: 2025-06-01 05:06

Ein DVD-Player ist einem CD-Player sehr ähnlich, mit einer Laserbaugruppe, die den Laserstrahl auf die Oberfläche der Disc richtet, um das Muster der Unebenheiten zu lesen (weitere Informationen finden Sie unter Funktionsweise von CDs). Die Aufgabe des DVD-Players besteht darin, die als Unebenheiten auf der DVD gespeicherten Daten zu finden und zu lesen. Zuletzt bearbeitet: 2025-01-22 17:01

Autor(en): Chen Ing-hau (CIH). Zuletzt bearbeitet: 2025-01-22 17:01

Jetzt haben Sie 4 Optionen, um Ihre Änderungen rückgängig zu machen: Unstaging der Datei in den aktuellen Commit (HEAD): git reset HEAD Unstage alles aufheben - Änderungen beibehalten: git reset. Verwerfen Sie alle lokalen Änderungen, aber speichern Sie sie für später: git stash. Alles dauerhaft verwerfen: git reset --hard. Zuletzt bearbeitet: 2025-01-22 17:01

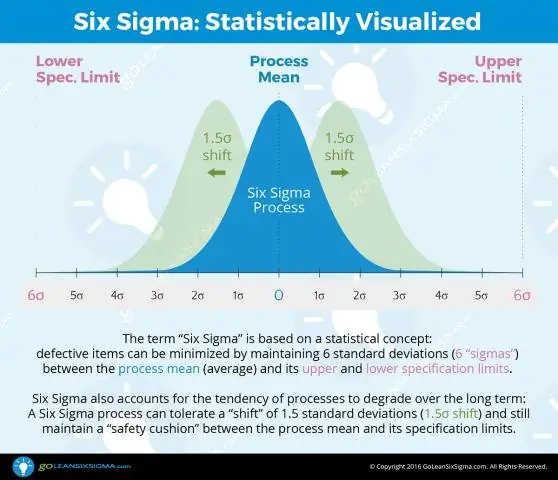

Six Sigma ist ein disziplinierter und quantitativer Ansatz, der die Einrichtung eines Systems und Prozesses zur Verbesserung definierter Metriken in Fertigungs-, Dienstleistungs- oder Finanzprozessen beinhaltet. Verbesserungsprojekte folgen einem disziplinierten Prozess, der durch ein System von vier Makrophasen definiert ist: Measure, Analyze, Improve, Control (MAIC). Zuletzt bearbeitet: 2025-01-22 17:01

Der reguläre Ordner „Programme“enthält 64-Bit-Anwendungen, während „Programme (x86)“für 32-Bit-Anwendungen verwendet wird. Die Installation einer 32-Bit-Anwendung auf einem PC mit einem 64-Bit-Windows wird automatisch zu Programmdateien (x86) geleitet. Siehe Programmdateien undx86. Zuletzt bearbeitet: 2025-01-22 17:01

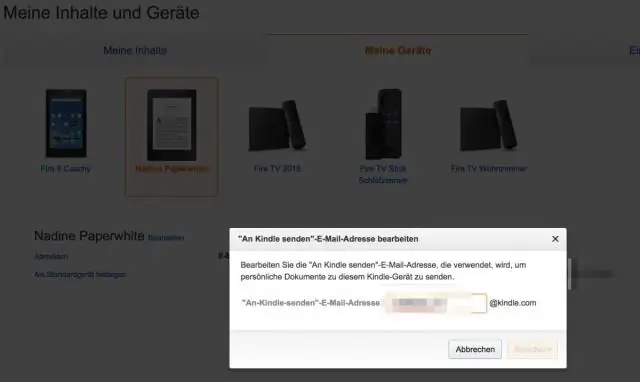

Aktualisieren Sie mit Ihrem Mac oder PC: Wenn Sie einen Mac mit OS X 10.5 oder höher verwenden, müssen Sie zuerst Android File Transfer herunterladen und installieren. Rufen Sie die Seite Fire and Kindle Software Update auf. Scrollen Sie nach unten, bis Sie Ihr spezifisches Gerät finden und klicken Sie darauf. Laden Sie das Software-Update herunter, das Sie auf der Geräteseite finden. Zuletzt bearbeitet: 2025-01-22 17:01

Kestrel ist ein quelloffener, plattformübergreifender, leichter und standardmäßiger Webserver, der für Asp.Net Core-Anwendungen verwendet wird. Asp.Net Core-Anwendungen führen den Kestrel-Webserver als In-Process-Server aus, um Web-Anfragen zu verarbeiten. Kestrel ist plattformübergreifend, läuft unter Windows, LINUX und Mac. Kestrel-Webserver unterstützt SSL. Zuletzt bearbeitet: 2025-01-22 17:01

Pointer in C++ Pointer ist eine Variable in C++, die die Adresse einer anderen Variablen enthält. Sie haben genau wie Variablen einen Datentyp, zum Beispiel kann ein Zeiger vom Typ Integer die Adresse einer Variablen vom Typ Integer enthalten und ein Zeiger vom Typ Zeichen kann die Adresse einer Variablen vom Typ char enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Linux Professional Institute Linux Essentials Kosten: 120 USD (1 Prüfung, Zertifizierung lebenslang gültig). Preis kann je nach Region variieren. Zuletzt bearbeitet: 2025-01-22 17:01

Über diesen Artikel Öffnen Sie das Microsoft Word-Programm. Klicken Sie auf die Option „Leeres Dokument“. Klicken Sie auf Einfügen. Klicken Sie auf Diagramm. Klicken Sie auf ein Diagrammlayout und dann auf Ihren bevorzugten Diagrammstil. OK klicken. Daten im Abschnitt Excel-Tabelle hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie 2 Gizmos haben und sie sich gegenseitig anrufen können, solange sie als Kontakte auf jedem anderen Telefon eingerichtet sind (weil beide Gizmos Telefonnummern haben). Zuletzt bearbeitet: 2025-01-22 17:01

AVFoundation ist das voll funktionsfähige Framework für die Arbeit mit zeitbasierten audiovisuellen Medien auf iOS, macOS, watchOS und tvOS. Mit AVFoundation können Sie QuickTime-Filme und MPEG-4-Dateien einfach abspielen, erstellen und bearbeiten, HLS-Streams wiedergeben und leistungsstarke Medienfunktionen in Ihre Apps integrieren. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Laufzeitsystem bezieht sich auf die Sammlung von Software- und Hardwareressourcen, die die Ausführung eines Softwareprogramms auf einem Computersystem ermöglichen. Das Laufzeitsystem ist ein zusammengesetzter Mechanismus, der entwickelt wurde, um Programmausführungsdienste bereitzustellen, unabhängig von der verwendeten Programmiersprache. Zuletzt bearbeitet: 2025-01-22 17:01

Tapply() berechnet für jede Faktorvariable in einem Vektor ein Maß (Mittelwert, Median, Min, Max usw.) oder eine Funktion. Es ist eine sehr nützliche Funktion, mit der Sie eine Teilmenge eines Vektors erstellen und dann einige Funktionen auf jede der Teilmengen anwenden können. Zuletzt bearbeitet: 2025-01-22 17:01

24 Volt auf Cat 5 sind in Ordnung, solange es keinen hohen Strom führt. Die meisten Cat 5 sind 24 AWG. Der Teil des Cresnt-Kabels, der 24 Volt führt, ist 18 Gauge. Es gibt wahrscheinlich eine Art Leistungsbeschränkung bei Cat 5. Zuletzt bearbeitet: 2025-01-22 17:01

CefGlue ist ein. NET/Mono-Bindung für The Chromium Embedded Framework (CEF) von Marshall A. Zuletzt bearbeitet: 2025-01-22 17:01

Die SQL CASE-Anweisung Die CASE-Anweisung durchläuft Bedingungen und gibt einen Wert zurück, wenn die erste Bedingung erfüllt ist (wie eine IF-THEN-ELSE-Anweisung). Sobald eine Bedingung wahr ist, wird das Lesen beendet und das Ergebnis zurückgegeben. Wenn keine Bedingungen zutreffen, wird der Wert in der ELSE-Klausel zurückgegeben. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können Swing-Timer auf zwei Arten verwenden: Zum einmaligen Ausführen einer Aufgabe nach einer Verzögerung. Der Tooltip-Manager verwendet beispielsweise Swing-Timer, um zu bestimmen, wann ein Tooltip angezeigt und wann er ausgeblendet werden soll. Um eine Aufgabe wiederholt auszuführen. Sie können beispielsweise eine Animation ausführen oder eine Komponente aktualisieren, die den Fortschritt in Richtung eines Ziels anzeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Warum DICOM wichtig ist DICOM wird heute weltweit verwendet, um medizinische Bilder zu speichern, auszutauschen und zu übertragen und ermöglicht die Integration von medizinischen Bildgebungsgeräten verschiedener Hersteller. Patientendaten und zugehörige Bilder werden ausgetauscht und in einem standardisierten Format gespeichert. Im Gegenzug erhalten die Patienten eine effizientere Versorgung. Zuletzt bearbeitet: 2025-01-22 17:01

KeyCDN ist ein leistungsstarkes Content Delivery Network, das für die Zukunft entwickelt wurde. Es dauert nur wenige Minuten, um mit der Bereitstellung von Inhalten an Ihre Benutzer mit rasender Geschwindigkeit zu beginnen. Zuletzt bearbeitet: 2025-01-22 17:01

WhatsApp ist eine Messenger-App, mit der Sie kostenlos Nachrichten über Ihr Smartphone senden können, abhängig von Ihrer Internetverbindung. Die Nachrichten können Klartext, Bilder, Audioclips und Videos sein. Die maximale Videodateigröße für WhatsApp beträgt 16 MB und die Filmlänge eines Videos reicht von 90 Sekunden bis 3 Minuten. Zuletzt bearbeitet: 2025-01-22 17:01