Die ersten Lithium-Ionen-Akkus waren nicht abwärtskompatibel mit Nicad-Akkuwerkzeugen, aber das hat sich im Laufe der Zeit geändert. Drei der großen Werkzeughersteller – DeWalt, Hitachi und Ridgid – stellen jetzt 18-Volt-Batterien her, die sowohl vorwärts- als auch rückwärtskompatibel sind. Zuletzt bearbeitet: 2025-01-22 17:01

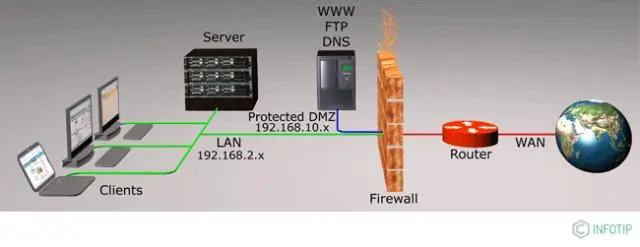

Von den drei Bereichen Router-Sicherheit, physische Sicherheit, Router-Härtung und Betriebssystemsicherheit umfasst die physische Sicherheit die Aufstellung des Routers in einem sicheren Raum, auf den nur autorisiertes Personal Zugriff hat, das die Passwortwiederherstellung durchführen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf Zeichnen > Drehen, und klicken Sie auf eine Drehung. Um 90 Grad nach rechts drehen, um das ausgewählte Bild im Uhrzeigersinn zu drehen. Nach links um 90° drehen, um das ausgewählte Bild um 90 Grad gegen den Uhrzeigersinn zu drehen. Horizontal spiegeln, um ein horizontales Spiegelbild des ausgewählten Bildes zu erstellen. Zuletzt bearbeitet: 2025-01-22 17:01

Alle unveränderlichen integrierten Objekte von Python sind hashbar, während keine veränderlichen Container (wie Listen oder Wörterbücher) dies sind. Objekte, die Instanzen benutzerdefinierter Klassen sind, sind standardmäßig hashfähig; sie alle vergleichen ungleich und ihr Hashwert ist ihre id(). Zuletzt bearbeitet: 2025-01-22 17:01

NET USER Befehl zum Überprüfen der Ablaufdetails des Kennworts Gehen Sie zum Startmenü oder zur Suchleiste. Geben Sie „CMD“oder „Eingabeaufforderung“ein und drücken Sie die Eingabetaste, um das Eingabeaufforderungsfenster zu öffnen. Geben Sie im Eingabeaufforderungsfenster den unten aufgeführten Befehl ein und drücken Sie die Eingabetaste, um die Benutzerkontodetails anzuzeigen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können etwa 90 Minuten 1080p (1.080 x 1.920) „Full HD“-Video auf einer 32 GBSD-Speicherkarte aufnehmen. Wenn Sie die Auflösung auf 720p (720 x 1.280) „HD Ready“reduzieren, kommen Sie auf einer 32-GB-Karte näher an 200 Minuten Aufnahmezeit. Zuletzt bearbeitet: 2025-01-22 17:01

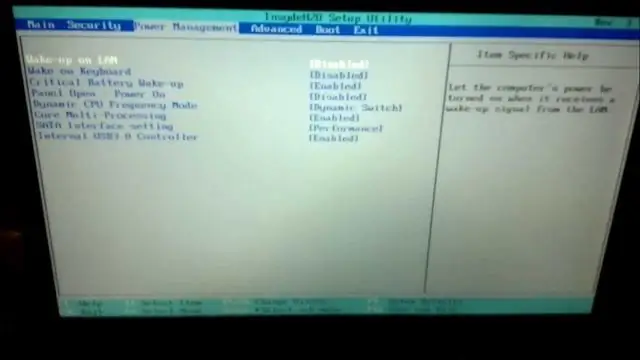

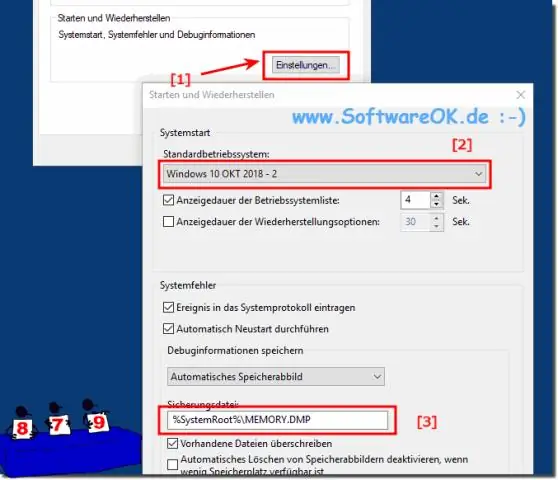

Drücken Sie wiederholt die Taste F2, sobald der Toshiba-Laptop mit dem Booten beginnt, bis der BIOS-Menübildschirm angezeigt wird. Schalten Sie Ihr Toshiba-Notebook aus. Schalten Sie den Computer ein. Drücken Sie beim Hochfahren sofort die Esc-Taste. Drücken Sie die F1-Taste, um das BIOS aufzurufen. Zuletzt bearbeitet: 2025-01-22 17:01

Cloudera DataFlow (Ambari) – ehemals Hortonworks DataFlow (HDF) – ist eine skalierbare Echtzeit-Streaming-Analyseplattform, die Daten aufnimmt, kuratiert und analysiert, um wichtige Erkenntnisse und sofort umsetzbare Informationen zu erhalten. Zuletzt bearbeitet: 2025-06-01 05:06

Wie entferne ich den Schreibschutz vom Lexar USB-Stick? Geben Sie regedit in das Ausführen-Fenster ein. Navigieren Sie zum folgenden Unterschlüssel und suchen Sie den WriteProtect-Schlüssel im rechten Bereich. Doppelklicken Sie auf den WriteProtect-Schlüssel und ändern Sie den Wert auf 0. Versuchen Sie, dem Flash-Laufwerk neue Elemente hinzuzufügen oder einige Elemente von diesem Laufwerk zu entfernen. Zuletzt bearbeitet: 2025-01-22 17:01

PrimeNG ist eine Sammlung umfangreicher UI-Komponenten für Angular. Professionell gestaltete, hochgradig anpassbare native Angular CLI-Anwendungsvorlagen, damit Sie im Handumdrehen loslegen können. Zuletzt bearbeitet: 2025-01-22 17:01

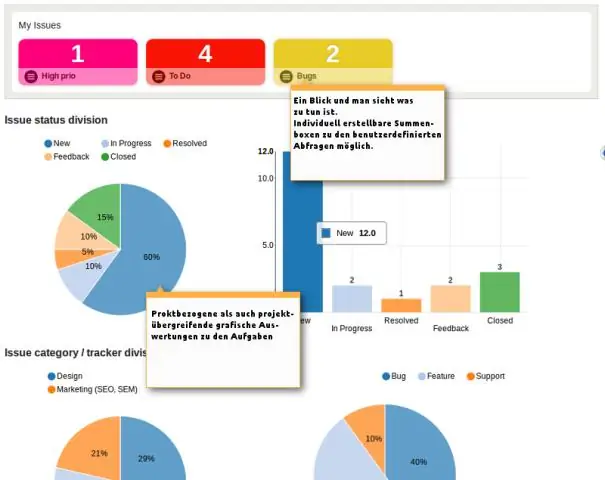

Einige der Vorteile der grafischen Darstellung sind: Sie macht Daten leichter verständlich. Es spart Zeit. Es macht den Vergleich von Daten effizienter. Zuletzt bearbeitet: 2025-01-22 17:01

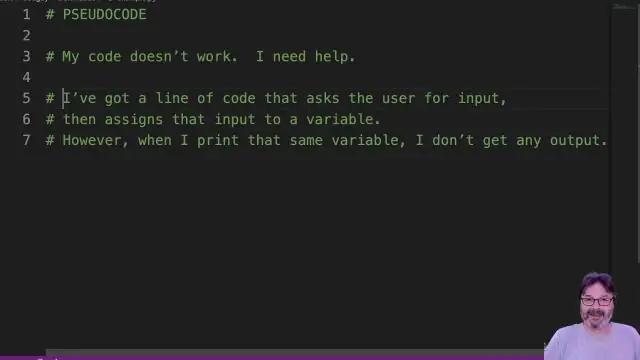

Die 'selection' ist die 'if then else'-Anweisung, und die Iteration wird durch eine Reihe von Anweisungen wie 'while', 'do' und 'for' erfüllt, während die Anweisung vom Typ case erfüllt wird durch die 'switch'-Anweisung. Pseudocode ist eine künstliche und informelle Sprache, die Programmierern hilft, Algorithmen zu entwickeln. Zuletzt bearbeitet: 2025-01-22 17:01

Was ist ein ATK-Paket? Dieses Paket installiert die Software ATK Hotkey Driver und andere ASUS-Treiber und Software mit verschiedenen Laptop-Modellen. Es ist bei neuen Laptops vorinstalliert und wird benötigt, um verschiedene optionale Funktionen auszuführen. Es handelt sich um eine Reihe von Dienstprogrammen, die die Funktionen der Taste Fn auf Ihrer Tastatur aktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

So schalten Sie Ihre Voicemail-Umleitungen aus: SMS an VM AUS an 150. Zuletzt bearbeitet: 2025-01-22 17:01

Löschen Sie sie.. mdmp-Dateien sind Speicherabbilder, wenn SQL Zugriffsverletzungen oder ähnliche Fehler aufweist. Wenn Sie sie derzeit erhalten, rufen Sie den Kundensupport von MS an. Zuletzt bearbeitet: 2025-01-22 17:01

Für 20.000 US-Dollar pro Jahr können Verkehrsplaner und andere auf die Strava Metro zugreifen, die einen beispiellosen Blick darauf bietet, wo und wie die Leute Rad fahren. Es kann ihnen zum Beispiel sagen, wo sie beschleunigen und verlangsamen, wo sie auf der Straße bleiben oder auf einem Zebrastreifen fahren könnten. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Einkaufswagen ist eine Software, die im E-Commerce verwendet wird, um Besuchern beim Online-Einkauf zu helfen. Der Bereich der Website, auf den der Händler zur Verwaltung des Online-Shops zugreift. Zuletzt bearbeitet: 2025-01-22 17:01

DBSL. Empfindungspegel in Dezibel. Die Anzahl der Dezibel über einem anderen Schwellenwert. Siehe Tutorial zum Verständnis des akustischen Reflexes. Zuletzt bearbeitet: 2025-01-22 17:01

Inhaltsverzeichnis Schritt 1: Messen Sie Ihr Fenster. Schritt 2: Verwenden Sie Filterstreifen, um das Layout zu bestimmen. Schritt 3: Fensterläden messen. Schritt 4: Füllstreifen anbringen. Schritt 5: Blendenverschlüsse montieren. Schritt 6: Ausrichtung prüfen und anpassen. Schritt 7: Hardware-Platzierung markieren. Schritt 8: Löcher messen und vorbohren. Zuletzt bearbeitet: 2025-01-22 17:01

16-Bit-RGB Es verwendet eine Farbpalette von 32 × 64 × 32 = 65.536 Farben. Aufgrund der höheren Empfindlichkeit des menschlichen Auges für diese Farbe sind normalerweise 5 Bit für die roten und blauen Farbkomponenten (je 32 Stufen) und 6 Bit für die Grünkomponente (64 Stufen) zugewiesen. Zuletzt bearbeitet: 2025-01-22 17:01

In der Gemfile geben Sie an, welche Gems Sie verwenden möchten, und lässt Sie die Versionen angeben. Das Gemfile. lock-Datei ist, wo Bundler die genauen Versionen aufzeichnet, die installiert wurden. Auf diese Weise, wenn dieselbe Bibliothek/das gleiche Projekt auf einem anderen Computer geladen wird, wird bei der Ausführung der Bundle-Installation die Gemfile-Datei angezeigt. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Push-Benachrichtigung ist eine Nachricht, die auf einem mobilen Gerät angezeigt wird. App-Herausgeber können sie jederzeit senden; Benutzer müssen nicht in der App sein oder ihre Geräte verwenden, um sie zu empfangen. Push-Benachrichtigungen sehen aus wie SMS-Textnachrichten und mobile Benachrichtigungen, erreichen jedoch nur Benutzer, die Ihre App installiert haben. Zuletzt bearbeitet: 2025-01-22 17:01

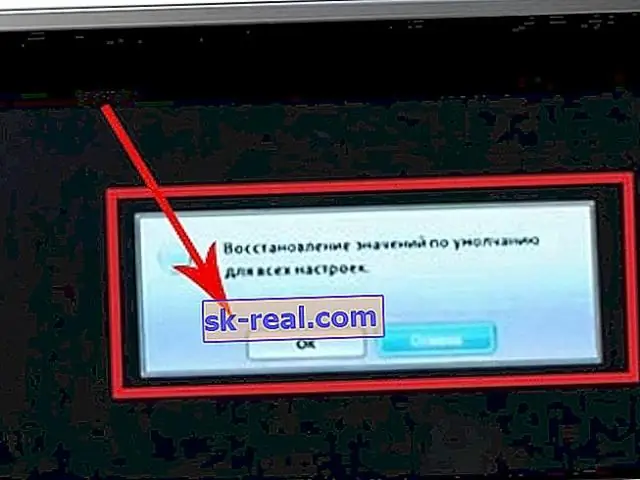

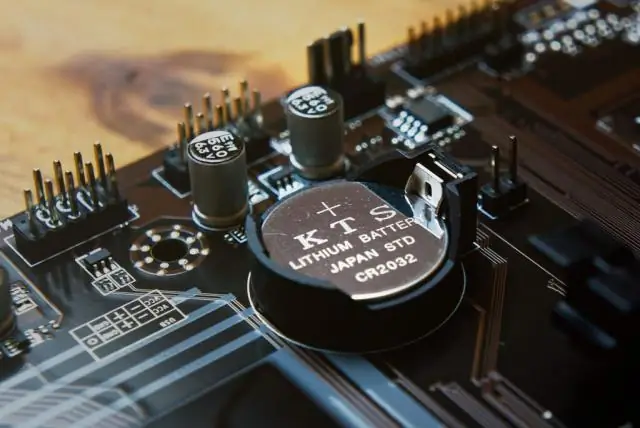

CMOS (kurz für komplementäre Metall-Oxid-Halbleiter) ist der Begriff, der normalerweise verwendet wird, um die kleine Speichermenge auf einem Computer-Motherboard zu beschreiben, die die BIOS-Einstellungen speichert. Einige dieser BIOS-Einstellungen umfassen die Systemzeit und das Datum sowie Hardwareeinstellungen. Zuletzt bearbeitet: 2025-01-22 17:01

Stattdessen werden Erinnerungen nach Ereignissen auf vielfältige Weise rekonstruiert, was bedeutet, dass sie durch mehrere Faktoren verzerrt werden können. Zu diesen Faktoren gehören Schemata, Quellenamnesie, Fehlinformationseffekt, Rückblickverzerrung, Selbstüberschätzungseffekt und Konfabulation. Zuletzt bearbeitet: 2025-01-22 17:01

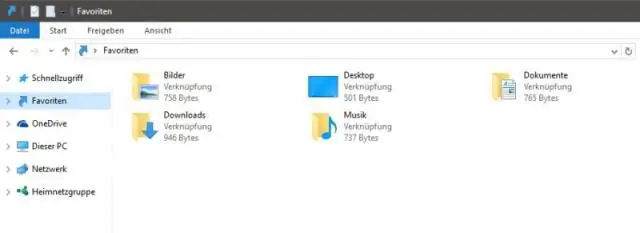

Favoriten sind eine Reihe von Verknüpfungen, die im linken Navigationsbereich von Windows/FileExplorer im Abschnitt Favoriten angezeigt werden. Sie befinden sich immer oben links im Fenster und sind bei der Arbeit mit Windows/FileExplorer leicht zugänglich. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Webdatenbank ist eine Datenbankanwendung, die für die Verwaltung und den Zugriff über das Internet entwickelt wurde. Website-Betreiber können diese Datensammlung verwalten und Analyseergebnisse basierend auf den Daten in der Webdatenbankanwendung präsentieren. Webdatenbanken können persönliche oder geschäftliche Daten organisieren. Zuletzt bearbeitet: 2025-01-22 17:01

Die Funktionsweise einer Wasserrakete besteht darin, sie teilweise mit Wasser zu füllen und dann das Innere mit Luft unter Druck zu setzen. Wenn die untere Düse geöffnet wird, drückt der interne Luftdruck das Wasser mit hoher Geschwindigkeit aus dieser Düse, wodurch die Rakete mit hoher Geschwindigkeit gerade nach oben schießt. Zuletzt bearbeitet: 2025-06-01 05:06

Interaktivität. Multimedia ist Inhalt, der eine Kombination verschiedener Inhaltsformen wie Text, Audio, Bilder, Animationen, Video und interaktive Inhalte verwendet. Multimediale Kontraste zu Medien, die nur rudimentäre Computerdisplays verwenden, wie zum Beispiel reine Text oder traditionelle Formen von gedrucktem oder von Hand hergestelltem Material. Zuletzt bearbeitet: 2025-01-22 17:01

Wie verbinde ich ein Smartphone drahtlos mit dem Fernseher? Gehen Sie zu Einstellungen > Suchen Sie auf Ihrem Telefon nach der Option für Bildschirmspiegelung / Castscreen / Drahtlose Anzeige. Durch Klicken auf die obige Option identifiziert Ihr Mobiltelefon den Miracast-fähigen Fernseher oder Dongle und zeigt ihn auf dem Bildschirm an. Tippen Sie auf den Namen, um die Verbindung zu initiieren. Um die Spiegelung zu beenden, tippen Sie auf Trennen. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt drei Haupttypen von Fallstudien: Schlüsselfälle, Ausreißerfälle und Fälle mit lokalem Wissen. Schlüsselfälle sind solche, die ausgewählt werden, weil der Forscher ?ein besonderes Interesse daran oder den damit verbundenen Umständen hat?. Zuletzt bearbeitet: 2025-01-22 17:01

Um MongoDB unter Mac OS X zu deinstallieren, sollten Sie die folgenden Befehle ausführen, um mongodb aus dem Start/Start zu entfernen und es mit Homebrew zu deinstallieren: launchctl list | grep mongo. launchctl entfernt homebrew.mxcl.mongodb. pkill -f Mongod. brauen deinstallieren mongodb. Zuletzt bearbeitet: 2025-06-01 05:06

Die vom Internet bereitgestellten Dienste werden für Interaktion, Geschäft, Marketing, Herunterladen von Dateien, Senden von Daten usw. verwendet. Verschiedene Internetdienste sind ElectronicMail, World Wide Web (WWW), File Transfer Protocol (FTP), Chatrooms, Mailingliste, Instant Messaging, Chat , und NewsGroups. Zuletzt bearbeitet: 2025-01-22 17:01

Kopieren und Einfügen von Blättern zwischen Arbeitsmappen Öffnen Sie eine Arbeitsmappe und klicken Sie in der Statusleiste auf die Schaltfläche Filmstreifen. Wählen Sie die Miniaturansichten der Blätter aus, die Sie kopieren möchten, klicken Sie dann mit der rechten Maustaste (Strg-Klick auf Mac) und wählen Sie Kopieren. Öffnen Sie die Zielarbeitsmappe, oder erstellen Sie eine neue Arbeitsmappe. Speichern Sie die Änderungen. Zuletzt bearbeitet: 2025-01-22 17:01

Android (Jellybean) - Löschen gespeicherter Passwörter und FormData Starten Sie Ihren Browser, normalerweise Chrome. Öffnen Sie das Menü und wählen Sie Einstellungen. Wählen Sie Datenschutz. Wählen Sie Browserdaten löschen. Aktivieren Sie Gespeicherte Passwörter löschen und Autofilldata löschen und wählen Sie dann Löschen. Zuletzt bearbeitet: 2025-01-22 17:01

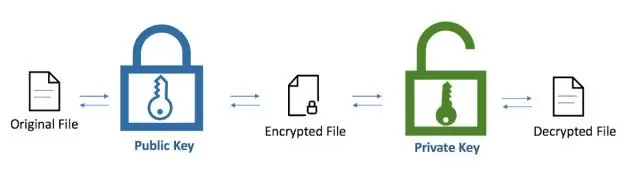

Wenn Ihnen jemand Kryptomünzen über die Blockchain sendet, sendet er sie tatsächlich an eine gehashte Version des sogenannten „Public Key“. Es gibt einen weiteren Schlüssel, der vor ihnen verborgen ist, der als „Privater Schlüssel“bekannt ist. Dieser private Schlüssel wird verwendet, um den öffentlichen Schlüssel abzuleiten. Zuletzt bearbeitet: 2025-06-01 05:06

Wie lange halten die SharkBite Fittings? SharkBite-Fittings und PEX-Rohre haben eine 25-jährige Garantie gegen Herstellerfehler, solange der Artikel gemäß den Installationsanweisungen installiert wurde und den lokalen Vorschriften entspricht. Zuletzt bearbeitet: 2025-01-22 17:01

Aufgabendaten sind die Daten, die die Aufgabe zum Abschluss benötigt. Sie können Daten direkt zu einer Aufgabe hinzufügen oder in den Auftragsdaten bereitstellen oder von einer anderen Aufgabe übernehmen. Sie können Aufgabendaten auf verschiedene Weise modellieren, indem Sie die Registerkarte Aufgabendaten des Aufgabeneditors verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Die Staatsanwälte der Staatsanwaltschaft von Florida sagen auf den Punkt gebracht, dass das Lesen von E-Mails von anderen ohne deren Zustimmung in der Tat illegal ist. Aber nach Bundes- und Floridarecht wird der einfache Zugriff auf gespeicherte E-Mails ohne Erlaubnis nur als Vergehen angesehen, das mit einem Jahr oder weniger Gefängnis bestraft werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

Gehen Sie wie folgt vor, um Ihre DB-Instance und Ihre EC2-Instance über das öffentliche Internet zu verbinden: Stellen Sie sicher, dass sich die EC2-Instance in einem öffentlichen Subnetz der VPC befindet. Stellen Sie sicher, dass die RDS-DB-Instance als öffentlich zugänglich markiert wurde. Ein Hinweis zu Netzwerk-ACLs hier. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt mehrere Knisterglasuren, die Sie im Preisbereich von 10 bis 25 US-Dollar und mehr kaufen können, aber alles, was Sie wirklich brauchen, ist eine Flasche Kleber. Normaler Elmers oder Holzkleber wird funktionieren. Dies ist die einzige Technik, die ich verwende, um Knisterfarbe zu machen, sie funktioniert jedes Mal einwandfrei. Am liebsten mache ich das mit Kreidefarbe. Zuletzt bearbeitet: 2025-06-01 05:06