Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Die wichtigsten Anforderungen an jede IoT-Sicherheitslösung sind:

- Geräte- und Datensicherheit, einschließlich Authentifizierung von Geräten sowie Vertraulichkeit und Integrität der Daten.

- Implementierung und Durchführung von Sicherheitsoperationen bei IoT Skala.

- Einhaltung von Meetings Bedarf und Anfragen.

- Besprechungsleistung Bedarf nach Anwendungsfall.

Ebenso fragen Sie sich vielleicht, wie wähle ich eine IoT-Plattform aus?

So wählen Sie eine IoT-Plattform aus

- 1: Fokus auf Time-to-Value.

- 2: Stellen Sie sicher, dass die Plattform produktübergreifend wiederverwendbar ist.

- 3: Wählen Sie eine zukunftssichere IoT-Plattform.

- 4: Stellen Sie sicher, dass Ihre IoT-Daten anwendungsunabhängig sind.

- 5: Übernehmen Sie nicht ein Compute-Szenario.

Wissen Sie auch, welche Geräte IoT sind? Ein IoT-Gerät ist eine Hardware mit einem Sensor, der Daten über das Internet von einem Ort zum anderen überträgt. Arten von IoT-Geräte umfassen drahtlose Sensoren, Software, Aktoren und Computer Geräte . Sie können in mobile eingebettet werden Geräte , Industrieanlagen, Umweltsensoren, Medizin Geräte , und mehr.

Warum erfordert IoT Sicherheit?

Dies trägt dazu bei, die Datenintegrität zu wahren und das Ausspähen von Daten durch Hacker zu verhindern. Die gesamte Kommunikation mit Ihrem IoT Geräte sollten mit starken Passwörtern, Authentifizierungsprotokollen oder zeitbasierten Authentifizierungstoken authentifiziert werden. Antivirensoftware kann einen wichtigen Schutz vor Angriffen bieten.

Was sind IoT-Anwendungen?

IoT ist im Wesentlichen eine Plattform, auf der eingebettete Geräte mit dem Internet verbunden sind, damit sie Daten sammeln und miteinander austauschen können. Es ermöglicht Geräten, zu interagieren, zusammenzuarbeiten und aus den Erfahrungen des anderen zu lernen, genau wie Menschen es tun. Lernen IoT von Branchenexperten Jetzt lernen.

Empfohlen:

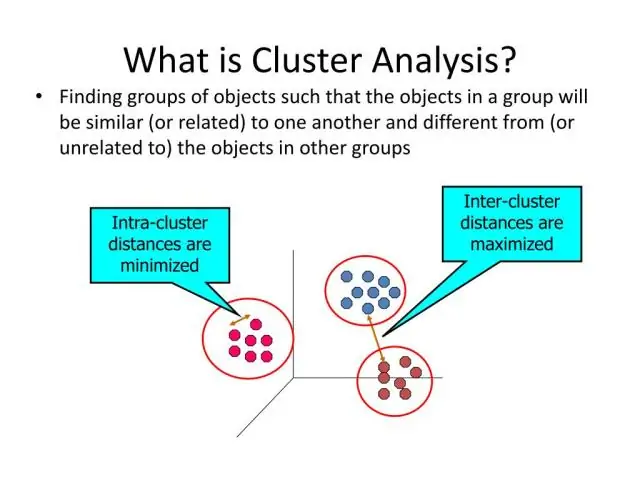

Was sind die Anforderungen an Clustering im Data Mining?

Die Hauptanforderungen, die ein Clustering-Algorithmus erfüllen sollte, sind: Skalierbarkeit; Umgang mit verschiedenen Arten von Attributen; Entdecken von Clustern mit willkürlicher Form; minimale Anforderungen an Domänenwissen, um Eingabeparameter zu bestimmen; Fähigkeit, mit Rauschen und Ausreißern umzugehen;

Was sind Steuerelemente Was sind die verschiedenen Arten von Steuerelementen in Java im Voraus?

Verschiedene Arten von Steuerelementen in AWT Button. Segeltuch. Kontrollkästchen. Auswahl. Container. Etikett. Aufführen. Scrollleiste

Welche Arten von Speichergeräten sind magnetische Medien, die optische Festkörper sind?

Fester Zustand? Festplatten sind normalerweise magnetische Medien, CD-Laufwerke sind fast immer optische Laufwerke, Flash-Laufwerke sind die wichtigste und gebräuchlichste Art von Solid Slate-Medien

Was sind nicht funktionale Anforderungen in Agile?

Die nicht-funktionalen Anforderungen (NFRs) definieren Attribute wie Verfügbarkeit, Wartbarkeit, Leistung, Zuverlässigkeit, Skalierbarkeit, Sicherheit und Benutzerfreundlichkeit. Sie dienen als Einschränkungen für das Design der Lösung und geben an, welche Qualitäten benötigt oder wertvoll sind

Was sind die beiden wichtigsten Anforderungen für das Schreiben von SQL Server-Überwachungen in das Windows-Sicherheitsprotokoll?

Es gibt zwei wichtige Anforderungen zum Schreiben von SQL Server-Serverüberwachungen in das Windows-Sicherheitsprotokoll: Die Einstellung für den Überwachungsobjektzugriff muss so konfiguriert sein, dass die Ereignisse erfasst werden. Das Konto, unter dem der SQL Server-Dienst ausgeführt wird, muss über die Berechtigung zum Generieren von Sicherheitsüberprüfungen verfügen, um in das Windows-Sicherheitsprotokoll schreiben zu können