- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Die hartnäckig (oder gespeichert) XSS Verwundbarkeit ist eine verheerendere Variante von a Kreuz - Site-Scripting Fehler: Es tritt auf, wenn die vom Angreifer bereitgestellten Daten vom Server gespeichert werden und dann dauerhaft auf "normalen" Seiten angezeigt werden, die anderen Benutzern im Laufe des normalen Surfens zurückgegeben werden, ohne dass HTML-Escape richtig ist.

Ebenso fragen die Leute, was ist ein Beispiel für Cross Site Scripting?

Überblick. Kreuz - Site-Scripting ( XSS ) Angriffe sind eine Art von Injektion, bei der bösartige Skripte in ansonsten harmlose und vertrauenswürdige eingeschleust werden Webseiten . XSS Angriffe treten auf, wenn ein Angreifer eine Webanwendung verwendet, um schädlichen Code, im Allgemeinen in Form eines browserseitigen Skripts, an einen anderen Endbenutzer zu senden.

Was ist Cross-Site-Scripting und wie kann es verhindert werden? Die erste Methode, die Sie kann und sollen verwenden um XSS zu verhindern Sicherheitslücken in Ihren Anwendungen entstehen, indem Sie Benutzereingaben entgehen. Durch Umgehen von Benutzereingaben werden Schlüsselzeichen in den von einem Web empfangenen Daten Seite wird Sein verhindert nicht in böswilliger Weise interpretiert werden.

Außerdem wurde gefragt, was der Unterschied zwischen persistenten und nicht persistenten Cross-Site-Scripting-Angriffen ist.

Nicht - persistentes XSS - die Hauptsache Unterschied ist, dass eine Webanwendung die schädlichen Eingaben nicht speichert in dem Datenbank. Ein Sonderfall von nicht - persistentes XSS heißt - diese Art von Angriff erfolgt ohne das Senden von DOM-basierten XSS Anfragen an den Webserver. Der Angreifer injiziert direkt JavaScript-Code.

Wie funktioniert Cross-Site-Scripting?

Kreuz - Site-Scripting funktioniert durch Manipulation eines anfälligen Netzes Seite? ˅ damit es den Benutzern bösartiges JavaScript zurückgibt. Wenn der bösartige Code im Browser eines Opfers ausgeführt wird, kann der Angreifer seine Interaktion mit der Anwendung vollständig kompromittieren.

Empfohlen:

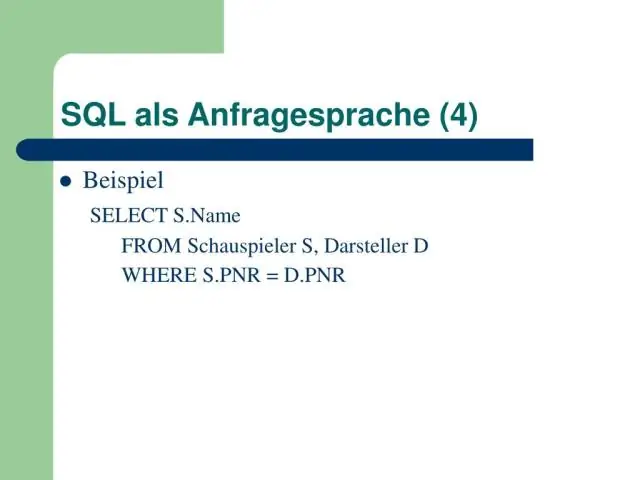

Was ist Cross Join in SQL mit Beispiel?

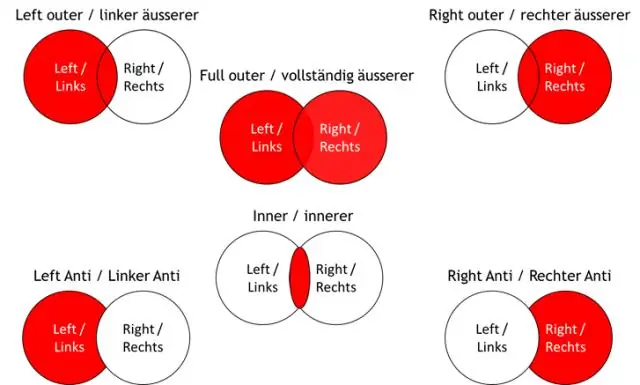

Der CROSS JOIN hat jede Zeile aus der ersten Tabelle (T1) mit jeder Zeile aus der zweiten Tabelle (T2) verbunden. Mit anderen Worten, der Cross-Join gibt ein kartesisches Produkt von Zeilen aus beiden Tabellen zurück. Der CROSS JOIN holt sich eine Zeile aus der ersten Tabelle (T1) und erstellt dann für jede Zeile in der zweiten Tabelle (T2) eine neue Zeile

Was ist ein Cross-Browser-Checker?

Cross Browser Testing ist ein Prozess zum Testen von Webanwendungen über mehrere Browser hinweg. Beim Cross-Browser-Testing wird die Kompatibilität Ihrer Anwendung über mehrere Webbrowser hinweg überprüft und sichergestellt, dass Ihre Webanwendung über verschiedene Webbrowser hinweg korrekt funktioniert

Ist ein Cross-Join ein kartesisches Produkt?

Beide Verknüpfungen liefern das gleiche Ergebnis. Cross-Join ist SQL 99-Join und das kartesische Produkt ist Oracle Proprietary Join. Ein Cross-Join ohne 'where'-Klausel liefert das kartesische Produkt. Die Ergebnismenge des kartesischen Produkts enthält die Anzahl der Zeilen in der ersten Tabelle, multipliziert mit der Anzahl der Zeilen in der zweiten Tabelle

Was ist der GCC-Cross-Compiler?

Im Allgemeinen ist ein Cross-Compiler ein Compiler, der auf Plattform A (dem Host) ausgeführt wird, aber ausführbare Dateien für Plattform B (das Ziel) generiert. Diese beiden Plattformen können sich (müssen aber nicht) in CPU, Betriebssystem und/oder ausführbarem Format unterscheiden

Ist Cross Apply schneller als Inner Join?

Während die meisten Abfragen, die CROSS APPLY verwenden, mit einem INNER JOIN umgeschrieben werden können, kann CROSS APPLY zu einem besseren Ausführungsplan und einer besseren Leistung führen, da es die Menge, die noch vor dem Join verbunden wird, einschränken kann