Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

EIN Verletzlichkeit Scanner ist ein Werkzeug das Wille scannen Netzwerk und Systeme Auf der Suche nach Schwachstellen oder Fehlkonfigurationen die ein Sicherheitsrisiko darstellen.

Abgesehen davon, welches der Schwachstellen-Tools haben Sie in Ihrem Netzwerk verwendet?

Die besten Netzwerk-Schwachstellen-Scanner

- SolarWinds Network Configuration Manager (KOSTENLOSE TESTVERSION)

- ManageEngine Vulnerability Manager Plus (KOSTENLOSE TESTVERSION)

- Paessler Network Vulnerability Monitoring mit PRTG (KOSTENLOSE TESTVERSION)

- OpenVAS.

- Microsoft Baseline Security Analyzer.

- Retina Netzwerkscanner Community Edition.

Anschließend stellt sich die Frage, was sind Schwachstellen Wie erkennt man sie? Schwachstellen sind spezifische Wege, die Bedrohungsagenten ausnutzen können zu einen Informationswert angreifen. Sie können sein identifiziert indem ein Team von Personen mit unterschiedlichem Hintergrund Brainstorming über alle möglichen Bedrohungen und Möglichkeiten zum Abrufen von Informationen erstellt.

Wie erkennt man auf diese Weise Bedrohungen und Schwachstellen in einer IT-Infrastruktur?

Schlüsselaktionen

- Verstehe gängige Angriffe. Angriffe auf und innerhalb Ihres Netzwerks gibt es in vielen verschiedenen Varianten.

- Inventarisieren Sie Ihre Schwachstellen. Erstellen Sie eine vollständige Liste potenzieller Schwachstellen.

- Verwenden Sie Tools zum Scannen von Schwachstellen. Es gibt viele Tools, um den bestehenden Sicherheitsstatus Ihres Netzwerks zu überprüfen.

- Bewerten Sie die Risiken.

Was ist der erste Schritt bei der Durchführung einer Sicherheitsrisikobewertung?

Die erster Schritt in dem Risikoabschätzung Der Prozess besteht darin, jedem identifizierten Vermögenswert einen Wert bzw.

- Welche Vermögenswerte müssen wir schützen?

- Wie sind diese Vermögenswerte bedroht?

- Was können wir tun, um diesen Bedrohungen zu begegnen?

Empfohlen:

Wie können Sie Ihren iPod reparieren, wenn angezeigt wird, dass der iPod deaktiviert ist, um eine Verbindung zu iTunes herzustellen?

Dadurch werden das Gerät und sein Passcode gelöscht. Verbinden Sie Ihr iOS-Gerät mit Ihrem Computer und öffnen Sie iTunes. Während Ihr Gerät verbunden ist, erzwingen Sie einen Neustart: Halten Sie die Sleep/Wake- und Home-Tasten gleichzeitig gedrückt. Wenn die Option zum Wiederherstellen oder Aktualisieren angezeigt wird, wählen Sie Wiederherstellen. Warten Sie, bis der Vorgang abgeschlossen ist

Wie ändern Sie Ihr Passwort auf Ihrem iPhone von Ihrem Computer aus?

Tippen Sie auf Einstellungen > [Ihr Name] > Passwort & Sicherheit. Tippen Sie auf Passwort ändern. Geben Sie Ihr aktuelles Passwort oder Gerätepasswort ein, geben Sie dann ein neues Passwort ein und bestätigen Sie das neue Passwort. Tippen Sie auf Passwort ändern oder ändern

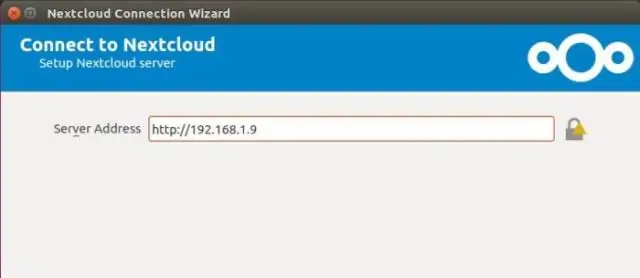

Können Sie Ihren eigenen Cloud-Speicher erstellen?

DIY-Cloud-Speicher ist normalerweise eine Client-Server-Software, Open Source oder kostenpflichtig, die Ihnen bei der Einrichtung und Wartung Ihrer eigenen Cloud hilft. Sie können einige DIY-Cloud-Speicherlösungen auf Netzwerkspeichergeräten einrichten oder die Optionen unserer besten Webhosting-Anbieter nutzen

Welches ist das bekannteste Tool zum Scannen nach Schwachstellen?

Das Nessus-Tool ist ein markenrechtlich geschützter und patentierter Schwachstellenscanner, der von Tenable Network Security entwickelt wurde. Es wurde von Millionen von Benutzern auf der ganzen Welt installiert und verwendet, um Schwachstellenanalysen, Konfigurationsprobleme usw

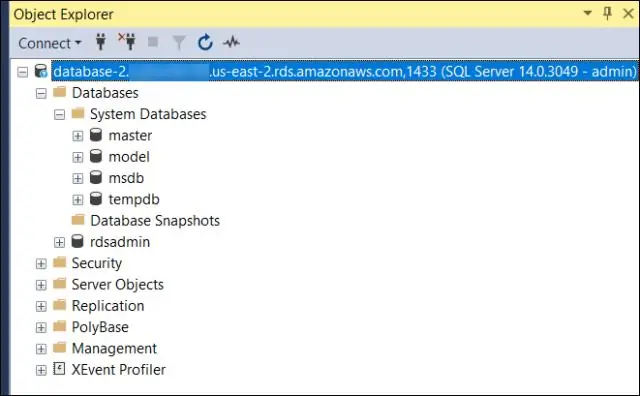

Wie können Sie gespeicherte Prozeduren und/oder Trigger für diese Datenbank verwenden?

Wir können eine gespeicherte Prozedur jederzeit mit Hilfe des Befehls exec ausführen, aber ein Trigger kann nur ausgeführt werden, wenn ein Ereignis (insert, delete und update) auf der Tabelle ausgelöst wird, für die der Trigger definiert ist. Gespeicherte Prozeduren können Eingabeparameter annehmen, aber wir können keine Parameter als Eingabe an einen Trigger übergeben