- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Zertifikat -basierend Authentifizierung ist die Verwendung eines Digital Zertifikat um einen Benutzer, eine Maschine oder ein Gerät zu identifizieren, bevor der Zugriff auf eine Ressource, ein Netzwerk, eine Anwendung usw. gewährt wird. Im Falle eines Benutzers Authentifizierung , wird es oft in Abstimmung mit herkömmlichen Methoden wie Benutzername und Passwort eingesetzt.

Wissen Sie auch, was ist zertifikatbasierte Authentifizierung?

EIN Zertifikat - basierte Authentifizierung Schema ist ein Schema, das eine Kryptographie mit öffentlichem Schlüssel und digitale Zertifikat zu authentifizieren Ein Benutzer. Der Server bestätigt dann die Gültigkeit der digitalen Signatur und falls die Zertifikat wurde von einem vertrauenswürdigen Zertifikat Autorität oder nicht.

Wie wird außerdem ein Zertifikat verifiziert? Zu verifizieren ein Zertifikat , erhält ein Browser eine Sequenz von Zertifikate , jeder hat den nächsten unterschrieben Zertifikat in der Reihenfolge, indem Sie das Root-Verzeichnis der signierenden CA mit dem des Servers verbinden Zertifikat . Die Wurzel des Pfads wird als Vertrauensanker bezeichnet und die des Servers Zertifikat heißt Blatt oder Endeinheit Zertifikat.

Warum verwenden wir vor diesem Hintergrund Authentifizierungszertifikate?

Zertifikate ersetze das Authentifizierung Teil der Interaktion zwischen Client und Server. Anstatt dass ein Benutzer ständig Passwörter über das Netzwerk senden muss, muss der Benutzer beim Single Sign-On einmal das Passwort der privaten Schlüsseldatenbank eingeben, ohne es zu senden es über das Netzwerk.

Was steht in einem Zertifikat?

EIN Zertifikat enthält einen öffentlichen Schlüssel. Die Zertifikat , enthält neben dem öffentlichen Schlüssel zusätzliche Informationen wie Aussteller, was der Zertifikat soll für und andere Arten von Metadaten verwendet werden. Typischerweise a Zertifikat ist selbst signiert mit a Zertifikat Autorität (CA) unter Verwendung des privaten Schlüssels von CA.

Empfohlen:

Ist es gefährlich, eine Nebenstelle an eine Nebenstelle anzuschließen?

Können Sie Verlängerungskabel an ein anderes Verlängerungskabel anschließen? Auch hier ist dies technisch möglich, wird jedoch nicht empfohlen, da dies als Brandgefahr gilt. Wenn Sie anfangen, Verlängerungskabel hinzuzufügen, laufen Sie Gefahr, die Laufzeit zu lang zu machen und Ihre Geräte zu schwach zu machen – nicht sicher

Ist Unit-Testing eine Whitebox oder eine Blackbox?

Das heißt, Unit-Test bezieht sich auf die Ebene, auf der der Test in der Struktur des Systems stattfindet, während White- und Black-Box-Tests sich darauf beziehen, ob der Testansatz auf irgendeiner Ebene auf dem internen Design basiert oder nur auf der externen Spezifikation des Gerätes

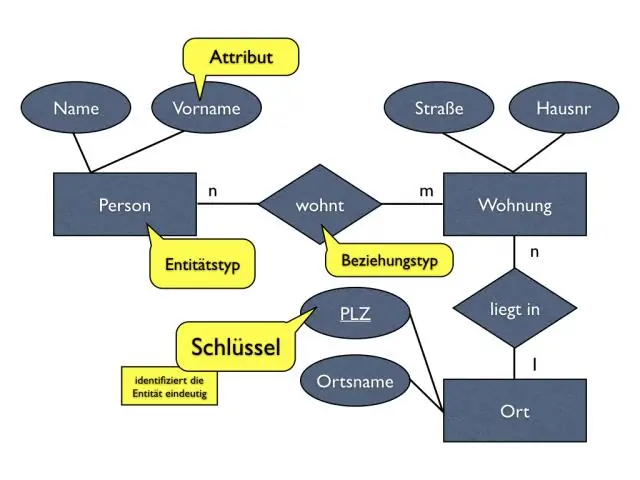

Ist eine Entität eine Tabelle?

Die in Ihren Tabellen gespeicherten Daten sind beim Abrufen und Konvertieren in ein Objekt eine Entität. In einer Datenbank ist eine Entität eine Tabelle. Die Tabelle stellt das Konzept der realen Welt dar, das Sie modellieren möchten (Person, Transaktion, Ereignis). Einschränkungen können Beziehungen zwischen Entitäten darstellen

Was ist eine gute Anzahl von Megapixeln für eine Kamera?

Die allgemeine Regel für scharfe Ausdrucke hoher Qualität ist 300 Pixel pro Zoll. Ein 8x10-Zoll-Druck benötigt also 8x300x10x300 = 7,2 Megapixel. Mit weniger Megapixeln kann man immer noch sehr schöne 8x10-Zoll-Drucke machen, aber je geringer die Megapixelzahl, desto weicher das Bild

Ist eine Sammlung von Funktionen, die eine Antwort auf eine GraphQL-Abfrage generieren?

Um auf Abfragen zu antworten, muss ein Schema Auflösungsfunktionen für alle Felder haben. Diese Sammlung von Funktionen wird als „Resolver-Map“bezeichnet. Diese Map verknüpft die Schemafelder und -typen mit einer Funktion