Inhaltsverzeichnis:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

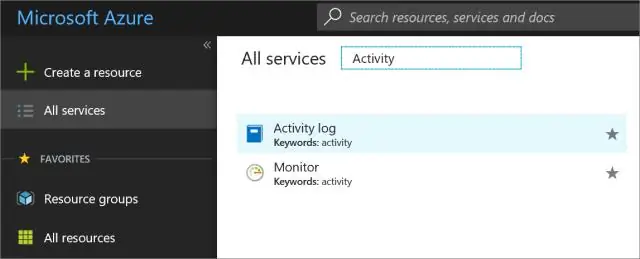

Sicht das Aktivitätsprotokoll in der Azur Portal und greifen Sie über PowerShell und CLI auf Ereignisse zu. Siehe Anzeigen und abrufen Azure-Aktivitätsprotokoll Veranstaltungen für Details. Sicht Azurblau Active Directory-Sicherheit und Aktivität Berichte in der Azur Portal.

Was ist hier das Aktivitätsprotokoll in Azure?

Die Azure-Aktivitätsprotokoll ist ein Abonnement Protokoll das einen Einblick in Ereignisse auf Abonnementebene bietet, die in aufgetreten sind Azurblau . Dazu gehören eine Reihe von Daten, von Azurblau Betriebsdaten von Resource Manager zu Aktualisierungen von Service Health-Ereignissen.

Wissen Sie auch, wo Azure-Protokolle gespeichert werden? Daten erhoben von Azurblau Monitor Protokolle ist gelagert in einem Protokoll Analytics-Arbeitsbereich. Jeder Arbeitsbereich enthält mehrere Tabellen, die jeweils Daten aus einer bestimmten Quelle speichern.

Die Leute fragen auch: Wie überprüfe ich Azure-Protokolle?

Gehen Sie folgendermaßen vor, um die Aktivitätsprotokolle über das Portal anzuzeigen:

- Wählen Sie im Menü des Azure-Portals die Option Überwachen aus, oder suchen Sie auf einer beliebigen Seite nach Überwachen und wählen Sie sie aus.

- Wählen Sie Aktivitätsprotokoll.

- Sie sehen eine Zusammenfassung der letzten Vorgänge.

- Um schnell einen vordefinierten Satz von Filtern auszuführen, wählen Sie Quick Insights.

- Wählen Sie eine der Optionen aus.

Was ist der standardmäßige Aufbewahrungszeitraum für Azure-Aktivitätsprotokolle?

Die Aufbewahrungsfrist steht für die Anzahl der Tage bis Aktivitätsprotokolle aufbewahren für ein Microsoft Azurblau Cloud-Abonnement. EIN Aufbewahrungsfrist von 365 Tagen oder mehr sollte es Ihnen ermöglichen, die erforderliche Menge an Aktivitätsprotokoll Daten, die nützlich sind, um Anomalien und potenzielle Sicherheitsverletzungen zu finden.

Empfohlen:

Wie finde ich mein Passwort für mein Yahoo-E-Mail-Konto heraus?

Vom Desktop- oder mobilen Webbrowser: Gehen Sie zur Yahoo-Anmeldeseite. Geben Sie Ihre Yahoo-E-Mail-Adresse ein und klicken Sie auf Weiter. Klicken Sie unter der Schaltfläche „Anmelden“auf Ich habe mein Passwort vergessen. Wählen Sie eine Bestätigungsmethode aus. Nach der Überprüfung sollten Sie die Yahoo SecurityPage sehen. Klicken Sie rechts auf der Seite auf Passwort ändern

Wie finde ich mein DNS in AWS?

So zeigen Sie DNS-Hostnamen für eine Instance mithilfe der Konsole an Öffnen Sie die Amazon EC2-Konsole unter https://console.aws.amazon.com/ec2/. Wählen Sie im Navigationsbereich Instanzen aus. Wählen Sie Ihre Instanz aus der Liste aus. Im Detailbereich zeigen die Felder Öffentliches DNS (IPv4) und Privates DNS gegebenenfalls die DNS-Hostnamen an

Wie finde ich meinen Jenkins-Benutzernamen und mein Passwort?

1 Antwort Hierfür lautet der Benutzername admin. Das Passwort sollte sich in folgendem Verzeichnis befinden: $JENKINS_HOME/secrets/initialAdminPassword. Sie können das Passwort anzeigen mit: cat /var/lib/jenkins/secrets/initialAdminPassword. Katze $JENKINS_HOME/secrets/initialAdminPassword

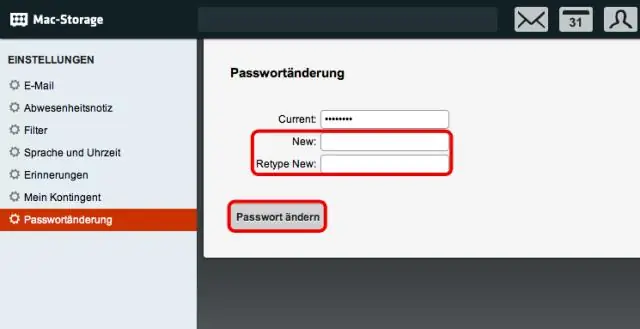

Wie finde ich mein Exchange-Passwort auf meinem Mac?

Überprüfen Sie Ihr Passwort in den Internet-Account-Einstellungen Wählen Sie das Apple-Menü? > Systemeinstellungen, und klicken Sie dann auf Internetkonten. Wählen Sie Ihr E-Mail-Konto in der Seitenleiste aus. Wenn Sie ein Passwortfeld für Ihr Konto sehen, löschen Sie das Passwort und geben Sie das richtige Passwort ein

Wie finde ich mein Sicherheitszertifikat?

Öffnen Sie das Startmenü und klicken Sie in das Feld "Programme und Dateien suchen". Geben Sie „zertmgr. msc“(ohne Anführungszeichen) in das Feld ein und drücken Sie „Enter“, um den Zertifikatsmanager zu öffnen. Klicken Sie im linken Bereich auf "Zertifikate - Aktueller Benutzer"