- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Out-of-Band-SQL-Injection tritt auf, wenn ein Angreifer nicht in der Lage ist, denselben Kanal zu verwenden, um den Angriff zu starten und Ergebnisse zu sammeln. Außerhalb der Bandbreite SQLi-Techniken beruhen auf der Fähigkeit des Datenbankservers, DNS- oder HTTP-Anforderungen zu stellen, um Daten an einen Angreifer zu übermitteln.

Auch gefragt, was ist SQL-Injection-Band?

In- Band SQL-Injection ist die häufigste und am einfachsten zu nutzende SQL-Injektion Anschläge. In- Band SQL-Injection tritt auf, wenn ein Angreifer denselben Kommunikationskanal verwenden kann, um den Angriff zu starten und Ergebnisse zu sammeln. Die beiden häufigsten Arten von Band SQL-Injection sind fehlerbasierte SQLi und Union-basierte SQLi.

Welche Arten von SQL-Injection gibt es? Arten von SQL-Injections . SQL-Injektionen fallen normalerweise in drei Kategorien: In-Band-SQLi (klassisch), Inferenz-SQLi (Blind) und Out-of-Band-SQLi. Sie können klassifizieren SQL-Injection-Typen basierend auf den Methoden, mit denen sie auf Backend-Daten zugreifen, und ihrem Schadenspotenzial.

Ebenso fragen die Leute, was kann eine SQL-Injection bewirken?

SQL-Injektion Angriffe ermöglichen es Angreifern, die Identität zu fälschen, vorhandene Daten zu manipulieren, Ursache Abweisungsprobleme wie das Stornieren von Transaktionen oder das Ändern von Salden, erlauben die vollständige Offenlegung aller Daten auf dem System, vernichten die Daten oder machen sie auf andere Weise unzugänglich und werden Administratoren des Datenbankservers.

Was ist SQL-Injection mit Beispiel?

Einige gemeinsame SQL-Injection-Beispiele umfassen: Abrufen von versteckten Daten, wo Sie ein. ändern können SQL Abfrage, um zusätzliche Ergebnisse zurückzugeben. Untergraben der Anwendungslogik, bei der Sie eine Abfrage ändern können, um die Logik der Anwendung zu beeinträchtigen. UNION-Angriffe, bei denen Sie Daten aus verschiedenen Datenbanktabellen abrufen können.

Empfohlen:

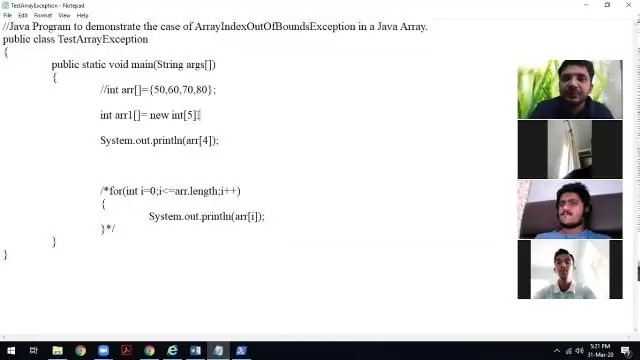

Wie vermeiden Sie Array-Index-Out-of-bound-Ausnahme?

Um eine 'Array-Index außerhalb der Grenzen'-Ausnahme zu verhindern, besteht die beste Vorgehensweise darin, den Startindex so zu halten, dass bei der Ausführung Ihrer letzten Iteration das Element bei Index i & i-1 überprüft wird, anstatt zu überprüfen i & i+1 (siehe Zeile 4 unten)

Was ist eine Index-Out-of-bound-Ausnahme in Java?

Index Out of Bound-Ausnahme. Index Out of Bound Exception ist die ungeprüfte Ausnahme, die bei Laufzeitfehlern auftritt. Dies liegt an einem ungültigen Parameter, der in einem Code an eine Methode übergeben wird. Der Java-Compiler prüft den Fehler beim Kompilieren eines Programms nicht

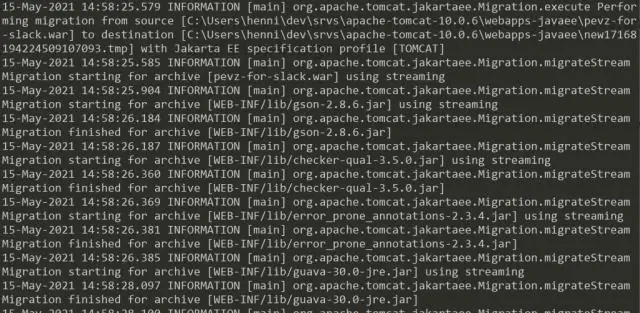

Wo ist die Catalina-Out-Datei in Tomcat?

Standardmäßig ist die catalina. out-Datei befindet sich im Verzeichnis logs unter dem Stammverzeichnis von Tomcat. Beispiel: /opt/netiq/idm/apps/tomcat/logs/catalina

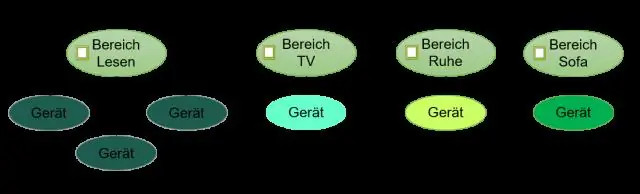

Was ist der Unterschied zwischen In-Gruppen und Out-Gruppen?

In der Soziologie und Sozialpsychologie ist eine Eigengruppe eine soziale Gruppe, zu der sich eine Person psychologisch als Mitglied identifiziert. Im Gegensatz dazu ist eine Fremdgruppe eine soziale Gruppe, mit der sich ein Individuum nicht identifiziert

Was ist ein Merkmal der Scale-out-Speicherarchitektur?

Scale-out-Speicher ist eine Network-Attached-Storage-(NAS-)Architektur, bei der der Gesamtspeicherplatz durch Hinzufügen von Geräten in verbundenen Arrays mit eigenen Ressourcen erweitert werden kann. In einem Scale-Out-System kann bei Bedarf neue Hardware hinzugefügt und konfiguriert werden