Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

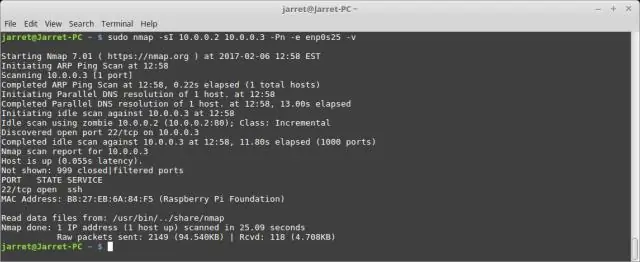

Nmap , oder Network Mapper, ist eine Open Source Linux-Befehl line-Tool für die Netzwerkexploration und Sicherheitsüberprüfung. Mit Nmap , können Serveradministratoren schnell Hosts und Dienste anzeigen, nach Sicherheitsproblemen suchen und nach offenen Ports suchen.

Ähnlich kann man fragen, wofür ist Nmap?

Nmap , kurz für Network Mapper, ist ein kostenloses Open-Source-Tool zum Scannen von Schwachstellen und zur Netzwerkerkennung. Netzwerkadministratoren Verwenden Sie Nmap um zu identifizieren, welche Geräte auf ihren Systemen ausgeführt werden, um verfügbare Hosts und die von ihnen angebotenen Dienste zu erkennen, offene Ports zu finden und Sicherheitsrisiken zu erkennen.

Man kann sich auch fragen, was macht der netstat-Befehl? Beim Rechnen, netstat (Netzwerkstatistik) ist a Befehl -line-Netzwerkdienstprogramm, das Netzwerkverbindungen für das Transmission Control Protocol (sowohl eingehend als auch ausgehend), Routing-Tabellen und eine Reihe von Netzwerkschnittstellen (Netzwerkschnittstellen-Controller oder softwaredefinierte Netzwerkschnittstelle) und Netzwerkprotokolle anzeigt

Auch gefragt, ist Nmap illegal?

Während Zivil- und (insbesondere) Strafverfahren das Albtraumszenario für Nmap Benutzer, diese sind sehr selten. Schließlich kriminalisieren keine US-Bundesgesetze das Port-Scanning ausdrücklich. Das macht natürlich kein Port-Scanning illegal.

Wie führt man einen vollständigen nmap-Scan durch?

Schritte

- Laden Sie das Nmap-Installationsprogramm herunter. Diese kann kostenlos auf der Website des Entwicklers gefunden werden.

- Installieren Sie Nmap. Führen Sie das Installationsprogramm aus, sobald der Download abgeschlossen ist.

- Führen Sie das GUI-Programm „Nmap - Zenmap“aus.

- Geben Sie das Ziel für Ihren Scan ein.

- Wählen Sie Ihr Profil.

- Klicken Sie auf Scannen, um mit dem Scannen zu beginnen.

- Lesen Sie Ihre Ergebnisse.

Empfohlen:

Was ist der Unterschied zwischen der Gesamtberichts- und der Teilberichtsbedingung?

Bei nicht zusammenhängenden Items in einer Liste (wie in den Experimenten von Nieuwenstein & Potter, 2006) wird der gesamte Bericht von der Gesamtzahl der Items in einer Sequenz beeinflusst, während ein Teilbericht nur minimal von der Gesamtzahl der Items beeinflusst wird, wenn nur zwei sein sollen gemeldet

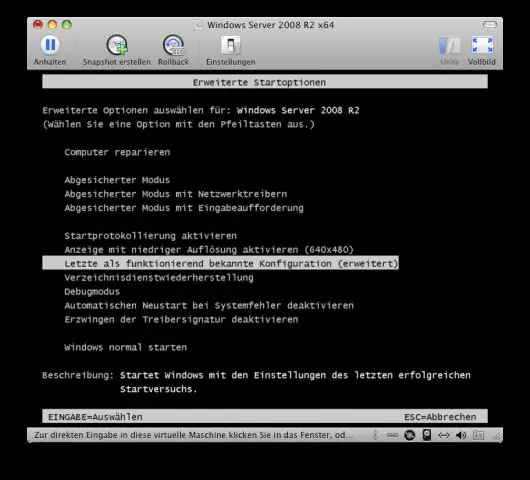

Was ist der Unterschied zwischen der Ausführung von config und der Startkonfiguration?

Eine laufende Konfiguration befindet sich im RAM eines Geräts. Wenn also ein Gerät mit Strom versorgt wird, gehen alle konfigurierten Befehle verloren. Eine Startkonfiguration wird im nichtflüchtigen Speicher eines Geräts gespeichert, dh alle Konfigurationsänderungen bleiben auch bei einem Stromausfall des Geräts erhalten

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen?

Wie hoch ist der Zeitaufwand, um die Anzahl der Elemente in der verknüpften Liste zu zählen? Erklärung: Um die Anzahl der Elemente zu zählen, müssen Sie die gesamte Liste durchlaufen, daher ist die Komplexität O(n)

Was ist der Unterschied zwischen der letzten als funktionierend bekannten Konfiguration und der Systemwiederherstellung?

Während die Systemwiederherstellung Wiederherstellungspunkte verwendet, um Ihre Systemdateien und Einstellungen auf einen früheren Zeitpunkt zurückzusetzen, ohne persönliche Dateien zu beeinträchtigen. Sie können die Systemwiederherstellung rückgängig machen, aber in der letzten als funktionierend bekannten Konfiguration gibt es keine solche Option. Letzte als funktionierend bekannte Konfiguration ist in Windows 8 oder Windows 8.1 standardmäßig deaktiviert

Wer ist der Autor der Mentalität der Affen?

Wolfgang Köhler