Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Verstehen Authentifizierungsmethoden . Authentifizierung ist ein Prozess zur Identifizierung eines Benutzers durch einen gültigen Benutzernamen und ein gültiges Passwort. 802.1X Authentifizierung -802.1X ist a Methode zum Authentifizieren der Identität eines Benutzers, bevor dem Benutzer ein Netzwerkzugriff bereitgestellt wird.

Welche drei Methoden zur Authentifizierung gibt es diesbezüglich?

Die drei Arten der Multi-Faktor-Authentifizierung

- Typ 1 - Etwas, das Sie kennen - umfasst Passwörter, PINs, Kombinationen, Codewörter oder geheime Handshakes.

- Typ 2 - Etwas, das Sie haben - umfasst alle Elemente, die physische Objekte sind, wie Schlüssel, Smartphones, Smartcards, USB-Laufwerke und Token-Geräte.

Zweitens, was ist die beste Authentifizierungsmethode?

- Passwörter. Eine der am weitesten verbreiteten und bekanntesten Methoden der Authentifizierung sind Passwörter.

- Zwei-Faktor-Authentifizierung.

- Captcha-Test.

- Biometrische Authentifizierung.

- Authentifizierung und maschinelles Lernen.

- Öffentliche und private Schlüsselpaare.

- Die Quintessenz.

Was sind die verschiedenen Authentifizierungsmethoden?

Dazu gehören sowohl allgemeine Authentifizierungstechniken (Passwörter, Zwei-Faktor Authentifizierung [2FA], Token, Biometrie, Transaktion Authentifizierung , Computererkennung, CAPTCHAs und Single Sign-On [SSO]) sowie spezifische Authentifizierung Protokolle (einschließlich Kerberos und SSL/TLS).

Wie viele Arten der Authentifizierung gibt es?

Die 5 Faktoren von Authentifizierung . Heutzutage werden die Begriffe „Multi-Faktor“ Authentifizierung “, „Zwei-Faktor Authentifizierung “oder„Dual-Faktor Authentifizierung “werden immer häufiger. Sie assoziieren wahrscheinlich Multifaktor Authentifizierung mit Eingabe eines Benutzernamens oder einer E-Mail, eines Passworts und eines Tokens, der nach 30 Sekunden abläuft.

Empfohlen:

Ist es gefährlich, eine Nebenstelle an eine Nebenstelle anzuschließen?

Können Sie Verlängerungskabel an ein anderes Verlängerungskabel anschließen? Auch hier ist dies technisch möglich, wird jedoch nicht empfohlen, da dies als Brandgefahr gilt. Wenn Sie anfangen, Verlängerungskabel hinzuzufügen, laufen Sie Gefahr, die Laufzeit zu lang zu machen und Ihre Geräte zu schwach zu machen – nicht sicher

Ist Unit-Testing eine Whitebox oder eine Blackbox?

Das heißt, Unit-Test bezieht sich auf die Ebene, auf der der Test in der Struktur des Systems stattfindet, während White- und Black-Box-Tests sich darauf beziehen, ob der Testansatz auf irgendeiner Ebene auf dem internen Design basiert oder nur auf der externen Spezifikation des Gerätes

Welche Authentifizierungsmethode gilt bei der Verwendung von PPP als sicherer?

CHAP gilt als sicherer, da das Benutzerkennwort nie über die Verbindung gesendet wird. Weitere Informationen zu CHAP finden Sie unter PPP-CHAP-Authentifizierung verstehen und konfigurieren

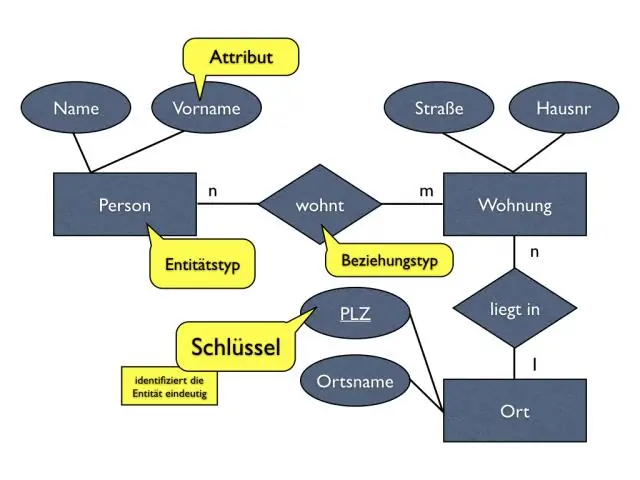

Ist eine Entität eine Tabelle?

Die in Ihren Tabellen gespeicherten Daten sind beim Abrufen und Konvertieren in ein Objekt eine Entität. In einer Datenbank ist eine Entität eine Tabelle. Die Tabelle stellt das Konzept der realen Welt dar, das Sie modellieren möchten (Person, Transaktion, Ereignis). Einschränkungen können Beziehungen zwischen Entitäten darstellen

Ist eine Sammlung von Funktionen, die eine Antwort auf eine GraphQL-Abfrage generieren?

Um auf Abfragen zu antworten, muss ein Schema Auflösungsfunktionen für alle Felder haben. Diese Sammlung von Funktionen wird als „Resolver-Map“bezeichnet. Diese Map verknüpft die Schemafelder und -typen mit einer Funktion