Inhaltsverzeichnis:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Das NCSC definiert a Cybervorfall Als ein Verstoß eines Systems Sicherheit Richtlinie, um deren Integrität oder Verfügbarkeit und/oder den unbefugten Zugriff oder versuchten Zugriff auf ein oder mehrere Systeme zu beeinträchtigen; im Einklang mit dem Computer Misuse Act (1990).

Was ist in diesem Zusammenhang ein Beispiel für einen Cyber-Vorfall?

Höchstwahrscheinlich Onlinesicherheit Bedrohungen, denen Ihr Unternehmen ausgesetzt sein kann, umfassen: Cyber Betrug - einschließlich Phishing, Spear-Phishing, Vishing und Walfang. Malware-Angriffe - einschließlich Viren, Würmer, Trojaner, Spyware, Rootkits usw. Ransomware-Angriffe.

Was ist ein Reaktionsplan für Cyber-Sicherheitsvorfälle? Vorfallreaktion (IR) ist eine strukturierte Methodik für Umgang mit Sicherheit Vorfälle, Verstöße und Cyber Bedrohungen. Ein wohldefiniertes Vorfallreaktionsplan ermöglicht es Ihnen, den Schaden effektiv zu identifizieren, zu minimieren und die Kosten für Cyber Attacke , während Sie die Ursache finden und beheben, um zukünftige Angriffe zu verhindern.

Wissen Sie auch, was der Unterschied zwischen einem Cybersicherheitsereignis und einem Cybersicherheitsvorfall ist?

Sicherheit Vorfall vs Sicherheit Vorfall . Eine Sicherheit Veranstaltung ist alles, was passiert, was potenziell Auswirkungen auf die Informationssicherheit haben könnte. Eine Sicherheit Vorfall ist eine Sicherheit Veranstaltung das ergibt in Schäden wie verlorene Daten. Vorfälle kann auch enthalten Veranstaltungen die keinen Schaden mit sich bringen, aber tragfähige Risiken darstellen.

Welche 4 Arten von Cyberangriffen gibt es?

Heute beschreibe ich die 10 häufigsten Arten von Cyberangriffen:

- Denial-of-Service (DoS) und verteilte Denial-of-Service (DDoS) Angriffe.

- Man-in-the-Middle-Angriff (MitM).

- Phishing- und Spear-Phishing-Angriffe.

- Drive-by-Angriff.

- Passwort-Angriff.

- SQL-Injection-Angriff.

- Cross-Site-Scripting (XSS)-Angriff.

- Abhörangriff.

Empfohlen:

Was ist ein Cyber-Awareness-Training?

Security Awareness Training ist ein formaler Prozess zur Schulung von Mitarbeitern über Computersicherheit. Ein gutes Sicherheitsbewusstseinsprogramm sollte Mitarbeiter über Unternehmensrichtlinien und -verfahren für die Arbeit mit Informationstechnologie (IT) aufklären

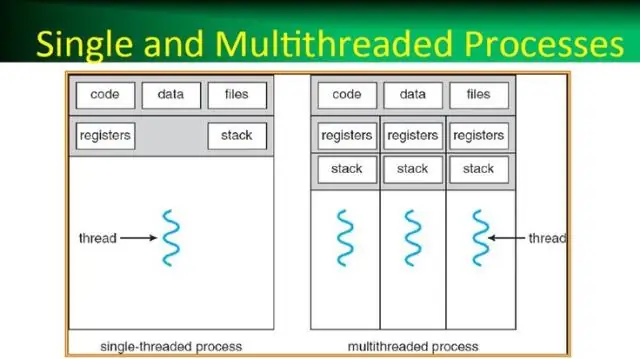

Was ist ein Prozess in einem Betriebssystem, was ist ein Thread in einem Betriebssystem?

Ein Prozess ist im einfachsten Sinne ein ausführendes Programm. Ein oder mehrere Threads laufen im Kontext des Prozesses. Ein Thread ist die Grundeinheit, der das Betriebssystem Prozessorzeit zuweist. Der Threadpool wird hauptsächlich verwendet, um die Anzahl der Anwendungs-Threads zu reduzieren und die Verwaltung der Worker-Threads zu ermöglichen

Was ist ein Hypervisor Was ist ein Beispiel für einen?

Goldberg klassifizierte zwei Arten von Hypervisoren: Typ-1-, native oder Bare-Metal-Hypervisoren. Diese Hypervisoren laufen direkt auf der Hardware des Hosts, um die Hardware zu steuern und Gastbetriebssysteme zu verwalten. VMware Workstation, VMware Player, VirtualBox, Parallels Desktop für Mac und QEMU sind Beispiele für Typ-2-Hypervisoren

Welche Art von Netzwerk ist das Internet Das Internet ist ein Beispiel für ein Netzwerk?

Das Internet ist ein sehr gutes Beispiel für ein öffentliches WAN (Wide Area Network). Ein Unterschied zwischen WAN und anderen Netzwerktypen besteht darin, dass es

Was macht ein Cyber-Risiko-Berater?

IT-Sicherheitsberater bewerten Software, Computersysteme und Netzwerke auf Schwachstellen und entwerfen und implementieren dann die besten Sicherheitslösungen für die Bedürfnisse eines Unternehmens. Sie spielen sowohl die Rolle des Angreifers als auch des Opfers und werden aufgefordert, Schwachstellen zu lokalisieren und potenziell auszunutzen