- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Die Sicherheitsregel erfordert, dass Entitäten evaluieren Risiken und Schwachstellen in ihren Umgebungen und angemessene und angemessene Sicherheitsmaßnahmen zu implementieren, um beschützen gegen vernünftigerweise erwartete Bedrohungen oder Gefahren für die Sicherheit oder Integrität von E- PHI . Risikoanalyse ist der erste Schritt in diesem Prozess.

Ebenso wird gefragt, was eine Risikoanalyse zum Schutz des PHI-Quizlets ist.

Die Sicherheitsregel nennt diese Informationen "elektronisch". geschützt Gesundheitsinformationen" (e- PHI ). Wie im vorherigen Abschnitt erläutert, muss ein erfasstes Unternehmen identifizieren und analysieren Potenzial Risiken zu e- PHI , und es muss Sicherheitsmaßnahmen implementieren, die Risiken und Schwachstellen auf ein vernünftiges und angemessenes Niveau.

Wissen Sie auch, was eine Hipaa-Risikoanalyse ist? Die HIPAA Sicherheitsregel definiert a Risikoanalyse als „genau und gründlich“ Bewertung des Potenzials Risiken und Schwachstellen in Bezug auf die Vertraulichkeit, Integrität und Verfügbarkeit elektronischer geschützter Gesundheitsinformationen, die sich im Besitz des betroffenen Unternehmens oder Geschäftspartners befinden.“

Was ist der Zweck der Hipaa-Sicherheitsregel?

Die Zweck der vom Bund beauftragten HIPAA-Sicherheitsregel ist die Festlegung nationaler Standards für den Schutz elektronischer geschützter Gesundheitsinformationen. Dies Ziel wurde von größter Bedeutung, als die Notwendigkeit der Computerisierung, Digitalisierung und Standardisierung des Gesundheitswesens einen verstärkten Einsatz von Computersystemen erforderte.

Was gilt als PHI?

PHI sind Gesundheitsinformationen in jeglicher Form, einschließlich physischer Aufzeichnungen, elektronischer Aufzeichnungen oder gesprochener Informationen. Deswegen, PHI umfasst Gesundheitsakten, Krankengeschichten, Labortestergebnisse und Arztrechnungen. Im Wesentlichen sind alle Gesundheitsinformationen als PHI. angesehen wenn es individuelle Identifikatoren enthält.

Empfohlen:

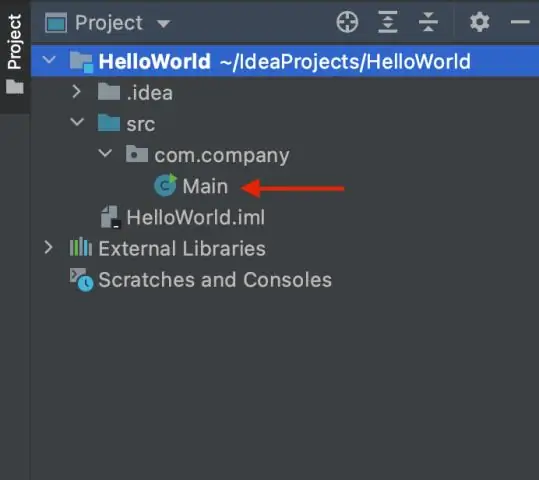

Was ist eine Skriptsprache, die zum Erstellen von Java-Anwendungen verwendet wird?

Jacl: Die Tcl-Java-Implementierung. Jython: Die Python-Java-Implementierung. Rhino: Die JavaScript-Java-Implementierung. BeanShell: Ein in Java geschriebener Java-Quellinterpreter

Was ist eine Offenlegung von PHI?

HIPAA-Datenschutzregel: Zulässige PHI-Nutzung und Offenlegung. Und PHI ist unter anderem definiert als die vergangene, gegenwärtige oder zukünftige körperliche oder geistige Gesundheit oder Verfassung einer Person; die Bereitstellung von Gesundheitsfürsorge für den Einzelnen oder die vergangene, gegenwärtige oder zukünftige Zahlung für die Bereitstellung von Gesundheitsfürsorge für den Einzelnen

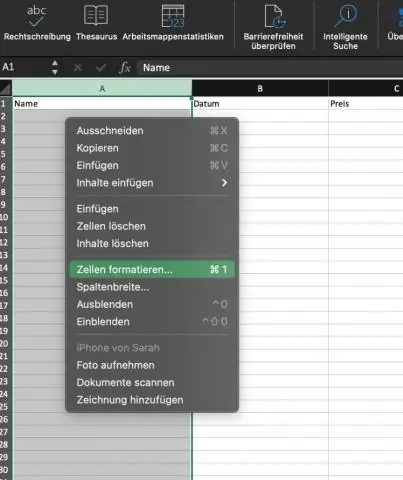

Wo ist die Registerkarte Schutz in Excel?

Arbeitsblattschutz aktivieren Wählen Sie in Ihrer Excel-Datei die Arbeitsblattregisterkarte aus, die Sie schützen möchten. Wählen Sie die Zellen aus, die andere bearbeiten können. Klicken Sie mit der rechten Maustaste auf eine beliebige Stelle im Blatt und wählen Sie Zellen formatieren (oder verwenden Sie Strg+1 oder Befehl+1 auf dem Mac), gehen Sie dann zur Registerkarte Schutz und deaktivieren Sie Gesperrt

Welchen Sicherheitsstandard definiert NIST SP 800 53 zum Schutz von US-Bundessystemen?

Die NIST-Sonderpublikation 800-53 bietet einen Katalog von Sicherheits- und Datenschutzkontrollen für alle US-Bundesinformationssysteme mit Ausnahme derjenigen, die sich auf die nationale Sicherheit beziehen. Es wird vom National Institute of Standards and Technology veröffentlicht, einer nicht-regulierenden Behörde des US-Handelsministeriums

Ist eine Sammlung von Funktionen, die eine Antwort auf eine GraphQL-Abfrage generieren?

Um auf Abfragen zu antworten, muss ein Schema Auflösungsfunktionen für alle Felder haben. Diese Sammlung von Funktionen wird als „Resolver-Map“bezeichnet. Diese Map verknüpft die Schemafelder und -typen mit einer Funktion