- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

OpenSSL unterstützt Vorwärtsgeheimnis unter Verwendung der elliptischen Kurve Diffie-Hellman seit Version 1.0, mit einem Rechenaufwand von ungefähr 15 % für den anfänglichen Handshake. Das Signalprotokoll verwendet den Double-Ratchet-Algorithmus, um Vorwärtsgeheimnis.

Wie aktiviere ich diesbezüglich Forward Secrecy?

Um Apache für Forward Secrecy zu konfigurieren, konfigurieren Sie den Server so, dass er aktiv Verschlüsselungssammlungen auswählt, und aktivieren Sie dann die richtige Konfigurationszeichenfolge für die OpenSSL-Verschlüsselungssammlung

- Suchen Sie Ihre SSL-Protokollkonfiguration auf Ihrem Apache-Server.

- Fügen Sie Ihrer Konfiguration die folgenden Zeilen hinzu:

- Starten Sie Apache neu.

Wissen Sie auch, bietet RSA Vorwärtsgeheimnis? Aktuelle Versionen von TLS Angebot zwei Formen des Schlüsselaustauschs, RSA Schlüsselaustausch mit diesem großen Nachteil und Diffie Hellman Schlüsselaustausch, der bieten Vorwärtsgeheimnis an . Die kommende TLS 1.3-Spezifikation lässt die RSA Schlüsselaustausch, damit TLS immer nach vorne sicher.

Wie funktioniert auf diese Weise Vorwärtsgeheimnis?

Perfekt Vorwärtsgeheimnis bedeutet, dass ein Teil eines Verschlüsselungssystems automatisch und häufig die zum Ver- und Entschlüsseln von Informationen verwendeten Schlüssel ändert, sodass bei einer Kompromittierung des neuesten Schlüssels nur ein kleiner Teil der sensiblen Daten des Benutzers preisgegeben wird.

Was ist Perfect Forward Secrecy in ipsec?

In der Kryptographie, Vorwärtsgeheimnis (auch bekannt als Perfektes Vorwärtsgeheimnis oder PFS) ist eine Eigenschaft von Schlüsselvereinbarungsprotokollen, die sicherstellen, dass ein Sitzungsschlüssel, der aus einem Satz von Langzeitschlüsseln abgeleitet ist, nicht kompromittiert werden kann, wenn einer der Langzeitschlüssel in der Zukunft kompromittiert wird.

Empfohlen:

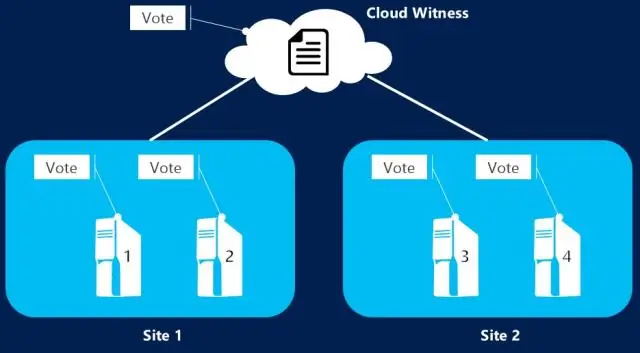

Wie viele Knoten kann ein SQL 2016 unterstützen?

SQL Server Standard wird für 2 Knoten unterstützt. Wenn mehr als 2 Knoten erforderlich sind, wird weiterhin SQL Server Enterprise Edition benötigt

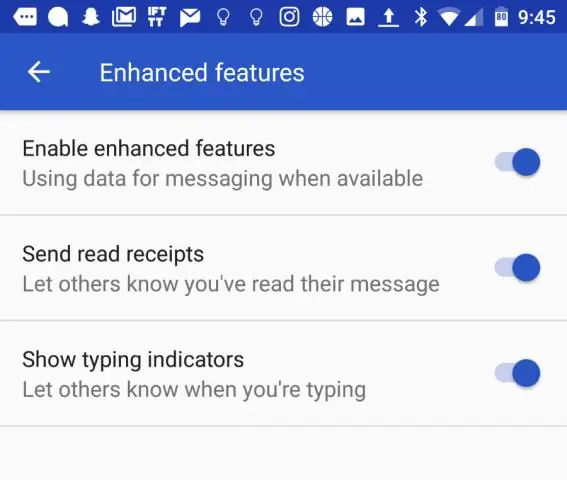

Welche Mobilfunkanbieter unterstützen RCS?

Laut GSMA PR gehören zu den Rich Communication Services(RCS)-Carriern aus der ganzen Welt, die den RCS-Standard unterstützen, AT&T, Bell Mobility, Bharti Airtel, Deutsche Telekom, Jio, KPN, KT Corporation, LG U+, Orange, OrascomTelecom, Rogers Communications, SFR, SK Telecom, Telecom Italia, Telefónica, Telia Company

Kann das iPhone MKV-Dateien unterstützen?

Aber das iPhone unterstützt das Filmformat MKV nicht. Als iPhone-Benutzer müssen Sie wissen, dass der integrierte Player des iPhones nur h264-codierte mp4- und MOV-Videos unterstützt. Wenn Sie also Dateien in den Formaten MKV, FLV, RMVB, AVI usw. haben, können Sie diese nicht direkt auf Ihr iPhone oder iPad übertragen

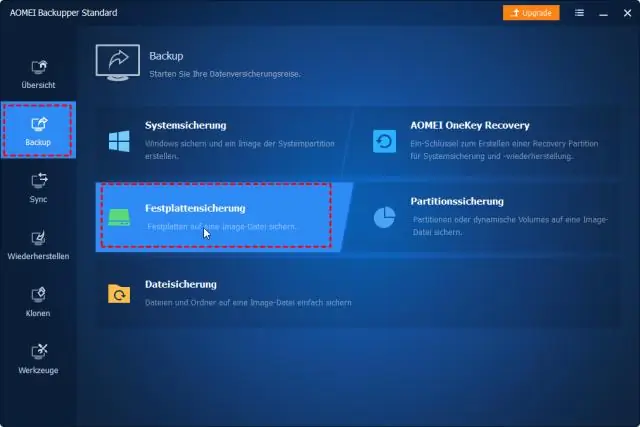

Wie viele Festplatten kann Windows 10 unterstützen?

Die maximale Anzahl interner und externer Festplatten beträgt 24. Sie können so viele interne Festplatten verwenden, wie Ihr Computergehäuse aufnehmen kann, vorausgesetzt, es verfügt über ein ausreichend großes Netzteil, um sie alle mit Strom zu versorgen. Die meisten Gehäuse können 1-4 Laufwerke aufnehmen. Ich habe einen Fall gesehen, der halten kann10

Wie wird DNS verwendet, um den Lastausgleich zu unterstützen?

Der DNS-Load-Balancing beruht darauf, dass die meisten Clients die erste IP-Adresse verwenden, die sie für eine Domäne erhalten. In den meisten Linux-Distributionen sendet DNS standardmäßig die Liste der IP-Adressen in einer anderen Reihenfolge jedes Mal, wenn es einem neuen Client antwortet, mit der Round-Robin-Methode