- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

EIN kryptographisch sicherer Pseudozufallszahlengenerator (CSPRNG), ist einer bei dem die Nummer was erzeugt wird, ist für Dritte extrem schwer vorherzusagen, was es mag sein. Auch die Prozesse zum Extrahieren von Zufälligkeit aus einem laufenden System sind langsam in der Praxis. In solchen Fällen ist ein CSPRNG kann manchmal verwendet werden.

Was ist die Zufallszahl in der Kryptographie?

Zufällige Zahlen sind erforderlich in Kryptographie zur Schlüsselgenerierung, Nonces (beliebiger Single-Use Zahlen häufig bei der Authentifizierung und Zeitstempelung verwendet), Salts ( willkürlich Eingaben, die in Hash-Funktionen verwendet werden) und One-Time-Pads (Einmalverwendungs-Verschlüsselungsmechanismen).

Was ist außerdem SecureRandom? Konstruktor und Beschreibung. SecureRandom () Konstruiert a sichere zufällige Zahlengenerator (RNG), der den standardmäßigen Zufallszahlenalgorithmus implementiert. SecureRandom (byte Seed) Konstruiert a sichere zufällige Zahlengenerator (RNG), der den standardmäßigen Zufallszahlenalgorithmus implementiert.

Wissen Sie auch, warum kryptographisch sichere Pseudozufallszahlengeneratoren für die Kryptographie so wichtig sind?

Modulare mathematische Funktionen das eine Aufgabe zuverlässig erledigen. Sie bilden die Grundbausteine moderner Kryptographie . Warum sind kryptographisch sichere Pseudozufallszahlengeneratoren so wichtig für die Kryptographie? ? Kryptografisch Primitive verwendet, um Sequenz generieren von Zahlen, die ungefähre Zufallswerte.

Wie funktioniert sicheres Zufallsprinzip?

Ein kryptographisch sicher Nummer willkürlich Generator, wie Sie ihn zum Generieren von Verschlüsselungsschlüsseln verwenden können, funktioniert durch das Sammeln von Entropie - das heißt unvorhersehbaren Input - von einer Quelle, die andere Leute nicht beobachten können. Dieser Ansatz ist sicher vorausgesetzt, der Kernel tut Überschätzen Sie nicht, wie viel Entropie sie gesammelt hat.

Empfohlen:

Ist es richtig zu sagen, finden Sie im Anhang?

Sagen Sie beispielsweise „Bitte suchen Sie die angehängte Datei, die Sie gestern angefordert haben“. Wenn Sie keine bestimmte Datei angeben möchten, vermeiden Sie die Verwendung von „the“. Sie können einfach schreiben: "Bitte finden Sie im Anhang." oder seine abgekürzte Form: PFA. „Beigefügt“ist das richtige Wort für elektronische Kommunikation

Wie können Sie Ihren iPod reparieren, wenn angezeigt wird, dass der iPod deaktiviert ist, um eine Verbindung zu iTunes herzustellen?

Dadurch werden das Gerät und sein Passcode gelöscht. Verbinden Sie Ihr iOS-Gerät mit Ihrem Computer und öffnen Sie iTunes. Während Ihr Gerät verbunden ist, erzwingen Sie einen Neustart: Halten Sie die Sleep/Wake- und Home-Tasten gleichzeitig gedrückt. Wenn die Option zum Wiederherstellen oder Aktualisieren angezeigt wird, wählen Sie Wiederherstellen. Warten Sie, bis der Vorgang abgeschlossen ist

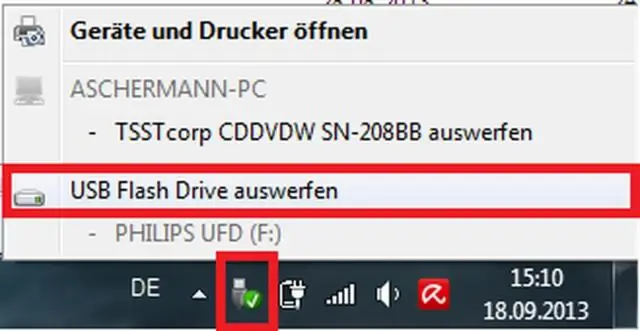

Was passiert, wenn Sie USB nicht sicher auswerfen?

Entfernen Sie während der Datenübertragung natürlich kein Laufwerk, da Sie diese Daten beschädigen werden, aber das ist ein Kinderspiel. Der Hauptgrund für das Drücken von "Auswerfen" oder "Hardware sicher entfernen" ist das Schreib-Caching. Dadurch wird sichergestellt, dass die Datenübertragung tatsächlich abgeschlossen ist und das Laufwerk sicher entfernt werden kann

Wie stelle ich mein iPhone so ein, dass es WLAN verwendet, wenn es verfügbar ist?

Öffnen Sie die Einstellungen-App. Tippen Sie auf WLAN und schalten Sie dann den Schieberegler auf dem nächsten Bildschirm auf Ein/Grün. Ihr iPhone erstellt eine Liste der verfügbaren drahtlosen Netzwerke unter Wählen Sie ein Netzwerk

Wie stellt ein Computer sicher, dass alle Vorgänge synchronisiert sind?

Die Thread-Synchronisation ist als ein Mechanismus definiert, der sicherstellt, dass zwei oder mehr gleichzeitige Prozesse oder Threads nicht gleichzeitig ein bestimmtes Programmsegment ausführen, das als kritischer Abschnitt bekannt ist. Wenn also sowohl Prozess 1 als auch 2 versuchen, auf diese Ressource zuzugreifen, sollte sie jeweils nur einem Prozess zugewiesen werden