- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

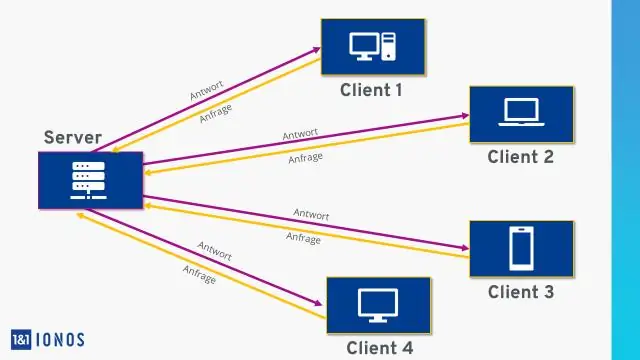

Im Netz hosten Geschäft, a dedizierter Server bezieht sich auf die Vermietung und ausschließliche Nutzung eines Computers, der ein Web enthält Server , zugehörige Software und Verbindung zum Internet, die im Web untergebracht sind hosten Firmengelände. Die Server können in der Regel vom Kundenunternehmen fernkonfiguriert und bedient werden.

Was macht ein dedizierter Server diesbezüglich?

dedizierter Server . EIN dedizierter Server ist ein einzelner Computer in einem Netzwerk, der für die Bedürfnisse des Netzwerks reserviert ist. Einige Netzwerke erfordern beispielsweise, dass ein Computer beiseite gestellt wird, um die Kommunikation zwischen allen anderen Computern zu verwalten dedizierter Server könnte auch ein Computer sein, der Druckerressourcen verwaltet.

Außerdem, wie starte ich einen dedizierten Server? Starten Sie ein Webhosting-Unternehmen | Dediziertes ServerHosting

- Fünf Schritte zum Starten eines Webhosts.

- Schritt 1: Definieren Sie Ihre Webhosting-Marke.

- Schritt 2: Finden Sie einen dedizierten Serverpartner.

- Schritt 3: Richten Sie Ihre Website, Ihr Abrechnungssystem und Ihre Support-Kanäle ein.

- Schritt 4: Finden Sie Webhosting-Clients.

- Schritt 5: Wachsen und erweitern.

Außerdem, was ist ein dedizierter Server im Gaming?

EIN dedizierter Server tut nichts als hosten Spiel , im Gegensatz zu einem "Player"-Server (richtiger Begriff?), bei dem jemand in der Spiel ist hosten es und init spielen.

Was ist der Unterschied zwischen dedizierten und nicht dedizierten Servern?

EIN nicht - dedizierter Server bedeutet dein Server wird „gehostet“ in einem gemeinsame Umgebung mit anderen, getrennten Organisationen. EIN dedizierter Server gehört Ihrer Organisation Server und enthält nur Ihre Daten. Öffentliche Daten - geringes bis kein Risiko, sollte auf die Informationen zugegriffen werden.

Empfohlen:

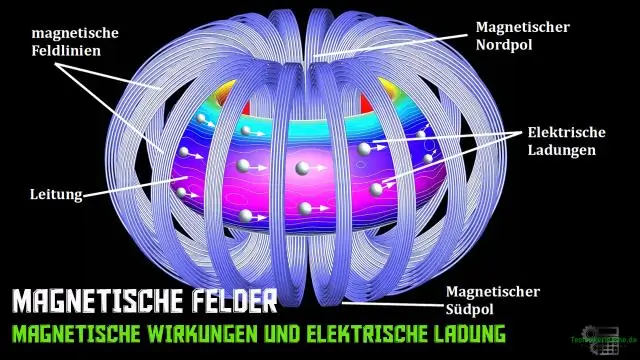

Wie funktionieren magnetische Sicherheitsstreifen?

Der Streifen ist mit magnetischem Material mit mäßiger magnetischer "Härte" ausgekleidet. Die Erkennung erfolgt beim Erfassen von Oberwellen und Signalen, die durch die magnetische Reaktion des Materials unter niederfrequenten Magnetfeldern erzeugt werden. Wenn das ferromagnetische Material magnetisiert wird, zwingt es den amorphen Metallstreifen in die Sättigung

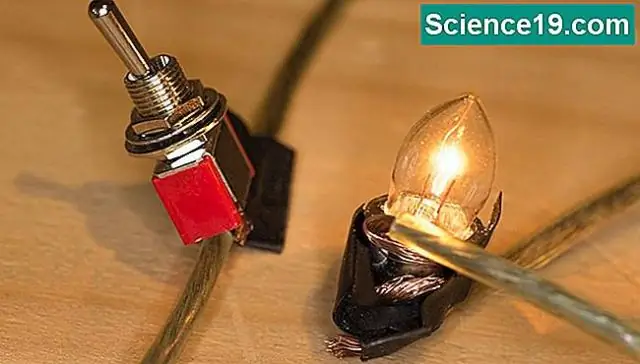

Wie funktionieren Lampen, die Sie zum Einschalten berühren?

Das bedeutet, dass, wenn ein Schaltkreis versucht, die Lampe mit Elektronen aufzuladen, eine bestimmte Anzahl benötigt wird, um sie zu „füllen“. Wenn Sie die Lampe berühren, erhöht Ihr Körper ihre Kapazität. Es braucht mehr Elektronen, um Sie und die Lampe zu füllen, und die Schaltung erkennt diesen Unterschied

Wie funktionieren Mobilfunknetze?

Mobilfunknetze werden auch als Mobilfunknetze bezeichnet. Sie bestehen aus 'Zellen', d. h. Landflächen, die typischerweise sechseckig sind, über mindestens einen Sende-/Empfangszellenturm in ihrem Bereich verfügen und verschiedene Funkfrequenzen verwenden. Diese Zellen verbinden sich untereinander und mit Telefonvermittlungen oder Vermittlungsstellen

Wie funktionieren Windows-Domänen?

Eine Windows-Domäne ist eine Form eines Computernetzwerks, in dem alle Benutzerkonten, Computer, Drucker und andere Sicherheitsprinzipien in einer zentralen Datenbank registriert sind, die sich auf einem oder mehreren Clustern von zentralen Computern, den sogenannten Domänencontrollern, befindet. Die Authentifizierung erfolgt auf Domänencontrollern

Was ist eine dedizierte Ethernet-Verbindung?

Ethernet-dedizierter Internetzugang ist eine kontinuierliche Methode mit hoher Bandbreite für Unternehmen, um ihre lokalen Netzwerke (LANs) mit dem öffentlichen Internet zu verbinden und die Leistung ihres Weitverkehrsnetzwerks (WAN) zu optimieren