Derzeit sind die Zustellzeiten von myHermes samstags, jedoch nicht an Sonn- und Feiertagen. Es gibt jedoch eine Reihe von Diensten, die Pakete an Wochenenden und Feiertagen abholen und zustellen können, die alle zu den niedrigsten verfügbaren Tarifen verfügbar sind. Zuletzt bearbeitet: 2025-06-01 05:06

Zwei Kanäle. Zuletzt bearbeitet: 2025-01-22 17:01

„Spikes sind wie Defekte im Allgemeinen im Vergleich zu User Stories schwieriger richtig einzuschätzen. Es ist am besten, sie zeitlich zu boxen.“Wenn Sie keine Spitzen schätzen, haben Ihre Sprint 0s oder HIP Sprints möglicherweise keine Punkte. Selbst wenn Sie alle Ihre Spikes in Sprint 0 ausführen, kommen während der Veröffentlichung oft zusätzliche Spikes hinzu. Zuletzt bearbeitet: 2025-01-22 17:01

Die kurze Antwort, ja. Ihr Android-Smartphone funktioniert völlig ohne SIM-Karte. Tatsächlich können Sie fast alles tun, was Sie damit tun können, ohne einen Mobilfunkanbieter zu bezahlen oder eine SIM-Karte zu verwenden. Zuletzt bearbeitet: 2025-01-22 17:01

Verlegen Sie Ihr Standard-USB-Kabel zwischen Ihrem Peripheriegerät und dem Empfänger des Extenders. Nehmen Sie das andere Ende des Ethernet-Kabels und stecken Sie es in den umgebauten Anschluss des Empfängers. USB-Extender sind im Allgemeinen in der Lage, Entfernungen von bis zu 50 m zu unterstützen. Zuletzt bearbeitet: 2025-01-22 17:01

Der größte Vorteil eines USB-Sticks ist seine Größe und Tragbarkeit. Die geringe Größe des USB-Sticks und die Datenmenge, die in einem USB-Stick untergebracht werden kann, sind mit keinem anderen Speichergerät vergleichbar. Darüber hinaus ist die Geschwindigkeit der Datenübertragung zum oder vom USB-Stick sehr hoch. Zuletzt bearbeitet: 2025-01-22 17:01

1 Antwort Entfernen Sie zunächst matplotlib==1.3.1 aus der Requirements.txt. Versuchen Sie danach, es mit sudo apt-get install python-matplotlib zu installieren. Führen Sie pip install -r Requirements.txt (Python 2) oder pip3 install -r requirements.txt (Python 3) aus pip Freeze > Requirements.txt. Zuletzt bearbeitet: 2025-01-22 17:01

So geht's: Melden Sie sich bei Gmail an. Klicken Sie oben rechts auf das zahnradförmige Symbol und wählen Sie dann Einstellungen aus. Klicken Sie oben in der Mitte auf den Tab Labs. Scrollen Sie nach unten und klicken Sie neben Dokument erstellen auf Aktivieren. Scrollen Sie nach oben oder unten und klicken Sie auf die Schaltfläche SaveChanges. Zuletzt bearbeitet: 2025-01-22 17:01

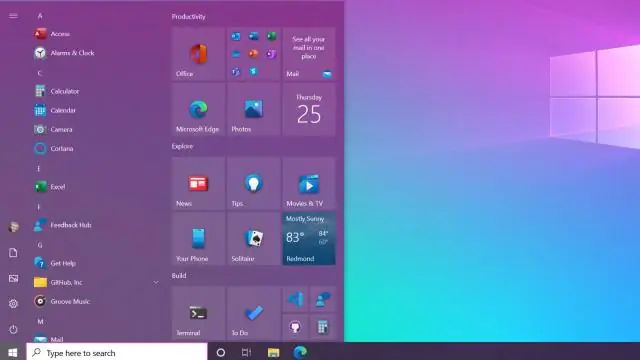

Um das Startmenü in Windows zu deaktivieren, bewegen Sie den Cursor auf die Startleiste am unteren Bildschirmrand, klicken Sie mit der rechten Maustaste und wählen Sie Eigenschaften. Wählen Sie im Eigenschaftenbildschirm die Registerkarte mit der Aufschrift Startmenü. Sie sehen dann das Kontrollkästchen, mit dem Sie das Windows 10-Startmenü deaktivieren können. Zuletzt bearbeitet: 2025-01-22 17:01

Magnetband ist ein Medium für magnetische Aufzeichnungen, das aus einer dünnen, magnetisierbaren Beschichtung auf einem langen, schmalen Plastikfolienstreifen besteht. Ein Gerät, das Computerdaten auf Magnetband speichert, wird als Bandlaufwerk bezeichnet. Magnetband revolutionierte die Tonaufnahme und -wiedergabe sowie die Ausstrahlung. Zuletzt bearbeitet: 2025-06-01 05:06

Nest-Kameras müssen mit dem mitgelieferten Kabel und Netzteil an eine Steckdose angeschlossen werden. Da Nest-Kameras und Hello nicht auf Batterien angewiesen sind, können sie ständig Videos streamen, anstatt sich erst einzuschalten, wenn sie eine Bewegung wahrnehmen. Zuletzt bearbeitet: 2025-01-22 17:01

Latein verbessert Ihre Englischkenntnisse. Die Hälfte des englischen Wortschatzes und seine grammatikalische Struktur basieren auf Latein. Diejenigen, die Lateinisch lernen, erraten aufgrund ihrer Kenntnis der Wurzeln und Präfixe, was neue Wörter bedeuten. Viele, die Latein beherrschen, schneiden bei standardisierten Tests sehr gut ab. Zuletzt bearbeitet: 2025-01-22 17:01

Solid Modeling ist die Computermodellierung von 3D-Volumenkörpern. Das Ziel von Solid Modeling ist es, sicherzustellen, dass jede Oberfläche geometrisch korrekt ist. Kurz gesagt ermöglicht die Volumenmodellierung die Gestaltung, Erstellung, Visualisierung und Animation von digitalen 3D-Modellen. Zuletzt bearbeitet: 2025-01-22 17:01

Erweiterte Penetrationstest-Tools. In Kali Linux sind mehr als 600+ super erstaunliche fortschrittliche Penetrationstest-Tools integriert. Beste Plattform zum Hacken. Hilfreich beim Erlernen der Programmierung. Linux-basierte beste Distribution. sehr leichtes Betriebssystem, keine spezielle High-End-Hardware erforderlich. Zuletzt bearbeitet: 2025-01-22 17:01

Um eine MySQL-Datenbank zu reparieren, öffnen Sie zuerst das phpMyAdmin-Tool, dann die Registerkarte Datenbanken und klicken Sie auf den Namen der gewünschten Datenbank. Wählen Sie die Tabellen aus, die repariert werden müssen, indem Sie die Kontrollkästchen links neben den Tabellennamen aktivieren. Wählen Sie dann im Dropdown-Menü With Selected: Repair Table. Zuletzt bearbeitet: 2025-06-01 05:06

Auswählen der Wireless-Netzwerkeinstellungen über das ControlPanel Drücken Sie bei Bedarf die Home-Taste. Wählen Sie Einrichtung. Wählen Sie Netzwerkeinstellungen. Wählen Sie WLAN-Setup. Wählen Sie Wi-Fi-Setup-Assistent. Wählen Sie den Namen Ihres drahtlosen Netzwerks oder geben Sie den Namen manuell ein. Zuletzt bearbeitet: 2025-01-22 17:01

Wenn Sie den Stil von Beats mögen und sich aus diesem Grund Kopfhörer kaufen, sind sie es wert. Auf der anderen Seite, wenn Sie etwas suchen, das für den Preis gut klingt, dann nein, sie sind es nicht wert. Zuletzt bearbeitet: 2025-01-22 17:01

Mixins. Mit einem Mixin können Sie Gruppen von CSS-Deklarationen erstellen, die Sie auf Ihrer gesamten Site wiederverwenden möchten. Sie können sogar Werte übergeben, um Ihr Mixin flexibler zu gestalten. Eine gute Verwendung eines Mixins ist für Anbieterpräfixe. Zuletzt bearbeitet: 2025-01-22 17:01

Wie richte ich mein Blink-System ein? Stecken Sie das Sync-Modul in eine beliebige Steckdose. Starten Sie die Blink-App für iOS oder Android und führen Sie den Einrichtungsassistenten aus. Platzieren Sie Ihre Blink-Einheit(en) wo immer Sie möchten. Sobald diese Schritte abgeschlossen sind, erleichtern das kabellose Design von Blink und die mitgelieferte Halterung das Verschieben oder Versetzen Ihrer Einheiten. Zuletzt bearbeitet: 2025-01-22 17:01

CATIA begann 1977 als Eigenentwicklung des französischen Flugzeugherstellers AVIONS MARCEL DASSAULT, damals Kunde der CADAM-Software zur Entwicklung des Miragefighter-Jets von Dassault. Es wurde später von der Luft- und Raumfahrt, der Automobilindustrie, dem Schiffbau und anderen Industrien übernommen. Zuletzt bearbeitet: 2025-01-22 17:01

Übersetzungszeit - die Zeit, in der eine JSP in ein Servlet kompiliert wird. Übersetzungszeit – bestimmte JSP-Elemente werden zur Übersetzungszeit ausgewertet. Anforderungszeit - Die Zeit, zu der eine JSP von einem Benutzer angefordert wird. Anforderungszeit – einige JSP-Elemente, wie z. B. Ausdrücke, werden zur Anforderungszeit ausgewertet. Zuletzt bearbeitet: 2025-01-22 17:01

Im Wesentlichen steht das Internet der ganzen Welt offen, während ein Intranet ein privater Raum ist, normalerweise innerhalb eines Unternehmens. Ein Extranet ist im Wesentlichen eine Kombination aus Internet und Intranet. Ein Extranet ist wie ein Intranet, das nur bestimmten externen Personen oder Unternehmen Zugriff gewährt. Zuletzt bearbeitet: 2025-01-22 17:01

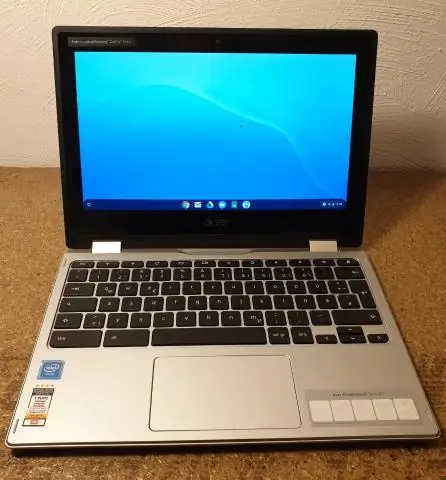

Öffnen Sie zunächst die Kamera-App auf Ihrem Chromebook. Sie finden es im Startmenü – tippen Sie auf die Schaltfläche „Suchen“auf der Tastatur und suchen Sie nach „Kamera“oder klicken Sie auf „Alle Apps“und suchen Sie nach dem Symbol. Sobald die App geöffnet ist, klicken Sie auf das Symbol „Video“neben dem Auslöser der Kamera. Zuletzt bearbeitet: 2025-01-22 17:01

Rufen Sie den Kundendienst unter 1-888-8Metro8 an und verlangen Sie, dass das Telefon getrennt wird. Sie benötigen die Kontosicherheits-PIN und den Namen des Kontos, damit der Agent das Telefon trennen kann. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, die Differenz zweier Polynome ist immer ein Polynom. Darüber hinaus ist jede Linearkombination von zwei (oder mehr) Polynomen ein Polynom. Das gleiche gilt für eine Linearkombination mehrerer Polynome und wenn sie mehrere Variablen haben. Zuletzt bearbeitet: 2025-06-01 05:06

Wie öffne ich den QuickBooks-Datenbank-Manager? Gehen Sie zum Startmenü. Wählen Sie Programme. Klicken Sie auf QuickBooks und wählen Sie den „QuickBooksDatabase Server Manager“aus. Zuletzt bearbeitet: 2025-01-22 17:01

Die Aktion Speichereinstellungen ändern ist ab IntelliJ IDEA Version 2019.2 verfügbar. Bei früheren Versionen können Sie den Wert der Option -Xmx manuell ändern, wie unter JVM-Optionen beschrieben. Klicken Sie auf Speichern und neu starten und warten Sie, bis IntelliJ IDEA mit der neuen Speicherheap-Einstellung neu gestartet wird. Zuletzt bearbeitet: 2025-01-22 17:01

1980er Jahre. Zuletzt bearbeitet: 2025-01-22 17:01

Always Encrypted ist eine Funktion zum Schutz sensibler Daten wie Kreditkartennummern oder nationale Identifikationsnummern (z. B. US-Sozialversicherungsnummern), die in Azure SQL-Datenbank oder SQL Server-Datenbanken gespeichert sind. Zuletzt bearbeitet: 2025-01-22 17:01

Die Datei KMSELDI.exe ist eine Softwarekomponente von KMSpico von ELDI. KMSpico ist ein Aktivierungstool, das verwendet wird, um Kopien von Windows 7/8/8.1/10 und Office2010/2013/2016 illegal zu aktivieren. KMSELDI.exe startet das Programm KMspico. Diese Datei kann oft bösartigen Code enthalten. Zuletzt bearbeitet: 2025-01-22 17:01

Aperture ist ein eingestellter Bild-Organizer, der einst von Apple Inc. für das macOS-Betriebssystem entwickelt wurde, das erstmals 2005 veröffentlicht wurde und im Mac App Store erhältlich war. Am 2. Juni 2014 kündigte Apple Photos als Ersatz für Aperture und iPhoto an. Zuletzt bearbeitet: 2025-01-22 17:01

Ja, G2A ist legitim. Ein Spieleentwickler kann nicht vorschreiben, wo Sie seine Produkte kaufen können, und es ist nicht illegal, einen Spieleschlüssel für weniger als den Einzelhandelspreis zu kaufen. Einige Entwickler haben Steam und andere Spielemarktplätze ersucht, durch Betrug erlangte Schlüssel zu deaktivieren. Zuletzt bearbeitet: 2025-01-22 17:01

Geteilte Bildschirme auf dem Chromebook verwenden Öffnen Sie dann Ihre zweite App oder Registerkarte und führen Sie dasselbe aus, ziehen Sie es jedoch auf die andere Seite des Bildschirms und lassen Sie es los. Eine andere Möglichkeit, geteilte Bildschirme zu verwalten, besteht darin, auf die Schaltfläche Maximieren zu klicken und sie gedrückt zu halten, bis Pfeilsymbole angezeigt werden. Zuletzt bearbeitet: 2025-01-22 17:01

Beste Microsoft Surface Tablets Surface Pro 6 (Intel Core i7, 8GB RAM, 256GB) Der neueste schnellste Surface Laptop/Tablet-Hybrid. Surface Pro 5 (Intel Core i5, 8 GB RAM, 128 GB) Surface Pro 3 (Intel Core i5, 8 GB RAM, 128 GB) Surface Pro 3 (Intel Core i7, 8 GB RAM, 128 GB) Surface 3 (Intel Atom, 2 GB RAM, 64 GB ). Zuletzt bearbeitet: 2025-01-22 17:01

Das Bootlegging von Videos, Filmen, Fernsehprogrammen und Musik gibt es fast so lange wie das Internet. Das private Ausstrahlen der Werke einer anderen Person oder eines Unternehmens, z. B. IllegalStreaming, ist jedoch immer noch ein Verbrechen. Nennen Sie es Piraterie, Schmuggel oder Hintertür-Streaming, egal wie der Begriff gewählt wird, es ist immer noch illegal. Zuletzt bearbeitet: 2025-01-22 17:01

Definition der aktiven Netzwerküberwachung Aktive Netzwerküberwachung ist ein Echtzeittest, der von Softwareagenten oder Hardwaresensoren in der Netzwerkinfrastruktur und gegen Anwendungen durchgeführt wird, um zu überprüfen, ob das Netzwerk (oder die Anwendungen) verfügbar sind und gut funktionieren. Zuletzt bearbeitet: 2025-01-22 17:01

Fünf Dinge, die Sie tun können, um die Auswirkungen von Medien auf Ihr Leben zu reduzieren Wählen Sie bewusst, welche Medien Sie konsumieren: Bilden Sie sich Ihre eigene Meinung zu Themen, die Ihnen wichtig sind: Kauen Sie darauf: Verbinden Sie sich sinnvoll mit anderen Menschen: Vermeiden Sie „Ist das nicht schrecklich“bei alle Kosten:. Zuletzt bearbeitet: 2025-01-22 17:01

„JMP ist ein kleinerer Bruder von SAS und richtet sich an Wissenschaftler, Ingenieure und andere Forscher, die Daten analysieren müssen. JMP ist für SAS wie eine Tabellenkalkulation für eine Datenbank, kleiner und auf interaktive Desktop-Nutzung ausgerichtet, aber in der Lage, sich problemlos in größere Unternehmen zu integrieren. JMP wird auch stark an Universitäten verwendet.. Zuletzt bearbeitet: 2025-01-22 17:01

Da fällt mir die TRUNC-Funktion ein. Wenn Sie die Funktion SAS TRUNC nachschlagen, werden Sie tatsächlich feststellen, dass numerische Werte abgeschnitten werden, aber (Überraschung!) nicht auf eine bestimmte Anzahl von Dezimalstellen; Stattdessen wird auf eine bestimmte Anzahl von Bytes gekürzt, was für Zahlen nicht dasselbe ist. Zuletzt bearbeitet: 2025-01-22 17:01

Der Festplatten-Cache wird oft als Diskbuffer bezeichnet. Es fungiert als temporärer Speicher für die Festplatte, während es Daten liest und in den permanenten Speicher auf den Platten schreibt. Sie können sich den Cache einer Festplatte als RAM vorstellen, speziell für die Festplatte. Zuletzt bearbeitet: 2025-01-22 17:01