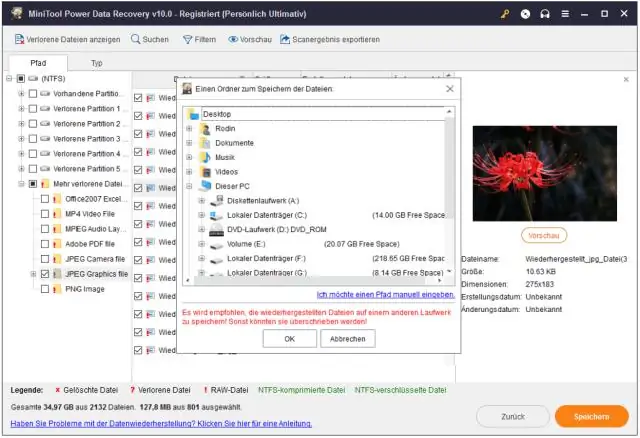

Linux File System oder ein beliebiges Dateisystem im Allgemeinen ist eine Schicht, die sich unter dem Betriebssystem befindet, die die Positionierung Ihrer Daten auf dem Speicher handhabt, ohne sie; das System kann nicht wissen, welche Datei wo beginnt und wo endet. Auch wenn Sie einen nicht unterstützten Dateisystemtyp finden. Zuletzt bearbeitet: 2025-06-01 05:06

Jacl: Die Tcl-Java-Implementierung. Jython: Die Python-Java-Implementierung. Rhino: Die JavaScript-Java-Implementierung. BeanShell: Ein in Java geschriebener Java-Quellinterpreter. Zuletzt bearbeitet: 2025-01-22 17:01

Im Profil jedes Benutzers NTUSER. dat-Datei ist im Allgemeinen ausgeblendet, Sie können sie jedoch anzeigen, indem Sie sie einblenden. Geben Sie %userprofiles% ein, um das aktuelle Benutzerverzeichnis zu öffnen, und gehen Sie dann im Menüband zur Registerkarte Ansicht. Aktivieren Sie im Abschnitt Ein-/Ausblenden das Kontrollkästchen Ausgeblendete Elemente. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Peripheriegerät ist eine Computerhardware, die einem Computer hinzugefügt wird, um seine Fähigkeiten zu erweitern. Der Begriff Peripherie wird verwendet, um Geräte zu beschreiben, die ihrer Natur nach optional sind, im Gegensatz zu Hardware, die entweder gefordert oder grundsätzlich immer benötigt wird. Zuletzt bearbeitet: 2025-01-22 17:01

Als Hardware-Ding dient das Audiosystem des Computers dem Potentat des PCs, dem Betriebssystem. Windows übt seine diktatorische Kontrolle an einem Ort aus, der als Dialogfeld "Sound" bezeichnet wird. Gehen Sie folgendermaßen vor, um das Dialogfeld Sound anzuzeigen: Öffnen Sie die Systemsteuerung. Zuletzt bearbeitet: 2025-01-22 17:01

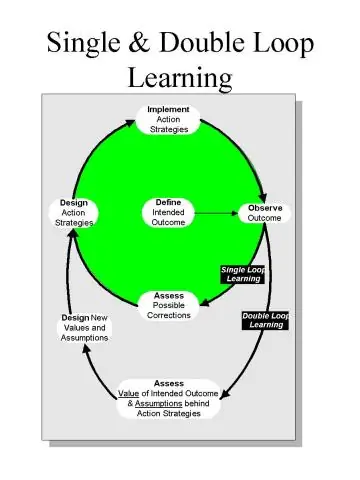

Single-Loop-Lernen beschreibt die Art des Lernens, die stattfindet, wenn das Ziel darin besteht, Probleme innerhalb der gegenwärtigen Organisationsstruktur zu beheben, damit das System besser funktioniert, und versucht nicht, die Struktur des Systems zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

Ein Password Settings Object (PSO) ist ein Active Directory-Objekt. Dieses Objekt enthält alle Passworteinstellungen, die Sie im GPO Default Domain Policy finden (Passwortverlauf, Komplexität, Länge etc.). Ein PSO kann auf Benutzer oder Gruppen angewendet werden. Zuletzt bearbeitet: 2025-01-22 17:01

Das Super-POM ist das Standard-POM von Maven. Alle POMs erweitern das Super-POM, es sei denn, es wurde explizit festgelegt, d. h. die im Super-POM angegebene Konfiguration wird von den POMs geerbt, die Sie für Ihre Projekte erstellt haben. Zuletzt bearbeitet: 2025-01-22 17:01

808 gebührenfreie Nummern (auch bekannt als 808 kostenlose Telefonnummern) ermöglichen Ihrem Unternehmen, eine Nummer zu bewerben, die für Ihre Kunden kostenlos ist. 808 gebührenfreie Nummern können auf jede Festnetz-, Mobiltelefon- oder IP-Adresse umgeleitet werden. Anrufe von der gebührenfreien Nummer 808 an jeden Ort der Welt weiterleiten. Zuletzt bearbeitet: 2025-01-22 17:01

WindowsServer 2016 R2. SWindows Server 2016R2 ist die Nachfolgeversion von Windows Server 2016. Sie wurde am 18. März 2017 veröffentlicht. Sie basiert auf Windows 10 CreatorsUpdate (Version 1703). Zuletzt bearbeitet: 2025-01-22 17:01

Die Internet Protocol Suite ist das konzeptionelle Modell und der Satz von Kommunikationsprotokollen, die im Internet und ähnlichen Computernetzwerken verwendet werden. Es ist allgemein als TCP/IP bekannt, da die grundlegenden Protokolle in der Suite das Transmission Control Protocol (TCP) und das Internet Protocol (IP) sind. Zuletzt bearbeitet: 2025-01-22 17:01

Ein zertifikatbasiertes Authentifizierungsschema ist ein Schema, das eine Kryptografie mit öffentlichem Schlüssel und ein digitales Zertifikat verwendet, um einen Benutzer zu authentifizieren. Der Server bestätigt dann die Gültigkeit der digitalen Signatur und ob das Zertifikat von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wurde oder nicht. Zuletzt bearbeitet: 2025-01-22 17:01

In der Logik ist eine Inferenzregel, Inferenzregel oder Transformationsregel eine logische Form, die aus einer Funktion besteht, die Prämissen nimmt, ihre Syntax analysiert und eine Schlussfolgerung (oder Schlussfolgerungen) zurückgibt. Beliebte Inferenzregeln in der Aussagenlogik sind der Modus Ponens, der Modus tollens und die Kontraposition. Zuletzt bearbeitet: 2025-01-22 17:01

Access speichert den Datentyp Datum/Uhrzeit als Gleitkommazahl mit doppelter Genauigkeit bis zu 15 Dezimalstellen. Der ganzzahlige Teil der Zahl mit doppelter Genauigkeit stellt das Datum dar. Der Dezimalteil stellt die Zeit dar. Zuletzt bearbeitet: 2025-01-22 17:01

Aktualisieren Sie die Android-Supportbibliothek Klicken Sie in Android Studio auf das SDK-Manager-Symbol in der Menüleiste, starten Sie den eigenständigen SDK-Manager, wählen Sie das Android-Support-Repository aus und klicken Sie auf "X-Pakete installieren", um es zu aktualisieren. Beachten Sie, dass im SDK-Manager sowohl das Android-Support-Repository als auch die Android-Supportbibliothek aufgeführt sind. Zuletzt bearbeitet: 2025-06-01 05:06

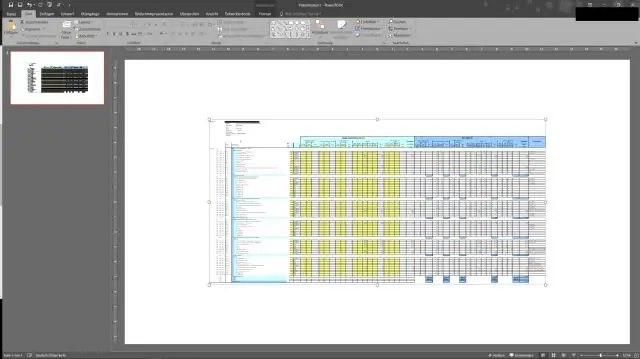

Die einzige Einschränkung des SVERWEIS ist die Gesamtzahl der Zeilen auf einem Excel-Arbeitsblatt, dh 65536. Zuletzt bearbeitet: 2025-01-22 17:01

Beschreibung: Ein Alarmanzeigesignal (AIS) ist ein gültiges gerahmtes Signal mit einer Nutzlast, die ein sich wiederholendes 1010-Muster enthält. Ein AIS-Alarm weist auf ein Problem mit der Leitung vor dem T1-Netzelement hin, das an die T1-Schnittstelle angeschlossen ist. Zuletzt bearbeitet: 2025-01-22 17:01

Eine Übergeneralisierung ist eine Art logischer Fehlschluss, bei dem es sich um einen Denkfehler handelt. Das ist eine Übergeneralisierung, ein Denkfehler. Genauer gesagt könnten wir es so definieren, wenn ein Autor eine Behauptung aufstellt, die so weit gefasst ist, dass sie weder bewiesen noch widerlegt werden kann. Zuletzt bearbeitet: 2025-01-22 17:01

Ruby hat eine Klasse namens File, die verwendet werden kann, um eine Vielzahl von Methoden für eine Datei auszuführen. Eine dieser Methoden ist. open, das in eine Datei hineinschaut. Zuletzt bearbeitet: 2025-01-22 17:01

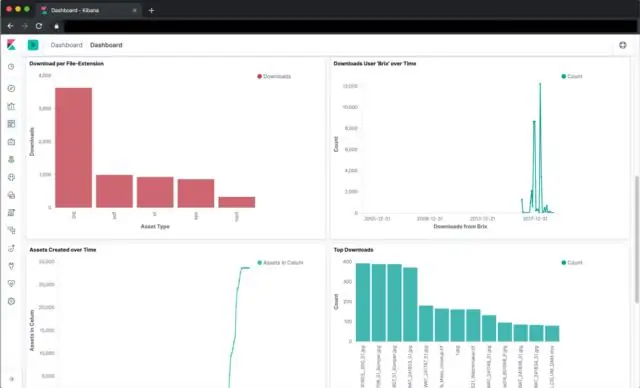

Ja, die Kibana-Dashboards werden in Elasticsearch unter dem kibana-int-Index gespeichert (standardmäßig können Sie dies in der Datei config.js überschreiben). Wenn Sie Ihre Kibana-Dashboards in einen anderen ES-Cluster verschieben möchten, haben Sie zwei Möglichkeiten: Exportieren Sie die Dashboards manuell. Zuletzt bearbeitet: 2025-01-22 17:01

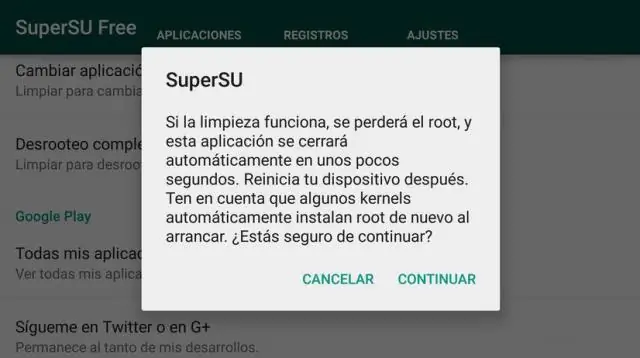

Wenn wir davon ausgehen, dass Root der oberste Ordner im Dateisystem eines Geräts ist, in dem alle Dateien gespeichert sind, aus denen das Android-Betriebssystem besteht, und Rooting Ihnen den Zugriff auf diesen Ordner ermöglicht, dann bedeutet Rooten, dass Sie fast jeden Aspekt Ihres Geräts ändern können. ssoftware. Zuletzt bearbeitet: 2025-01-22 17:01

Anpassen der Fangstärke oder Deaktivieren des Fangens Klicken Sie auf der Registerkarte Ansicht in der Gruppe Visuelle Hilfen auf das Startprogramm für das Dialogfeld. Deaktivieren Sie auf der Registerkarte Allgemein unter Aktuell aktiv das Kontrollkästchen Fang, um den Fang zu deaktivieren, oder wählen Sie Fang aus, um den Fang zu aktivieren. Wählen Sie unter Ausrichten an die Zeichenelemente aus, an denen Shapes ausgerichtet werden sollen, und klicken Sie dann auf OK. Zuletzt bearbeitet: 2025-01-22 17:01

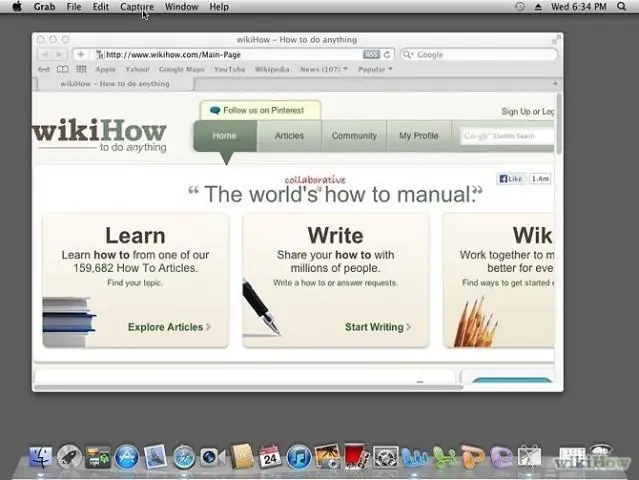

Verwenden Sie das integrierte Apple-Programm zum Screenshot von Google Maps Einen Screenshot auf dem Mac zu erstellen ist sehr einfach. Sie können die Tastenkombinationen „Befehl + Umschalt + 3/4“verwenden. Aber Sie können auf diese Weise nicht sofort Highlights auf dem Screenshot hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Sie können eine zusätzliche Netzwerkschnittstelle erstellen und an jede Instanz in Ihrer VPC anhängen. Die Anzahl der Netzwerkschnittstellen, die Sie anhängen können, variiert je nach Instance-Typ. Weitere Informationen finden Sie unter IP-Adressen pro Netzwerkschnittstelle pro Instance-Typ im Amazon EC2-Benutzerhandbuch für Linux-Instances. Zuletzt bearbeitet: 2025-01-22 17:01

Die Plattform für betriebliche Gesundheitsleistungen von Jiff spart Arbeitgebern Geld, indem sie für jeden Mitarbeiter relevante Anbieter organisiert und kuratiert. Jiff gibt seinen Mitarbeitern dann Anreize, diese Wearables regelmäßig zu verwenden. Wenn Mitarbeiter ihre Ziele erreichen, erhalten sie Belohnungen wie Gutscheine und Gutschriften für die Gesundheitskosten. Zuletzt bearbeitet: 2025-01-22 17:01

Solar-Powerbanks werden bei optimalen Sonnenbedingungen viel schneller aufgeladen, als wenn Sie Ihre Solar-Powerbank an einem bewölkten Tag zum Aufladen draußen lassen. Das heißt, selbst ein paar Stunden Aufladen Ihrer Solarenergiebank sind oft gut für ein paar Aufladungen Ihres Handys oder anderer kleiner Geräte. Zuletzt bearbeitet: 2025-01-22 17:01

Die beiden Hauptteile eines HTML-Dokuments sind der Kopf und der Hauptteil. Jeder Abschnitt enthält spezifische Informationen. Der Kopfabschnitt enthält Informationen, die für den Webbrowser und die Suchmaschinen nützlich sind, aber für den Leser nicht sichtbar sind. Der Abschnitt body enthält die Informationen, die der Besucher sehen soll. Zuletzt bearbeitet: 2025-01-22 17:01

Malve. Malve, eine von mehreren Blütenpflanzen der Hibiskus- oder Malvenfamilie (Malvaceae), insbesondere der Gattungen Hibiscus und Malva. Zu den Hibiskusarten gehören die Große Rosenmalve (H. grandiflorus) mit großen weißen bis violetten Blüten; der Soldat Rosenmalve (H. Zuletzt bearbeitet: 2025-01-22 17:01

In Oracle können wir den Wert nicht direkt auf eine Variable setzen, wir können einer Variablen nur zwischen den Blöcken Begin und End einen Wert zuweisen. Die Zuweisung der Werte zu Variablen kann als direkte Eingabe (:=) oder mit der select into-Klausel erfolgen. Zuletzt bearbeitet: 2025-01-22 17:01

Befolgen Sie die Schritte, um den Namen und das Passwort von SuddenlinkWi-Fi zu ändern: Öffnen Sie Ihren Webbrowser und gehen Sie dann zu 192.168. 0.1, die auf die offizielle Anmeldeseite von Suddenlink Wi-Fi umgeleitet wird. Geben Sie nun ein neues Passwort für Ihr Suddenlink-WLAN unter das Feld Passphrase ein, um das Passwort zu ändern. Zuletzt bearbeitet: 2025-01-22 17:01

5 Antworten Navigieren Sie zu einem Repository. Klicken Sie im linken Navigationsbereich auf das '+'-Menü. Klicken Sie auf "Verzweigungen und Tags vergleichen". Fügen Sie Ihre Commit-Hashes in die Suchfelder in den Dropdown-Listen für Zweige/Tags ein. Klicken Sie auf 'Vergleichen'. Zuletzt bearbeitet: 2025-01-22 17:01

So richten Sie MariaDB auf einem VPS ein Schritt 1: Melden Sie sich bei VPS an. Zuerst müssen Sie sich bei Ihrem VPS anmelden. Schritt 2: Installieren Sie MariaDB. Sie können MariaDB mit dem Paketmanager von CentOS, yum. Schritt 3: Sichern Sie Ihre Datenbank. Schritt 4: Erlauben Sie den Zugriff auf MariaDB durch die Firewall. Schritt 5: Testen Sie MariaDB. Zuletzt bearbeitet: 2025-01-22 17:01

Es gibt zwei Haupttypen von 220 Steckdosen, die zusätzliche Vorsichtsmaßnahmen und spezielle Ausrüstung für die Verkabelung erfordern. Das Verkabeln von 220 Steckdosen kann besonders gefährlich sein. Beauftragen Sie daher einen professionellen Elektriker, es sei denn, Sie sind sehr erfahren mit Elektroarbeiten. Zuletzt bearbeitet: 2025-01-22 17:01

Tracking ohne SIM-Karte Wenn die SIM-Karte aus dem aniPhone entnommen wird, kann diese Kommunikation nicht mehr stattfinden und die GPS-Koordinaten für Ihr Gerät können nicht ermittelt werden. Unwesentlich, wenn sich die SIM-Karte nicht in einem iPhone befindet, kann sie nicht mit dem MobileMe-Trackingservice gefunden werden. Zuletzt bearbeitet: 2025-01-22 17:01

Klicken Sie auf der Jenkins-Startseite (d. h. dem Dashboard der klassischen Jenkins-Benutzeroberfläche) links auf Credentials > System. Klicken Sie unter System auf den Link Globale Anmeldeinformationen (unbeschränkt), um auf diese Standarddomäne zuzugreifen. Klicken Sie links auf Anmeldeinformationen hinzufügen. Zuletzt bearbeitet: 2025-01-22 17:01

Ein 'begeisterter Benutzer' ist ein Benutzer mit mindestens 200 Ruf. Zuletzt bearbeitet: 2025-06-01 05:06

Registerkarten können vor oder nach dem Hinzufügen des Textes erstellt werden. Wählen Sie das Werkzeug „Typ“aus. Wählen Sie die Absätze aus, in denen Sie die Registerkarteneinstellungen vornehmen möchten, wenn Sie bereits Text erstellt haben. Klicken Sie auf das Menü "Typ" und wählen Sie "Tabs". Wählen Sie die gewünschte Registerkartenausrichtungsschaltfläche in der oberen linken Ecke des Registerkartenbedienfelds. Zuletzt bearbeitet: 2025-01-22 17:01

MS Access IsNull()-Funktion Die IsNull()-Funktion überprüft, ob ein Ausdruck Null (keine Daten) enthält. Diese Funktion gibt einen booleschen Wert zurück. TRUE (-1) gibt an, dass der Ausdruck ein Nullwert ist, und FALSE (0) gibt an, dass der Ausdruck kein Nullwert ist. Zuletzt bearbeitet: 2025-01-22 17:01

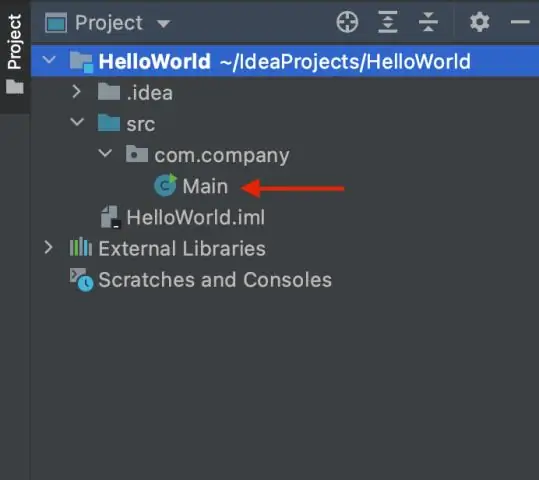

So führen Sie ein Java-Programm aus Öffnen Sie ein Eingabeaufforderungsfenster und wechseln Sie in das Verzeichnis, in dem Sie das Java-Programm gespeichert haben (MyFirstJavaProgram. java). Geben Sie 'javac MyFirstJavaProgram. java' und drücken Sie die Eingabetaste, um Ihren Code zu kompilieren. Geben Sie nun ' java MyFirstJavaProgram ' ein, um Ihr Programm auszuführen. Sie können das Ergebnis auf dem Fenster ausgedruckt sehen. Zuletzt bearbeitet: 2025-01-22 17:01

Finden Sie eine Liste der 5 besten Unit-Testing-Frameworks zur Automatisierung von Unit-Tests. Unit-Testing-Framework für c# Eines der beliebtesten C#-Unit-Testing-Frameworks ist NUnit. NUnit: Unit-Testing-Frameworks für Java. JUnit: TestNG: Unit-Testing-Framework für C oder C++ Embunit: Unit-Testing-Framework für JavaScript. Zuletzt bearbeitet: 2025-01-22 17:01