Inhaltsverzeichnis:

- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Steckbares Authentifizierungsmodul ( PAM ) Untermethode. Pluggable Authentication Module ist ein Authentifizierungs-Framework, das in Unix-Systemen verwendet wird. Wann PAM wird genutzt, SSH Tectia Server übergibt die Kontrolle der Authentifizierung an den PAM Bibliothek, die dann die in der PAM Konfigurationsdatei.

Was ist hier der Nutzen von PAM?

PAM steht für Pluggable Authentication Modules und wird verwendet, um verschiedene Arten von Aufgaben durchzuführen, die Authentifizierung, Autorisierung und einige Modifikationen (für Beispiel Passwortänderung). Es ermöglicht dem Systemadministrator, die Details der Authentifizierungsaufgaben von den Anwendungen selbst zu trennen.

Anschließend stellt sich die Frage, wie deaktiviere ich Pam? Öffne das PAM Konfigurationsdatei in Ihrem bevorzugten Texteditor. Auf den meisten Systemen können Sie dies im integrierten "nano"-Editor tun, indem Sie "nano /etc/" eingeben. pam . conf." Drücken Sie "Enter" und schreiben Sie in der obersten Zeile "skip-authentication".

Auch zu wissen, was sind PAM-Dateien?

PAM Aufbau Dateien . Jeder PAM -bewusste Anwendung oder Dienst - da Anwendungen, die von vielen Benutzern verwendet werden sollen, allgemein bekannt sind - hat seine eigenen Datei innerhalb der /etc/ pam . d/-Verzeichnis. Diese Dateien haben ein spezielles Layout mit Aufrufen von Modulen, die sich normalerweise im Verzeichnis /lib/security/ befinden.

Woher weiß ich, ob Pam Linux aktiviert ist?

Lernprogramm

- Um zu überprüfen, ob Ihre Anwendung LINUX-PAM verwendet oder nicht, verwenden Sie den folgenden Befehl in Ihrem Terminal: $ ldd /bin/su.

- Die Konfiguration von LINUX-PAM befindet sich im Verzeichnis /etc/pam.d/. Öffnen Sie das Terminal Ihres Linux-Betriebssystems und gehen Sie zum pam-Verzeichnis, indem Sie den Befehl eingeben:

- Geben Sie dann den folgenden Befehl ein.

Empfohlen:

Was ist SSH unter Linux?

Ssh-Befehl unter Linux mit Beispielen.ssh steht für „Secure Shell“. Es ist ein Protokoll, das verwendet wird, um eine sichere Verbindung zu einem entfernten Server/System herzustellen. ssh ist sicher in dem Sinne, dass es die Daten in verschlüsselter Form zwischen Host und Client überträgt

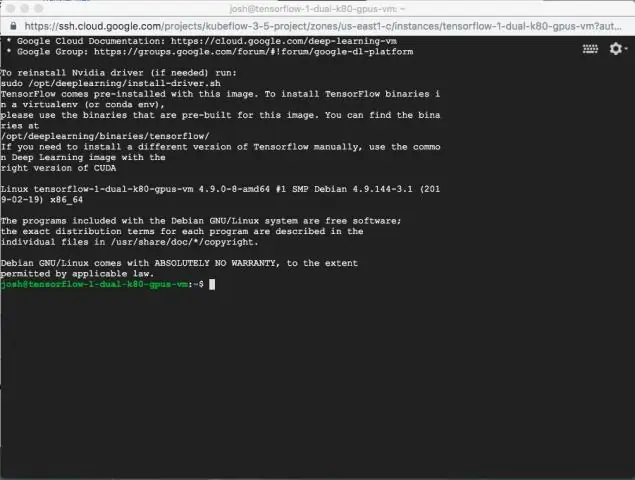

Was ist SSH in der GCP?

SSH aus dem Browser. Wenn Sie SSH im Browserfenster verwenden, können Sie SSH verwenden, um eine Verbindung zu einer Compute Engine-VM-Instanz innerhalb der Google Cloud Console herzustellen. Sie müssen keine Webbrowser-Erweiterungen oder zusätzliche Software installieren, um diese Funktion zu verwenden

Was ist SSH-Portweiterleitung?

SSH-Portweiterleitung oder TCP/IP-Verbindungstunneling ist ein Prozess, bei dem eine TCP/IP-Verbindung, die ansonsten unsicher wäre, über eine sichere SSH-Verbindung getunnelt wird, wodurch die getunnelte Verbindung vor Netzwerkangriffen geschützt wird ein virtuelles privates Netzwerk (VPN)

Was ist SSH und VNC?

VNC ist eine Remote-Desktop-Anwendung ähnlich LogMeIn, TeamViewer, Microsoft Remote Desktop usw. SSH wird verwendet, um sich über die Befehlszeile bei einem Server anzumelden. Es ist eine sichere und verschlüsselte Methode, um eine Verbindung zum Server herzustellen. Viele Leute verwenden SSHand VNC zusammen. SSH hat die Fähigkeit, ein einfaches VPN zu erstellen

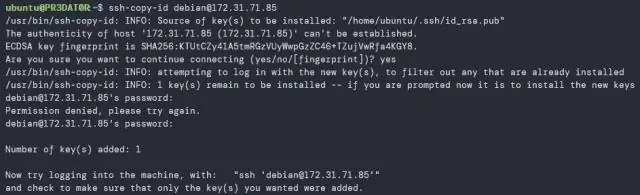

Was ist passwortloses SSH?

Kennwortlose Secure Socket Shell (Kennwortloses SSH) Kennwortloses SSH bedeutet, dass der SSH-Client, der sich mit dem SSH-Server verbindet, kein Kontokennwort angeben muss, um die Verbindung herzustellen. Stattdessen verwendet der Client ein asymmetrisches kryptografisches Schlüsselpaar (privater Schlüssel auf dem Client), um sich zu authentifizieren