- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Blinde SQL-Injektion ist fast identisch mit normale SQL-Injection , das einzige Unterschied Dies ist die Art und Weise, wie die Daten aus der Datenbank abgerufen werden. Wenn die Datenbank keine Daten an die Webseite ausgibt, ist ein Angreifer gezwungen, Daten zu stehlen, indem er der Datenbank eine Reihe wahrer oder falscher Fragen stellt.

Ebenso wird gefragt, wann ein Angreifer eine blinde SQL-Injection versuchen könnte.

Blinde SQL-Injektion ist identisch mit normal SQL-Injektion außer wenn ein Angriffsversuche um eine Anwendung auszunutzen, anstatt eine nützliche Fehlermeldung zu erhalten, erhalten sie stattdessen eine vom Entwickler angegebene generische Seite. Dadurch wird ein Potenzial ausgeschöpft SQL-Injection-Angriff schwieriger, aber nicht unmöglich.

Ebenso, was ist ein blinder SQL-Injection-Angriff, kann er verhindert werden? Wie bei regulären SQL-Injektion , Blinde SQL-Injection-Angriffe können Sein verhindert durch den sorgfältigen Einsatz parametrisierter Abfragen, die sicherstellen, dass Benutzereingaben die Struktur der beabsichtigten SQL Anfrage.

In ähnlicher Weise wird gefragt, was eine SQL-Injection-Schwachstelle ist?

SQL-Injektion ist eine Websicherheit Verletzlichkeit Dadurch kann ein Angreifer in die Abfragen eingreifen, die eine Anwendung an ihre Datenbank stellt.

Wie funktioniert SQL-Injection-Beispiel?

Beispiel eines unionsbasierten SQL-Injektion Es ermöglicht dem Angreifer, die Ergebnisse von zwei oder mehr SELECT-Anweisungen zu einem einzigen Ergebnis zu kombinieren. In SQL-Injektion , wird der UNION-Operator häufig verwendet, um ein bösartiges SQL Abfrage an die ursprüngliche Abfrage, die von der Webanwendung ausgeführt werden soll.

Empfohlen:

Was ist der Hauptunterschied zwischen Fehlererkennungs- und Fehlerkorrekturcodes?

Sowohl die Fehlererkennung als auch die Fehlerkorrektur erfordern das Senden einer gewissen Menge an redundanten Daten mit den tatsächlichen Daten; Korrektur erfordert mehr als Erkennung. Paritätsbits sind ein einfacher Ansatz zur Fehlererkennung. Ein Paritätsbit ist ein zusätzliches Bit, das mit den Daten gesendet wird und einfach die 1-Bit-Summe der Daten ist

Was ist der Hauptunterschied zwischen delete [] und delete?

![Was ist der Hauptunterschied zwischen delete [] und delete? Was ist der Hauptunterschied zwischen delete [] und delete?](https://i.answers-technology.com/preview/technology-and-computing/13859532-what-is-the-main-difference-between-delete-and-delete-j.webp)

Der Grund, warum es separate delete- unddelete[]-Operatoren gibt, ist, dass delete einen Destruktor aufruft, während delete[] die Größe des Arrays nachschlagen und so viele Destruktoren aufrufen muss. Natürlich kann es zu Problemen kommen, wenn das eine verwendet wird, wo das andere benötigt wird

Was ist der Unterschied zwischen WhatsApp und normalen SMS?

Beide Apps dienen einem anderen Zweck. Während Android Messages auf SMS basiert und das Mobilfunknetz verwendet, ist WhatsApp ein Instant Messenger, auf den sowohl über mobile Daten als auch über WLAN zugegriffen werden kann. Im Gegensatz zu FacebookMessenger, das SMS zusätzlich zu seinen eigenen Nachrichten unterstützt, bietet WhatsApp diese Funktion nicht an

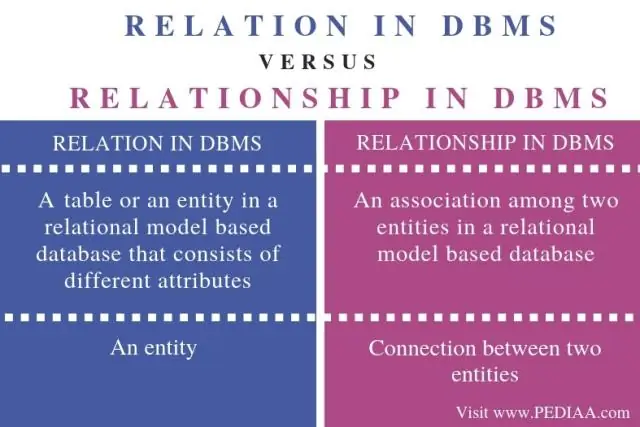

Was ist der Unterschied zwischen einer unären Beziehung, einer binären Beziehung und einer ternären Beziehung?

Eine unäre Beziehung liegt vor, wenn beide Teilnehmer der Beziehung dieselbe Entität sind. Zum Beispiel: Fächer können Voraussetzungen für andere Fächer sein. Eine ternäre Beziehung liegt vor, wenn drei Entitäten an der Beziehung teilnehmen

Was ist ein Hauptunterschied zwischen einer Amazon EBS-gestützten und einer Instance-Speicher-Back-Instance?

Was ist der Hauptunterschied zwischen einer Amazon EBS-gestützten und einer Instance-Store-gestützten Instance? Von Amazon EBS unterstützte Instances können gestoppt und neu gestartet werden. Vom Instanzspeicher gesicherte Instanzen können gestoppt und neu gestartet werden. Auto Scaling erfordert die Verwendung von Amazon EBS-gestützten Instances