- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Gemeinsame Zugriffskontrolle Schwachstellen

Andere nicht daran hindern, die Aufzeichnungen oder das Konto einer anderen anzuzeigen oder zu ändern. Eskalation von Berechtigungen - Als Administrator fungieren, wenn Sie als anderer Benutzer angemeldet sind. Manipulation von Metadaten mit Manipulation oder Wiedergabe zur Erhöhung von Berechtigungen.

Welche Auswirkungen hat eine fehlerhafte Zugangskontrolle?

Sobald ein Fehler entdeckt wird, die Folgen eines Fehlers Zugangskontrolle Schema kann verheerend sein. Ein Angreifer kann nicht nur nicht autorisierte Inhalte anzeigen, sondern auch Inhalte ändern oder löschen, nicht autorisierte Funktionen ausführen oder sogar die Site-Administration übernehmen.

Was macht außerdem die Zugriffskontrolle? Das Ziel von Zugangskontrolle ist um das Risiko von Unbefugten zu minimieren betreten zu physikalischen und logischen Systemen. Zugangskontrolle ist ein grundlegender Bestandteil von Sicherheits-Compliance-Programmen, der die Sicherheitstechnologie gewährleistet und Zugangskontrolle Es gibt Richtlinien zum Schutz vertraulicher Informationen wie Kundendaten.

Zu wissen ist auch, was ist ein Angriff auf eine kaputte Zugriffssteuerung?

Zugangskontrolle erzwingt Richtlinien, sodass Benutzer nicht außerhalb ihrer beabsichtigten Berechtigungen handeln können. Fehler führen in der Regel zur unbefugten Offenlegung von Informationen, zur Änderung oder Zerstörung aller Daten oder zur Durchführung einer Geschäftsfunktion außerhalb der Grenzen des Benutzers.

Was ist eine defekte Authentifizierung?

Diese Art von Schwächen kann es einem Angreifer ermöglichen, die Authentifizierung Methoden, die von einer Webanwendung verwendet werden. Ermöglicht automatisierte Angriffe wie Credential Stuffing, bei dem der Angreifer über eine Liste gültiger Benutzernamen und Passwörter verfügt.

Empfohlen:

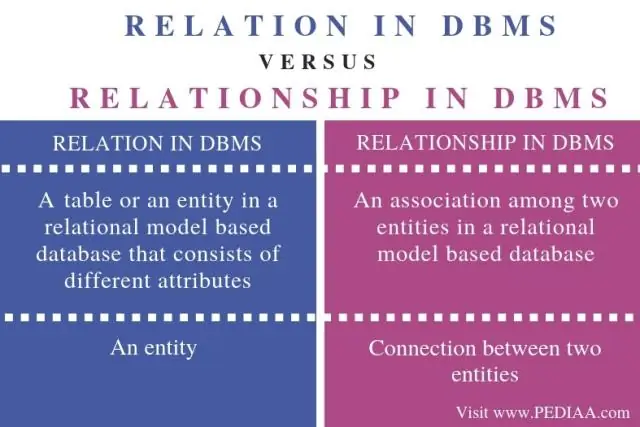

Was ist der Unterschied zwischen einer unären Beziehung, einer binären Beziehung und einer ternären Beziehung?

Eine unäre Beziehung liegt vor, wenn beide Teilnehmer der Beziehung dieselbe Entität sind. Zum Beispiel: Fächer können Voraussetzungen für andere Fächer sein. Eine ternäre Beziehung liegt vor, wenn drei Entitäten an der Beziehung teilnehmen

Was ist ein Hauptunterschied zwischen einer Amazon EBS-gestützten und einer Instance-Speicher-Back-Instance?

Was ist der Hauptunterschied zwischen einer Amazon EBS-gestützten und einer Instance-Store-gestützten Instance? Von Amazon EBS unterstützte Instances können gestoppt und neu gestartet werden. Vom Instanzspeicher gesicherte Instanzen können gestoppt und neu gestartet werden. Auto Scaling erfordert die Verwendung von Amazon EBS-gestützten Instances

Wie repariert man einen defekten Lautsprecher an einem Laptop?

Laptop-Lautsprecher funktionieren nicht, wie kann man sie reparieren? Installieren Sie Ihre Audiotreiber neu. Aktualisieren Sie Ihren Audiotreiber. Ändern Sie Ihre Registrierung. Stellen Sie sicher, dass Ihr Audiosensor funktioniert. Stellen Sie sicher, dass Ihr Ton nicht stummgeschaltet ist. Überprüfen Sie das Standard-Audiogerät. Führen Sie die integrierte Problembehandlung aus. Versuchen Sie es mit externen Lautsprechern oder Kopfhörern

Wie erstelle ich ein gemeinsames Gmail-Konto?

Website-Inhaber: Google

Was ist ein Merkmal der Scale-out-Speicherarchitektur?

Scale-out-Speicher ist eine Network-Attached-Storage-(NAS-)Architektur, bei der der Gesamtspeicherplatz durch Hinzufügen von Geräten in verbundenen Arrays mit eigenen Ressourcen erweitert werden kann. In einem Scale-Out-System kann bei Bedarf neue Hardware hinzugefügt und konfiguriert werden