- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Tools zur Schwachstellenbewertung sind so konzipiert, dass sie automatisch nach neuen und bestehenden Bedrohungen suchen, die Ihre Anwendung angreifen können. Arten von Werkzeuge umfassen: Webanwendungsscanner, die bekannte Angriffsmuster testen und simulieren. Protokollscanner, die nach anfälligen Protokollen, Ports und Netzwerkdiensten suchen.

Ebenso fragen die Leute, was ist der Zweck einer Schwachstellenanalyse?

EIN Schwachstellenanalyse ist der Prozess des Definierens, Identifizierens, Klassifizierens und Priorisierens Schwachstellen in Computersystemen, Anwendungen und Netzwerkinfrastrukturen und Bereitstellung der Organisation, die die Bewertung mit dem notwendigen Wissen, Bewusstsein und Risikohintergrund, um die Bedrohungen für seine

Was ist in ähnlicher Weise ein gängiges Tool zur Schwachstellenbewertung, das heute verwendet wird? Nessus Professional Nessus Werkzeug ist ein Marken- und patentiertes Schwachstellenscanner erstellt von Tenable Network Sicherheit . Es wurde installiert und Gebraucht von Millionen von Nutzern auf der ganzen Welt zur Schwachstellenbewertung , Konfigurationsprobleme usw.

Und was ist der Zweck der Verwundbarkeit?

Verletzlichkeit Bewertung hilft, die Grauzonen zu verstehen, um das Sicherheitsniveau bestimmter Systeme zu erhöhen. Cyberkriminelle greifen Computer, Ports und Netzwerksysteme mit einem klaren Ziel . Laufen Verletzlichkeit Bewertung ermöglicht es uns, das Netzwerk und die Systeme so zu verstehen, wie diese Online-Angreifer sie sehen.

Wie funktionieren Schwachstellenbewertungstools?

Die Schwachstellenscanner verwendet eine Datenbank, um Details über die Angriffsfläche des Ziels zu vergleichen. Die Datenbank verweist auf bekannte Fehler, Programmierfehler, Anomalien bei der Paketkonstruktion, Standardkonfigurationen und potenzielle Pfade zu sensiblen Daten, die von Angreifern ausgenutzt werden können.

Empfohlen:

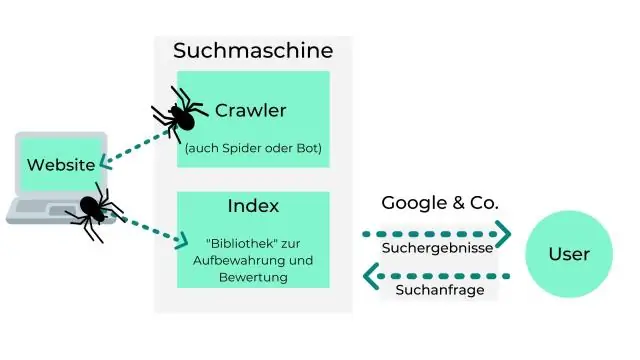

Was ist der Zweck der Suchmaschine?

Die Suchmaschine wird für die Suche nach Informationen verwendet, die im Web vorhanden sind. Die Suche in der Suchmaschine erfolgt mit Hilfe von Schlüsselwörtern. Einige der Beispiele für Suchmaschinen sind Google, Bing, Opera und Yahoo. Der Zweck der Suchmaschine besteht darin, die Informationen zu finden, die der Benutzer sucht

Was ist der Zweck der Manifest-Datei?

Was ist der Zweck davon? Der Zweck besteht darin, Metadaten über die JAR-Datei und die darin enthaltenen Klassen zu speichern. Die Metadaten werden für eine Vielzahl von Dingen verwendet, einschließlich der Verfolgung des Ursprungs des JAR, des Schutzes vor Manipulationen und der Bereitstellung der zusätzlichen Informationen, die für ein ausführbares JAR erforderlich sind

Was ist der Zweck der Webkonfiguration?

Eine Konfigurationsdatei (web.config) wird verwendet, um verschiedene Einstellungen zu verwalten, die eine Website definieren. Die Einstellungen werden in XML-Dateien gespeichert, die von Ihrem Anwendungscode getrennt sind. Im Allgemeinen enthält eine Website ein einzelnes Web. config-Datei, die im Stammverzeichnis der Anwendung gespeichert ist

Was ist der Zweck der gemeinsamen Sprachspezifikation?

Gemeinsame Sprachspezifikation. Eine Common Language Specification (CLS) ist ein Dokument, das beschreibt, wie Computerprogramme in CIL-Code (Common Intermediate Language) umgewandelt werden können. Wenn mehrere Sprachen denselben Bytecode verwenden, können verschiedene Teile eines Programms in verschiedenen Sprachen geschrieben werden

Warum ist eine Schwachstellenanalyse wichtig?

Der Prozess der Schwachstellenbewertung trägt dazu bei, die Wahrscheinlichkeit zu verringern, dass ein Angreifer in die IT-Systeme eines Unternehmens eindringt – wodurch ein besseres Verständnis der Assets, ihrer Schwachstellen und des Gesamtrisikos für ein Unternehmen entsteht