Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Linux ist ein äußerst beliebtes Betriebssystem für Hacker. Erst einmal, Linuxs Quellcode ist frei verfügbar, da es sich um ein Open-Source-Betriebssystem handelt. Dies bedeutet, dass Linux ist sehr einfach zu ändern oder anzupassen. Zweitens gibt es unzählige Linux Sicherheitsdistributionen verfügbar, die kann doppelt wie Linux-Hacking Software.

Auch gefragt, können Sie mit Ubuntu hacken?

Du kannst Verwenden Sie ein beliebiges Betriebssystem Sie mögen. Jede Plattform kann wird benutzt für hacken . Einer von ihnen ist KaliLinux, das von Hackern am meisten bevorzugt und häufig verwendet wird. Wenn Sie sind gewöhnt an Ubuntu und finde es einfacher, du kannst benutze es auch aber Sie müssen viele Tools und Software installieren oder hacken.

Außerdem, welche Tools verwenden Hacker? Top-Ten-Tools für Cybersecurity-Profis (und Black HatHackers)

- 1 - Metasploit-Framework. Das Tool, das Hacking bei seiner Veröffentlichung im Jahr 2003 zu einer Ware machte, machte das Knacken bekannter Schwachstellen so einfach wie mit Mausklick.

- 2 - Nmap.

- 3 - OpenSSH.

- 4 - Wireshark.

- 5 - Nessus.

- 6 - Aircrack-ng.

- 7 - Schnauben.

- 8 - John the Ripper.

Was kann man hiervon mit Kali Linux hacken?

Top Kali Linux Tools für Hacking und PenetrationTesting

- Nmap. Kali Linux Nmap.

- Lynis. Lynis Kali Linux-Tool.

- WPScan. WordPress ist eines der besten Open-Source-CMS und dies wäre das beste kostenlose WordPress-Sicherheitsaudit-Tool.

- Aircrack-ng.

- Hydra.

- Drahthai.

- Metasploit-Framework.

- Skipfish.

Welche Programmiersprache wird von Hackern verwendet?

Eigentlich ist es am besten, alle fünf von Python, C/C++, Java, Perl und LISP zu lernen. Abgesehen davon, dass es das Wichtigste ist hackingsprachen , sie repräsentieren sehr unterschiedliche Ansätze Programmierung , und jeder wird Sie auf wertvolle Weise erziehen.

Empfohlen:

Wird Python zum Hacken verwendet?

Python wird tatsächlich von der Hacker-Community verwendet, um Exploits, Tools und andere Skripte zu schreiben. Aber das Besondere an Python ist seine Einfachheit. Python-Skripte laufen langsam, aber Exploits müssen nicht superschnell sein. Normalerweise ist das Auffinden einer Schwachstelle das Hauptproblem und nicht die Ausführungsgeschwindigkeit

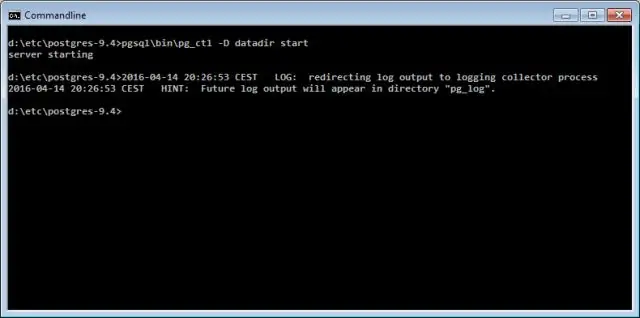

Kann keine Verbindung zum Server herstellen wird möglicherweise nicht ausgeführt Kann keine Verbindung zum MySQL-Server auf 127.0 0.1 10061 hergestellt werden?

Wenn der MySQL-Server unter Windows läuft, können Sie eine Verbindung über TCP/IP herstellen. Sie sollten auch überprüfen, ob der von Ihnen verwendete TCP/IP-Port nicht von einer Firewall oder einem Port-Blockierungsdienst blockiert wurde. Der Fehler (2003) Can't connect to MySQL server on ' server' (10061) zeigt an, dass die Netzwerkverbindung abgelehnt wurde

Welche Tools werden zum Hacken verwendet?

Ethisches Hacking - Tools NMAP. Nmap steht für Network Mapper. Metasploit. Metasploit ist eines der mächtigsten Exploit-Tools. Rülpsen-Anzug. Burp Suite ist eine beliebte Plattform, die häufig für die Durchführung von Sicherheitstests von Webanwendungen verwendet wird. Wütender IP-Scanner. Kain & Abel. Etterkappe. EtherPeek. SuperScan

Kann man eine kabellose Maus zum Spielen verwenden?

Sowohl kabelgebundene als auch kabellose Gaming-Mäuse sind beim Spielen bequemer, genauer und anpassbarer und haben mehr Tasten als eine normale Maus. Für Gaming-Mäuse war Wireless seit Jahren aufgrund von Latenz oder Verzögerung keine gute Option

Kann ich CAT5e-Kabel zum Telefonieren verwenden?

Da Ihr cat5e diese nicht hat, können Sie einfach ein nicht zugewiesenes Kabelpaar erstellen. Die beiden inneren Terminatoren am RJ-11-Ende sind für Leitung 1 und die äußeren beiden Pins sind Leitung 2. HINWEIS: Wenn Sie Gigabit-Ethernet verwenden möchten, funktioniert dies nicht, da Gigabit-Ethernet alle 4 Drahtpaare erfordert