- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

EIN Null -Tag (oder Null - Stunde oder Tag Null ) Attacke oder Bedrohung ist ein Attacke die eine bisher unbekannte Schwachstelle in einer Computeranwendung ausnutzt, für die Entwickler keine Zeit hatten, sie zu beheben und zu beheben.

Und was ist mit Zero-Day-Angriff gemeint?

Null - Tag ein Fehler in Software, Hardware oder Firmware ist, der der oder den Parteien unbekannt ist, die für das Patchen oder anderweitige Beheben des Fehlers verantwortlich sind. Der Begriff null tag kann sich auf die Schwachstelle selbst beziehen, oder Attacke das hat Null Tage zwischen dem Zeitpunkt der Entdeckung der Schwachstelle und dem ersten Attacke.

Zweitens, warum sind Zero-Day-Angriffe so gefährlich? Der Grund Zero-Day-Exploits sind so gefährlich liegt daran, dass die Hersteller nicht die Möglichkeit hatten, sie zu patchen. Sie müssen einen Sicherheitspatch entwickeln, der die null tag ausnutzen, und stellen Sie sicher, dass alle Benutzer es herunterladen. Das kann Monate dauern. In der Zwischenzeit können Hacker katastrophale Schäden anrichten.

Die Leute fragen auch, warum es ein Zero-Day-Angriff genannt wird.

Der Begriff Null - Tag “bezieht sich auf eine neu entdeckte Software-Schwachstelle. Da der Entwickler gerade von dem Fehler erfahren hat, bedeutet dies auch, dass kein offizieller Patch oder Update zur Behebung des Problems veröffentlicht wurde. Es kann jedoch sein, dass der Softwarehersteller einen Patch nicht veröffentlicht, bevor Hacker es schaffen Ausbeuten die Sicherheitslücke.

Kann Antivirus Zero-Day-Angriffe entfernen?

Traditionell Antivirus Lösungen, die Malware anhand von Dateisignaturen erkennen, sind nicht wirksam gegen null tag Bedrohungen. Die heutige NGAV-Technologie kann nicht alles erkennen Null - Tag Malware, aber es kann die Wahrscheinlichkeit, dass Angreifer kann Eindringen in einen Endpunkt mit unbekannter Malware.

Empfohlen:

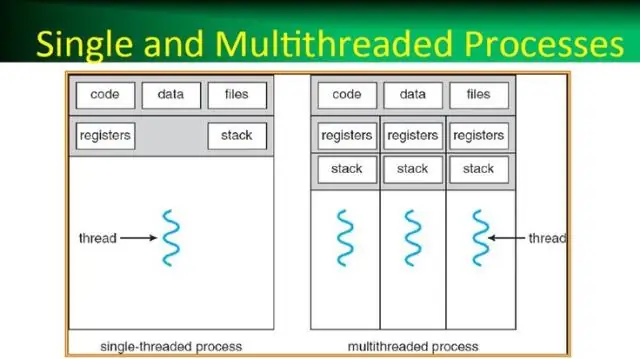

Was ist ein Prozess in einem Betriebssystem, was ist ein Thread in einem Betriebssystem?

Ein Prozess ist im einfachsten Sinne ein ausführendes Programm. Ein oder mehrere Threads laufen im Kontext des Prozesses. Ein Thread ist die Grundeinheit, der das Betriebssystem Prozessorzeit zuweist. Der Threadpool wird hauptsächlich verwendet, um die Anzahl der Anwendungs-Threads zu reduzieren und die Verwaltung der Worker-Threads zu ermöglichen

Was ist Zero Trust ein Modell für effektivere Sicherheit?

Zero Trust ist ein Sicherheitskonzept, das auf der Überzeugung basiert, dass Unternehmen nicht automatisch irgendetwas innerhalb oder außerhalb ihres Perimeters vertrauen sollten und stattdessen alles und jedes versuchen müssen, eine Verbindung zu ihren Systemen herzustellen, bevor sie Zugriff gewähren. „Die Strategie um Zero Trust läuft darauf hinaus, niemandem zu vertrauen

Was ist ein Zero-Trust-Modell?

Zero-Trust-Sicherheit | Was ist ein Zero-Trust-Netzwerk? Zero Trust ist ein Sicherheitsmodell, das auf dem Prinzip basiert, strenge Zugriffskontrollen aufrechtzuerhalten und standardmäßig niemandem zu vertrauen, auch nicht denjenigen, die sich bereits innerhalb des Netzwerkperimeters befinden

Was ist ein Hypervisor Was ist ein Beispiel für einen?

Goldberg klassifizierte zwei Arten von Hypervisoren: Typ-1-, native oder Bare-Metal-Hypervisoren. Diese Hypervisoren laufen direkt auf der Hardware des Hosts, um die Hardware zu steuern und Gastbetriebssysteme zu verwalten. VMware Workstation, VMware Player, VirtualBox, Parallels Desktop für Mac und QEMU sind Beispiele für Typ-2-Hypervisoren

Welche Art von Netzwerk ist das Internet Das Internet ist ein Beispiel für ein Netzwerk?

Das Internet ist ein sehr gutes Beispiel für ein öffentliches WAN (Wide Area Network). Ein Unterschied zwischen WAN und anderen Netzwerktypen besteht darin, dass es