Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-06-01 05:07.

Dazu gehören sowohl allgemeine Authentifizierung Techniken (Passwörter, Zwei-Faktor Authentifizierung [2FA], Token, Biometrie, Transaktion Authentifizierung , Rechner Erkennung, CAPTCHAs und Single Sign-On [SSO]) sowie spezifische Authentifizierung Protokolle (einschließlich Kerberos und SSL/TLS).

Welche Methoden können in diesem Zusammenhang verwendet werden, um einen Benutzer zu authentifizieren?

Gemeinsame biometrische Authentifizierungsmethoden umfassen Fingerabdruckerkennung, Spracherkennung, Netzhaut- und Iris-Scans sowie Gesichtsscans und -erkennung.

Welche Art der Authentifizierung verwenden Sie für den Netzwerkzugriff? Netzwerkauthentifizierung verifiziert die Identifizierung des Benutzers zu a Netzwerk Dienst, zu dem der Benutzer zu gewinnen versucht betreten . Um das anzubieten Art der Authentifizierung , unterstützt das Sicherheitssystem von Windows Server 2003 Authentifizierung Mechanismen: Kerberos V5. Secure Socket Layer/Transport Layer Security (SSL/TLS)

Welche drei Arten der Benutzerauthentifizierung gibt es hiervon?

Es gibt im Allgemeinen drei anerkannte Arten von Authentifizierungsfaktoren:

- Typ 1 - Etwas, das Sie kennen - umfasst Passwörter, PINs, Kombinationen, Codewörter oder geheime Handshakes.

- Typ 2 - Etwas, das Sie haben - umfasst alle Elemente, die physische Objekte sind, wie Schlüssel, Smartphones, Smartcards, USB-Laufwerke und Token-Geräte.

Was ist der gebräuchlichste Authentifizierungsmechanismus?

Lassen Sie uns die sechs wichtigsten Authentifizierungsmechanismen untersuchen, die Teil einer Step-up-Multi-Faktor-Architektur sein könnten

- Passwörter. Ein Passwort ist ein gemeinsames Geheimnis, das dem Benutzer bekannt ist und dem Server vorgelegt wird, um den Benutzer zu authentifizieren.

- Harte Token.

- Soft-Token.

- Biometrische Authentifizierung.

- Kontextuelle Authentifizierung.

- Geräteidentifikation.

Empfohlen:

Was ist ein Typkonflikt beim Zugriff?

Der Fehler „Typkonflikt im Ausdruck“weist darauf hin, dass Access einen Eingabewert nicht mit dem für den Wert erwarteten Datentyp abgleichen kann. Wenn Sie Access beispielsweise eine Textzeichenfolge zuweisen, wenn es eine Zahl erwartet, erhalten Sie einen Datentypkonfliktfehler. Sehen wir uns einige Situationen an, in denen dieser Fehler auftreten kann

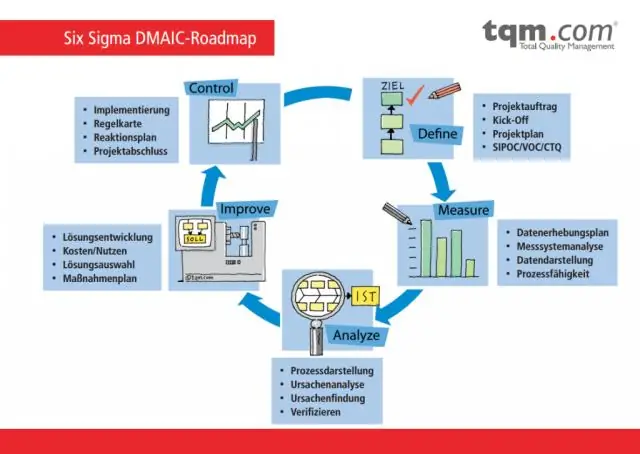

Was sind die Methoden der Primärdaten?

Primärdaten können auf verschiedene Weise erhoben werden. Die gebräuchlichsten Techniken sind jedoch selbstverwaltete Umfragen, Interviews, Feldbeobachtungen und Experimente. Die primäre Datenerhebung ist im Vergleich zur sekundären Datenerhebung recht teuer und zeitaufwendig

Was sind die Methoden in der StringBuffer-Klasse?

Wichtige Methoden der StringBuffer-Klasse werden verwendet, um die angegebene Zeichenfolge mit dieser Zeichenfolge anzuhängen. Die append()-Methode wird überladen wie append(char), append(boolean), append(int), append(float), append(double) etc. wird verwendet, um den angegebenen String mit diesem String an der angegebenen Position einzufügen

Was bedeutet wo beim Zugriff?

In einer SQL-Anweisung gibt die WHERE-Klausel Kriterien an, die Feldwerte für die Datensätze erfüllen müssen, die die Werte enthalten, die in die Abfrageergebnisse aufgenommen werden sollen. Eine Übersicht über Access SQL finden Sie im Artikel Access SQL: grundlegende Konzepte, Vokabular und Syntax

Wie hoch ist der Geräuschpegel in Dezibel in einem typischen Klassenzimmer?

In 50 Prozent der Schulen wurde ein durchschnittlicher Geräuschpegel von 70 dB gemessen. Die WHO empfiehlt in Schulen einen maximalen Geräuschpegel von 35 dB. Als Faustregel gilt, dass außerhalb von Gebäuden nachts ein maximaler Geräuschpegel von 45 dB und tagsüber von 55 dB empfohlen wird. Geräuschpegel zwischen 60 und 65 dB gelten als unangenehm