- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Es kann zu Fehlkonfigurationen bei der Sicherheit kommen auf jeder Ebene eines Anwendungsstapels, einschließlich Netzwerkdienste, Plattform, Webserver, Anwendungsserver, Datenbank, Frameworks, benutzerdefinierter Code und vorinstallierte virtuelle Maschinen, Container oder Speicher.

Was ist außerdem eine Sicherheitsfehlkonfiguration?

Sicherheitsfehlkonfiguration entsteht, wenn Sicherheit Einstellungen werden als Standardwerte definiert, implementiert und gepflegt. Gut Sicherheit erfordert eine sicher Konfiguration, die für die Anwendung, den Webserver, den Datenbankserver und die Plattform definiert und bereitgestellt wird.

Man kann sich auch fragen, welche Auswirkungen eine Fehlkonfiguration der Sicherheit hat? Sicherheitsfehlkonfiguration Schwachstellen können auftreten, wenn eine Komponente aufgrund einer unsicheren Konfigurationsoption anfällig für Angriffe ist. Diese Schwachstellen treten häufig aufgrund einer unsicheren Standardkonfiguration, einer schlecht dokumentierten Standardkonfiguration oder einer schlecht dokumentierten Nebenkonfiguration auf. Auswirkungen der optionalen Konfiguration.

Berücksichtigt man dies, auf welcher Ebene kann ein Sicherheitsfehlkonfigurationsproblem auftreten?

Es kann zu Fehlkonfigurationen bei der Sicherheit kommen jederzeit Niveau eines Anwendungsstapels, einschließlich Plattform, Webserver, Anwendungsserver, Datenbank und Framework. Viele Anwendungen enthalten unnötige und unsichere Funktionen, wie Debug- und QA-Funktionen, die standardmäßig aktiviert sind.

Was ist ein Fehlkonfigurationsangriff?

Server Fehlkonfiguration . Server Fehlkonfigurationsangriffe Schwachstellen in der Konfiguration von Web- und Anwendungsservern ausnutzen. Viele Server werden mit unnötigen Standard- und Beispieldateien geliefert, einschließlich Anwendungen, Konfigurationsdateien, Skripts und Webseiten. Server können bekannte Standardkonten und Passwörter enthalten.

Empfohlen:

Können Sie Python aus C# aufrufen?

C aus dem Python-Quellcode.) Das Aufrufen einer Python-Funktion ist einfach. Zuerst muss das Python-Programm Ihnen irgendwie das Python-Funktionsobjekt übergeben. Sie sollten dafür eine Funktion (oder eine andere Schnittstelle) bereitstellen

Was entwickeln Unternehmen häufig, um Daten für Geschäftsentscheidungen speichern und analysieren zu können?

Was entwickeln Unternehmen häufig, um Daten für Geschäftsentscheidungen speichern und analysieren zu können? Betriebssystem. Einer der Zwecke des Informationsmanagements besteht darin, Unternehmen die strategischen Informationen bereitzustellen, die sie benötigen, um: eine Aufgabe zu erfüllen

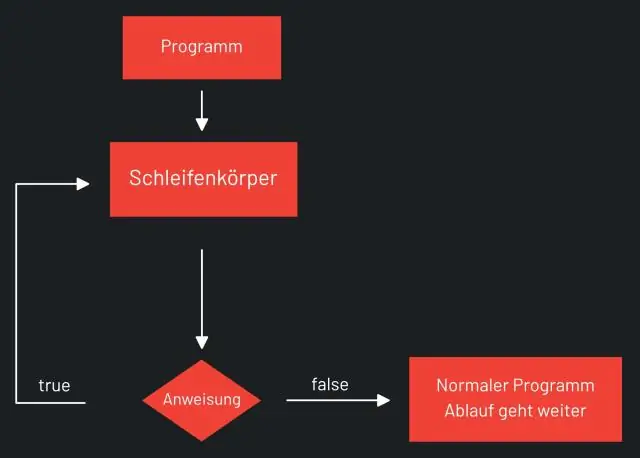

Können wir continue in switch-Anweisungen verwenden?

Die Continue-Anweisung gilt nur für Schleifen, nicht für eine switch-Anweisung. Ein Weiter innerhalb eines Schalters innerhalb einer Schleife bewirkt die nächste Schleifeniteration. Natürlich brauchst du eine einschließende Schleife (while, for, do while) um weiter zu arbeiten

Wie viele Clients können sich mit einem Server verbinden?

Auf TCP-Ebene muss das Tupel (Quell-IP, Quell-Port, Ziel-IP, Ziel-Port) für jede gleichzeitige Verbindung eindeutig sein. Das bedeutet, dass ein einzelner Client nicht mehr als 65535 gleichzeitige Verbindungen zu einem Server öffnen kann. Aber ein Server kann (theoretisch) 65535 gleichzeitige Verbindungen pro Client bedienen

Können Sie FireWire auf einem PC verwenden?

Ab Windows ME unterstützt Windows FireWire (mehr oder weniger), auch bekannt als IEEE 1394 oder iLink (Sony). FireWire ist eine ziemlich schnelle Verbindung und kann für diesen Zweck verwendet werden. Hinweis: Eine solche Verbindung zwischen zwei Windows XP PC's ist wirklich SCHNELL