1 Antwort Öffnen Sie Audacity und importieren Sie Ihre WAV-Datei, indem Sie auf das Menü „Datei“klicken, zu „Importieren“gehen und „Audio“auswählen. Warten Sie einige Sekunden, bis Ihre Datei geladen ist. Exportieren Sie die WAV in MP3. Benennen Sie Ihre Datei jetzt um, wenn Sie möchten. Geben Sie alle Metadaten ein, die Sie hinzufügen möchten. Warten Sie, bis der Exportvorgang abgeschlossen ist

8-Bit ist ein frühes Computerhardware- oder Softwareprogramm, das in der Lage ist, gleichzeitig acht Bits an Daten zu übertragen. Heutige Computerprozessoren sind 64-Bit. 2. Bei der Bezugnahme auf eine Video- oder Grafikkarte bezieht sich 8-Bit auf die Anzahl der Farben, die angezeigt werden können

Eureka ist ein auf REST (Representational State Transfer) basierender Dienst, der hauptsächlich in der AWS-Cloud zum Auffinden von Diensten zum Zwecke des Lastausgleichs und des Failovers von Servern der mittleren Ebene verwendet wird. Der Client verfügt auch über einen integrierten Load Balancer, der grundlegende Round-Robin-Load-Balancing durchführt

Um Logstash zu starten, führen Sie die Batchdatei mit dem Flag -f aus und definieren Sie den Speicherort der conf-Datei. Um Logstash zu stoppen, drücken Sie einfach STRG+C, um den laufenden Prozess zu stoppen

Eine Umgebung in Postman ist ein Satz von Schlüssel-Wert-Paaren. Eine Umgebung hilft uns, zwischen den Anfragen zu unterscheiden. Wenn wir innerhalb von Postman eine Umgebung erstellen, können wir den Wert der Schlüssel-Wert-Paare ändern und die Änderungen spiegeln sich in unseren Anforderungen wider. Eine Umgebung bietet nur Grenzen für Variablen

Der statistische Ansatz beinhaltet die Definition von Phänomenen in Form von Zahlen und die anschließende Verwendung der Zahlen, um Ursache und Wirkung entweder zu implizieren oder abzuleiten. Statistiken sind ein wichtiges Forschungsinstrument für quantitative Forscher

Flussdiagramme werden im Allgemeinen mit einfachen Symbolen wie einem Rechteck, einem Oval oder einem Kreis entworfen, der einen Prozess, gespeicherte Daten oder eine externe Entität darstellt, und Pfeile werden im Allgemeinen verwendet, um den Datenfluss von einem Schritt zum anderen darzustellen. Ein DFD besteht normalerweise aus vier Komponenten

Öffnen Sie Windows Defender, indem Sie auf die Schaltfläche Start klicken. Geben Sie im Suchfeld Defender ein, und klicken Sie dann in der Ergebnisliste auf Windows Defender, um auf die Windows Defender-Benutzeroberfläche zuzugreifen

Wenn ein Port alle vier Zustände durchlaufen muss, dauert die Konvergenz 50 Sekunden: 20 Sekunden beim Blockieren, 15 Sekunden beim Hören und 15 Sekunden beim Lernen. Wenn ein Port den Blockierungszustand nicht durchlaufen muss, sondern mit einem Listening-Zustand beginnt, dauert die Konvergenz nur 30 Sekunden

Was ist ein Hackathon? Unternehmens-Hackathons sind in der Regel eine 24-72-stündige Veranstaltung, bei der sich 50-100 interne und/oder externe Teilnehmer in kleinen Teams organisieren, um Lösungen für ein bestimmtes Geschäftsproblem zu entwickeln und zu präsentieren. Beachten Sie ein ausgeprägtes Geschäftsproblem. Ein Hackathon ist keine Veranstaltung zur Generierung neuer Geschäftsmodelle

Verbinde deine GoPro mit einer Steckdose. Drücken Sie die Menütaste, um den Statusbildschirm einzuschalten. Drücken Sie die Menütaste wiederholt, um zu den Verbindungseinstellungen zu gelangen, und drücken Sie dann den Auslöser, um sie auszuwählen. Drücken Sie die Menütaste, um zu Manueller Upload zu gelangen, und drücken Sie dann den Auslöser, um es auszuwählen

Schnellimport einer Excel-Arbeitsmappe Klicken Sie auf der Registerkarte Daten auf Schnellimport. Klicken Sie auf Durchsuchen, und wählen Sie dann die Arbeitsmappe aus, die Sie importieren möchten. Wenn das Feld In Visio importieren und das Excel-Programm angezeigt werden, klicken Sie auf die Blattregisterkarte, in der sich Ihre Daten befinden, und ziehen Sie dann, um Ihre Daten auszuwählen. Führen Sie einen der folgenden Schritte aus:

So löschen Sie Ihren Rust-Server So löschen Sie Ihren Rust-Server. Schritt 1: Melden Sie sich bei Ihrem Spielkontrollfeld an. Schritt 2: Sehen Sie sich Ihren Spieledienst an. Schritt 3: Stoppen Sie den RUST-Server. Schritt 4: Öffnen Sie den Dateimanager. Schritt 5: Navigieren Sie zu folgendem Ordner: server/streamline/. Um nur die Spielerdaten zu löschen, löschen Sie den Speicher

Anker Wofür steht in diesem Zusammenhang ein href? rel ist die Abkürzung für Relation. Es spezifiziert die Beziehung zwischen dem Tag und href . href steht für Hypertextreferenz. Es ist die Quelle der Datei, die vom Tag verwendet wird.

Neuladen der Konfigurationsdateiedit Die --config. neu laden. Die automatische Option ist nicht verfügbar, wenn Sie das Flag -e angeben, um Konfigurationseinstellungen von der Befehlszeile aus zu übergeben. Standardmäßig prüft Logstash alle 3 Sekunden auf Konfigurationsänderungen

In MySQL ist ein ENUM ein String-Objekt, dessen Wert aus einer Liste zulässiger Werte ausgewählt wird, die zum Zeitpunkt der Spaltenerstellung definiert wurden. Der Datentyp ENUM bietet folgende Vorteile: Kompakte Datenhaltung. MySQL ENUM verwendet numerische Indizes (1, 2, 3, …) um Stringwerte darzustellen

Git zwingt Sie, alle Änderungen im Arbeitsverzeichnis, die während des Checkouts verloren gehen, zu übernehmen oder zu speichern. Sie können sich git revert als Werkzeug zum Rückgängigmachen von festgeschriebenen Änderungen vorstellen, während git reset HEAD dazu dient, nicht festgeschriebene Änderungen rückgängig zu machen

Ungültiges oder fehlendes CSRF-Token Öffnen Sie die Chrome-Einstellungen. Scrollen Sie nach unten und klicken Sie auf Erweitert. Klicken Sie im Abschnitt Datenschutz und Sicherheit auf Inhaltseinstellungen. Klicken Sie auf Cookies. Klicken Sie neben Zulassen auf Hinzufügen. Suche unter Alle Cookies und Websitedaten nach Todoist und lösche alle Todoist-bezogenen Einträge

So ändern Sie den Code eines Simplex-Cipher-Türschlosses Deaktivieren Sie die Durchgangsfunktion des Schlosses. Stecken Sie den Steuerschlüssel in die Kombinationswechselsteckerbaugruppe. Zum Abschrauben des Zylinders den Schlüssel gegen den Uhrzeigersinn drehen. Entfernen Sie den Stecker des Kombinationswechsels. Drehen Sie den Drehknopf außen im Uhrzeigersinn. Lassen Sie den Knopf los, aber stellen Sie sicher, dass die Verriegelung nicht zurückgezogen wird

Bill war während seiner College-Jahre meistens ziellos. Und als 1975 neue Technologien auf den Markt kamen, beschloss er, das Geschäft abzubrechen und seinen Traum zu verfolgen, mit seinem Highschool-Kumpel Paul Allen ein Unternehmen zu gründen, und dieses Geschäft war Microsoft

Bei einer sicheren Blockchiffre ist CBC-MAC für Nachrichten fester Länge sicher. Für Nachrichten mit variabler Länge ist es jedoch nicht sicher

Klicken Sie im Aufgabenfenster auf die Schaltfläche 'Eigenschaften'. Klicken Sie auf die Registerkarte 'Erweitert'. Wählen Sie eine Option unter Skalierung. Wenn Sie das gesamte Dokument so weit wie möglich vergrößern möchten, während alles auf die Seite passt, wählen Sie die Option "An Papiergröße anpassen"

Wenn Sie viele Pakete und Umschläge versenden, eine Lieferung in 2-3 Tagen benötigen und eine kostenlose Abholung vor Ihrer Haustür wünschen, sollten Sie Priority Mail vom U.S. Postal Service® in Betracht ziehen. Der U.S. PostalService (USPS®) bietet 3 Servicekategorien für Priority Mail: Zonenbasiert, Flat Rate™ und Regional Rate™

Fast Boot, anstelle von UEFI Secure Boot. Es kann einige Situationen geben, in denen Secure Boot nicht nützlich ist und Fast Boot eine Alternative ist, die schnell, aber NICHT SICHER ist

Bereitstellung in der Cloud. Cloud-Bereitstellung bezieht sich auf die Aktivierung von SaaS (Software as a Service), PaaS (Platform as a Service) oder IaaS (Infrastructure as a Service) Lösungen, auf die Endbenutzer oder Verbraucher bei Bedarf zugreifen können

Ja, Sie können damit Formatierungen mehrmals einfügen. Wählen Sie zunächst den Bereich aus, aus dem Sie die Formatierung kopieren möchten. Gehen Sie danach zur Registerkarte Home → Zwischenablage → Painter formatieren. Doppelklicken Sie nun auf die Schaltfläche Format Painter. Von hier aus können Sie die Formatierung mehrmals einfügen

Athena und Poseidon wetteiferten um die Kontrolle über Athen und das umliegende Gebiet Attika. Der Wettbewerb fand auf der Akropolis statt. Poseidon schlug mit seinem Dreizack auf den Felsen und brachte eine Salzquelle oder ein Pferd hervor. Athena brachte durch die Berührung ihres Speers einen Olivenbaum aus der Erde und wurde zur Siegerin ausgerufen

Prozess zur Installation von Windows 10 in VMware Workstation Pro12. x als Gastbetriebssystem: Klicken Sie auf Neue virtuelle Maschine erstellen. Wählen Sie Typisch > Klicken Sie auf Weiter. Wählen Sie eine Quelle für die Installation des Gastbetriebssystems aus. Weiter klicken. Geben Sie den von Microsoft erhaltenen Serienschlüssel für Windows 10 ein

Eine einfache Möglichkeit herauszufinden, ob Sie an Ihrem Wohnort Glasfaser-Breitband erhalten können, ist die Verwendung unseres Glasfaser-Breitband-Checkers. Sie müssen lediglich Ihre Postleitzahl eingeben und wir sagen Ihnen, ob Sie in Ihrer Nähe Glasfaser bekommen können

Unentbehrliche DevOps-Tools Nagios (& Icinga) Die Infrastrukturüberwachung ist ein Feld, das so viele Lösungen bietet… von Zabbix über Nagios bis hin zu Dutzenden anderer Open-Source-Tools. Überwachen. ELK – Elasticsearch, Logstash, Kibana – über Logz.io. Konsul.io. Jenkins. Docker. Ansible. Gesammelt/Sammelt

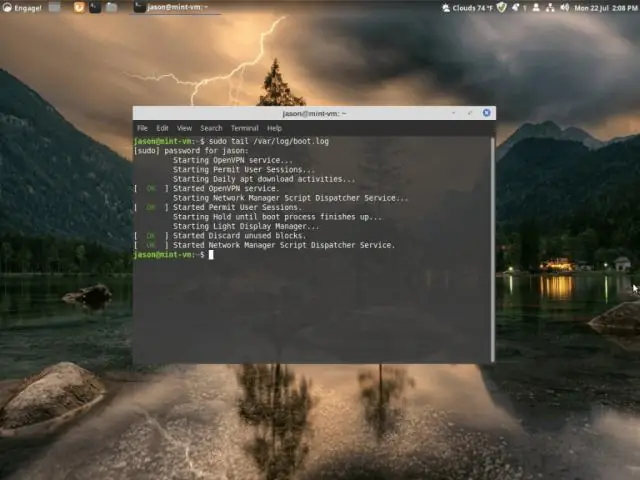

Head -15 /etc/passwd Um die letzten Zeilen einer Datei anzuzeigen, verwenden Sie den Befehl tail. tail funktioniert genauso wie head: Geben Sie tail und den Dateinamen ein, um die letzten 10 Zeilen dieser Datei anzuzeigen, oder geben Sie tail -number filename ein, um die letzten Zeilen der Datei anzuzeigen. Versuchen Sie es mit Schwanz, um die letzten fünf Zeilen Ihres zu betrachten

Schlimmer noch, einigen WLAN-Kameras fehlen elementare Sicherheitsfunktionen. Sie unterstützen keine SSL/TLS-Verschlüsselung, was das Videoüberwachungsmaterial von IP-Kameras anfällig für Hacker macht. Und das mangelnde Bewusstsein der Benutzer für die Sicherheit zwischen Kameras und dem Router führt auch zu Problemen mit WiFi-Cam-Hack-Problemen

Laden Sie die Paketdatei herunter, öffnen Sie sie und befolgen Sie die Anweisungen, um die Go-Tools zu installieren. Das Paket installiert die Go-Distribution nach /usr/local/go. Das Paket sollte das Verzeichnis /usr/local/go/bin in Ihre PATH-Umgebungsvariable einfügen. Möglicherweise müssen Sie alle geöffneten Terminalsitzungen neu starten, damit die Änderung wirksam wird

ON UPDATE CASCADE bedeutet, dass bei einer Änderung des übergeordneten Primärschlüssels auch der untergeordnete Wert entsprechend geändert wird. ON UPDATE CASCADE ON DELETE CASCADE bedeutet, dass, wenn Sie das Elternteil AKTUALISIEREN ODER LÖSCHEN, die Änderung an das Kind kaskadiert wird

Werfen wir einen Blick auf einige der besten SEO-Techniken, die Ihnen helfen können, Ihre Suchrankings im Jahr 2019 zu verbessern: Schreiben Sie lange Blog-Posts. Verwenden Sie die Bucket Brigade Copywriting-Technik. Aktualisieren Sie alte Inhalte weiter. Holen Sie sich hochwertige Backlinks. Recherchieren Sie Ihre Keywords gut. RankBrain-freundliche Inhalte schreiben

Eine Passphrase ist ein Wort oder eine Phrase, die private Schlüsseldateien schützt. Es verhindert, dass unbefugte Benutzer sie verschlüsseln. Wenn Sie zum ersten Mal nach einer PEM-Passphrase gefragt werden, sollten Sie die alte Passphrase eingeben. Danach werden Sie erneut aufgefordert, eine Passphrase einzugeben – verwenden Sie diesmal die neue Passphrase

Arten von Quorum-Modi Quorum-Modus Beschreibung Knotenmehrheit • Nur Knoten im Cluster haben eine Stimme • Quorum wird aufrechterhalten, wenn mehr als die Hälfte der Knoten online sind Knoten- und Datenträgermehrheit • Die Knoten im Cluster und eine Zeugenfestplatte haben eine Stimme • Quorum ist beibehalten, wenn mehr als die Hälfte der Stimmen online sind

SQL Server 2014 Service Pack 1 (SP1) und kumulatives Update (CU) Builds Name des kumulativen Updates Build-Version Veröffentlichungstag SQL Server 2014 SP1 CU3 12.0.4427.24 19. Oktober 2015 SQL Server 2014 SP1 CU2 12.0.4422.0 17. August 2015 SQL Server 2014 SP1 CU1 12.0.4416.1 19. Juni 2015 SQL Server 2014 SP1 12.0.4100.1 4. Mai 2015

So ändern Sie Ihr Tastaturlayout in eine neue Sprache: Klicken Sie auf Start und dann auf Systemsteuerung. Klicken Sie unter Uhr, Sprache und Region auf Tastaturen ändern oder andere Eingabemethoden. Klicken Sie auf Tastaturen ändern. Wählen Sie die Sprache aus der Dropdown-Liste aus. Klicken Sie auf Übernehmen und dann auf OK

Die Annotation @Override wird verwendet, um zu überprüfen, ob der Entwickler die richtige Methode in der übergeordneten Klasse oder im Interface überschreiben soll. Wenn sich der Name der Super-Methoden ändert, kann der Compiler diesen Fall benachrichtigen, was nur dazu dient, die Konsistenz mit der Super- und der Unterklasse zu wahren