Inhaltsverzeichnis:

- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:42.

- Zuletzt bearbeitet 2025-01-22 17:14.

Webspeicherobjekte localStorage und sessionStorage erlauben, Schlüssel/Wert im Browser zu speichern. Schlüssel und Wert müssen Zeichenfolgen sein. Das Limit beträgt 2 MB+, abhängig vom Browser. Sie tun nicht verfallen.

Zusammenfassung.

| lokaler Speicher | Sitzungsspeicher |

|---|---|

| Überlebt Browser-Neustart | Überlebt die Seitenaktualisierung (aber nicht das Schließen des Tabs) |

Wann sollte ich auf diese Weise den lokalen Speicher im Vergleich zum Sitzungsspeicher verwenden?

Sitzungsspeicher wird zerstört, sobald der Benutzer den Browser schließt, während Lokaler Speicher speichert Daten ohne Ablaufdatum. Die Sitzungsspeicher Objekt ist gleich dem lokaler Speicher Objekt, außer dass es die Daten für nur eins speichert Sitzung . Die Daten werden gelöscht, wenn der Nutzer das Browserfenster schließt.

Sollte ich außerdem den Sitzungsspeicher verwenden? Es ist eine gute Alternative zum Übertragen von Daten zwischen Seiten mit viewstate, versteckte Felder oder URL-Parameter. Der Hauptgrund dafür SessionStorage verwenden ist für Fälle, in denen Ihr Benutzer dieselbe Seite zweimal in zwei verschiedenen Registerkarten öffnen würde, Sie möchten, dass sie getrennt werden Lagerung Bereiche für diese beiden Registerkarten.

Ebenso fragen die Leute, wann Sie localStorage nicht verwenden sollten?

Im Folgenden finden Sie Einschränkungen und Möglichkeiten, localStorage NICHT zu verwenden:

- Speichern Sie keine sensiblen Benutzerinformationen in localStorage.

- Es ist kein Ersatz für eine serverbasierte Datenbank, da Informationen nur im Browser gespeichert werden.

- LocalStorage ist in allen gängigen Browsern auf 5 MB beschränkt.

Was ist der Unterschied zwischen Cookies sessionStorage und localStorage?

Kekse sind primär für serverseitiges Lesen (kann auch clientseitig gelesen werden), lokaler Speicher und Sitzungsspeicher kann nur clientseitig gelesen werden. Die Größe muss weniger als 4 KB betragen.

Empfohlen:

Wann sollte ich den Akku meines Telefons aufladen?

Versuchen Sie, den Ladezustand Ihres Akkus zwischen 65 % und 75 % zu halten. Laut Battery University hält der Lithium-Ionen-Akku in Ihrem Smartphone am längsten, wenn Sie ihn jederzeit zu 65 bis 75 % geladen halten. Es ist natürlich unpraktisch, die Ladung Ihres Telefons immer zwischen diesen Stufen zu halten – aber Sie wissen zumindest, was ideal ist

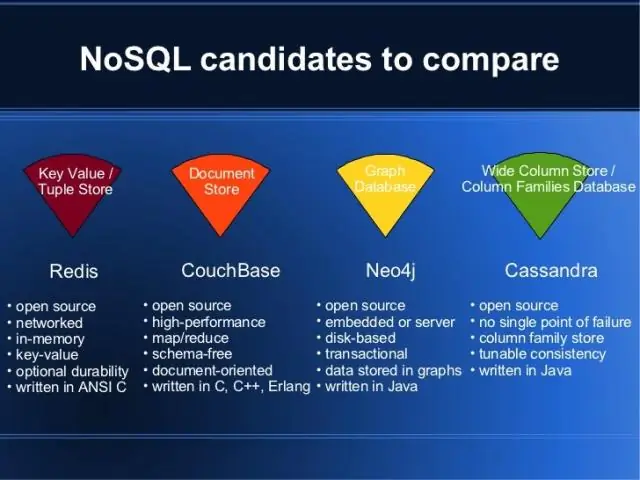

Wann sollte ich einen NoSQL-Ansatz im Vergleich zu Rdbms verwenden?

Im Allgemeinen sollte man ein RDBMS in Betracht ziehen, wenn man mehrzeilige Transaktionen und komplexe Joins hat. In einer NoSQL-Datenbank wie MongoDB zum Beispiel kann ein Dokument (auch komplexes Objekt genannt) das Äquivalent von Zeilen sein, die über mehrere Tabellen hinweg verbunden sind, und die Konsistenz innerhalb dieses Objekts ist gewährleistet

Wann sollte ich hdf5 verwenden?

Es wird typischerweise in Forschungsanwendungen (Meteorologie, Astronomie, Genomik usw.) verwendet, um sehr große Datensätze zu verteilen und darauf zuzugreifen, ohne eine Datenbank zu verwenden. Man kann das HDF5-Datenformat für eine ziemlich schnelle Serialisierung zu großen Datensätzen verwenden. HDF wurde vom National Center for Supercomputing Applications entwickelt

Wann sollte ich die öffentliche Cloud nutzen?

Wann sollte die öffentliche Cloud verwendet werden? Die öffentliche Cloud eignet sich am besten für Situationen mit diesen Anforderungen: Vorhersehbare Computeranforderungen, wie beispielsweise Kommunikationsdienste für eine bestimmte Anzahl von Benutzern. Apps und Dienste, die für die Durchführung von IT- und Geschäftsvorgängen erforderlich sind. Zusätzliche Ressourcenanforderungen zur Bewältigung unterschiedlicher Spitzenbedarfe

Wann sollte ich den IPsec-Transportmodus verwenden?

Der IPSec-Transportmodus wird für die End-to-End-Kommunikation verwendet, beispielsweise für die Kommunikation zwischen einem Client und einem Server oder zwischen einer Workstation und einem Gateway (wenn das Gateway als Host behandelt wird). Ein gutes Beispiel wäre eine verschlüsselte Telnet- oder Remotedesktopsitzung von einer Workstation zu einem Server